Secondo la Cybersecurity and Infrastructure Security Agency (CISA) statunitense, il tipo numero uno di criminalità informatica negli Stati Uniti è la "truffa impostore", con 1 persona su 5 che segnala una perdita finanziaria a seguito di un incidente. Per essere chiari, la truffa dell'impostore è essenzialmente una situazione in cui un attore online malintenzionato ruba o coopta l'identità della vittima con la speranza di estorcere lei (o un'organizzazione affiliata) in un secondo momento. Inoltre, poiché gli indirizzi e-mail sono in genere la chiave per sbloccare la maggior parte dei tipi di informazioni personali online (dagli account dei social media ai server di gioco e ai singoli cestini della spesa), i criminali informatici spesso tentano di manomettere e rubare prima un'e-mail personale (o di lavoro).

È per questo motivo che, negli ultimi anni, gli specialisti della sicurezza informatica di tutto il mondo hanno raccomandato alle aziende e agli utenti personali di implementare protocolli di autenticazione a più fattori nei propri account e-mail (e ove possibile). Allo stesso modo, alle aziende e ai singoli utenti è stato consigliato di utilizzare client e-mail che dispongano di solidi criteri di autenticazione/convalida della posta elettronica, al fine di proteggersi dai messaggi di phishing in entrata provenienti dai server contraffatti . Se temi che tu o la tua azienda non stiate utilizzando protocolli di autenticazione a più fattori o criteri di convalida dell'e-mail protetti, continua a leggere per saperne di più su entrambi.

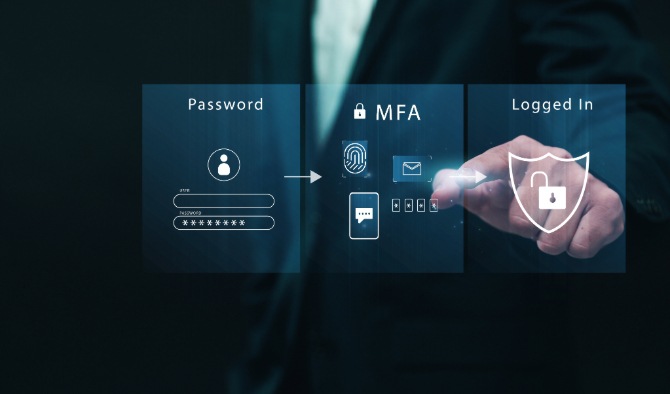

Che cos'è l'autenticazione a più fattori?

L'autenticazione a più fattori, a volte abbreviata in semplice MFA, è una pratica di sicurezza informatica che abilita più livelli di controlli di sicurezza prima che un utente possa accedere a un determinato sistema. Nel caso di un account e-mail, agli utenti potrebbe essere richiesto di immettere uno o alcuni dei seguenti elementi: una password aggiuntiva, un codice ricevuto da un SMS protetto o la risposta a una domanda di sicurezza predefinita. L'AMF viene utilizzata principalmente per impedire ad hacker e altri attori online dannosi di accedere agli account online con credenziali rubate.

Altri tipi di autenticazione a più fattori includono:

- Messaggi vocali: chiamata protetta e automatica effettuata al cellulare che contiene una passphrase o un codice monouso.

- Notifiche push (con o senza corrispondenza dei numeri): le notifiche push senza corrispondenza dei numeri assumono in genere la forma di una notifica sul dispositivo mobile o tablet che richiede un'interazione, ad esempio chiedendo all'utente di immettere i numeri dalla notifica in un'applicazione online per approvare la richiesta di autenticazione.

- Password monouso (OTP): le OTP sono un sistema basato su token che invia in modo sicuro una password univoca e monouso a un'e-mail secondaria, a un telefono cellulare o a un tablet. In genere sono gestiti dal client di posta elettronica o dal provider dell'utente e implicano l'immissione di una password monouso da parte dell'utente in un periodo di tempo prestabilito. Possono inoltre essere generati da determinate forme di hardware protetto e in genere sono costituiti da quattro e dodici cifre numeriche.

- Public Key Infrastructure (PKI): si tratta degli insiemi sottostanti di hardware e software che utilizzano un criptosistema asimmetrico a due chiavi per criptare, scambiare e convalidare i dati utilizzando certificati digitali.

- Fast Identity Online (FIDO): utilizzando un autenticatore FIDO, gli utenti accedono a un sistema tramite tecnologie quali un lettore di impronte digitali, un pulsante su un dispositivo a secondo fattore, un PIN inserito in modo sicuro (di solito in un dispositivo esterno), voce software di riconoscimento, riconoscimento della retina o riconoscimento facciale.

Perché utilizzare l'autenticazione a più fattori per le e-mail?

I criminali informatici hanno escogitato modi sempre più sofisticati per hackerare le password negli ultimi dieci anni, il che significa che le password (non importa quanto complesse) stanno rapidamente diventando non sufficienti. Se l'autenticazione a più fattori non è disponibile nel sistema, è consigliabile utilizzare una password complessa (da 10 a 12 caratteri, contenente una combinazione di caratteri speciali, numeri e lettere maiuscole e minuscole), non riutilizzare mai la stringa della password e archivia tutte le password univoche in Password Manager o Vault , che cripta le password archiviate nel computer locale o online. Pertanto, anche se si verifica una violazione nel sistema, le password saranno incomprensibili per gli hacker e altri attori online dannosi.

Inoltre, l'autenticazione a più fattori riduce le possibilità di un attacco di forza bruta , poiché i relativi processi di convalida spesso hanno luogo in un dispositivo distinto, il che significa che l'hacker dovrebbe ottenere l'accesso a più di un dispositivo prima di poter accedere alle informazioni personali dell'utente. Con circa il 50-60% delle violazioni dei dati derivanti direttamente dal furto delle credenziali di accesso, l'autenticazione a più fattori è uno dei modi migliori per difendere il sistema e fare in modo che l'azienda soddisfi standard di conformità in continua evoluzione.

Come implementare l'autenticazione a più fattori

In molti dei moderni portali software e client e-mail odierni, l'autenticazione a più fattori è attivata come standard o richiede una semplice modifica delle impostazioni nelle preferenze di protezione della rispettiva interfaccia.

Un'applicazione di base dell'autenticazione a più fattori potrebbe essere utilizzata negli amministratori di sistema e negli utenti con privilegi. Tuttavia, l'autenticazione a più fattori deve essere distribuito su scala più ampia ed essere utilizzato da tutti i membri dell'azienda (o della famiglia), incluso su qualsiasi hardware o software utilizzato negli stessi locali o all'estero. Un'efficace implementazione dell'AMF dovrebbe includere tre componenti della verifica:

- Qualcosa che l'utente è: questa è una forma di protocollo di sicurezza biometrico, ad esempio un software di riconoscimento facciale o di impronte digitali.

- Qualcosa che l'utente ha: spesso si tratta di un'OTP in un SMS o di una notifica inviata a un dispositivo mobile o tablet.

- Qualcosa che l'utente sa: questo include password, passphrase e risposte memorabili a domande personali che solo l'utente potrebbe conoscere. Il problema chiave in questo caso è che uno dei precedenti non dovrebbe essere facilmente intuibile o essere ricavato da informazioni esistenti già online (ad esempio sui social media). Per ulteriori informazioni sugli elementi che rendono valide e memorabili una risposta e una passphrase, è possibile leggere il nostro articolo sulle passphrase qui.

Che cos'è l'autenticazione 2FA o a due fattori?

L'autenticazione a due fattori, a volte denominata 2FA, verifica in due passaggi o autenticazione a due fattori, è una forma di autenticazione a più fattori che richiede due tipi di procedure di verifica prima che un utente possa accedere al sistema desiderato.

Che cos'è l'autenticazione e-mail?

L'autenticazione e-mail, nota anche come convalida e-mail, è un gruppo di standard che mira a bloccare le e-mail inviate da mittenti contraffatti, note anche come spoofing. I client e-mail più diffusi e sicuri tendono a utilizzare tre diversi set di standard per verificare le e-mail in entrata: SPF (Sender Policy Framework), DKIM (Domain Keys Identified Mail) e DMARC (Domain-based Message Authentication, Reporting, and Conformance) . Questi standard controllano se il messaggio di @domain.com proviene effettivamente dal dominio indicato.

Per essere più precisi, DMARC viene utilizzato per verificare che l'indirizzo "Da" sia effettivamente legittimo e visualizzato correttamente, SPF specifica i server autorizzati a inviare e-mail dal dominio e DKIM aggiunga una firma digitale alle e-mail in modo che i server di posta riceventi può verificare il mittente più facilmente.

Di conseguenza, questi standard consentono ai client di posta elettronica di filtrare e bloccare più facilmente le e-mail di spam e phishing provenienti dai truffatori. Tuttavia, poiché questi standard sono opzionali, i client e-mail più piccoli non li implementano, causando numerosi casi di spoofing e contraffazione in linea.

Come implementare l'autenticazione e-mail

Molti dei client e-mail più diffusi hanno già standard SPF, DKIM e DMARC implementati come parte normale del software. Se è necessario configurarli manualmente nel client, sarà necessario modificare e aggiungere record DNS aggiuntivi per tutti e tre gli standard. Fortunatamente, questa può tuttavia essere una procedura complicata e dovrebbe essere gestita da qualcuno con un alto livello di alfabetizzazione informatica o da un professionista IT dedicato.

Per un ulteriore livello di protezione, che si tratti del sistema aziendale o personale, è consigliabile utilizzare il software di connessione VPN di Kaspersky . Le VPN consentono di connettersi in remoto alle risorse e ai server dell'azienda tramite un tunnel digitale criptato. Questo tunnel protegge il sistema dai potenziali pericoli legati al Wi-Fi pubblico e alle connessioni Internet non protette quando sei in movimento. Se desideri saperne di più sul funzionamento delle VPN, leggi il nostro articolo dedicato .

Sebbene i metodi di autenticazione a più fattori siano uno dei modi migliori per difendere i sistemi personali o professionali dalle violazioni da parte di malintenzionati e altre minacce online, non è sicuro al 100%. Per un sistema di sicurezza informatica all-inclusive e pluripremiato (con assistenza remota, rimozione delle minacce esistente e assistenza 24 ore su 24, 7 giorni su 7) che offre la migliore difesa contro il mondo in continua evoluzione della criminalità informatica, prova oggi Kaspersky Premium .

Articoli correlati:

- Come proteggere i dati online utilizzando un gestore delle password

- Che cos'è lo spoofing e come prevenirlo?

- Spoofing IP e Attacchi di spoofing

- Che cos'è una VPN e come funziona?

- Come fermare le e-mail di spam?

- Criptaggio e-mail e come criptare le e-mail

Prodotti consigliati: