DEFINIÇÃO SOBRE O VÍRUS

Tipo de vírus: vírus/bug/malware

Também chamado de: CVE-2014-6271

O que é o vírus “Bash” Bug?

O "bash bug”, também conhecido como vulnerabilidade Shellshock, representa uma grande ameaça a todos os usuários. A ameaça explora o software do sistema Bash, comum em sistemas Linux e Mac OS X, para que os invasores assumam o controle de dispositivos eletrônicos. O invasor pode simplesmente executar comandos no sistema com os mesmos privilégios que os serviços afetados.

A falha permite ao invasor anexar remotamente um executável malicioso a uma variável que é executada assim que o Bash é chamado.

Na maioria dos exemplos da Internet hoje, os invasores atacam remotamente servidores Web que hospedam scripts CGI que foram escritos em bash.

No momento da escrita, a vulnerabilidade já foi usada para fins maliciosos, infectando servidores Web vulneráveis com malware e também em ataques de hacker . Nossos pesquisadores estão sempre reunindo novas amostras e indicações de infecções com base nesta vulnerabilidade. E mais informações sobre este malware serão publicadas em breve.

A vulnerabilidade reside no intérprete shell do bash e possibilita ao invasor anexar comandos do sistema às variáveis do ambiente bash.

Como atua o “Bash” Bug

Quando você tem um script CGI em um servidor Web, esse script automaticamente lê certas variáveis do ambiente, como seu endereço IP, por exemplo, versão do navegador e informações sobre o sistema local.

Mas imagine que você não pudesse apenas passar essas informações normais do sistema para o script CGI, mas também pudesse pedir que o script executasse comandos do sistema. Isso significaria que, sem ter qualquer credencial para o servidor Web, assim que você acessasse o script CGI, ele leria as variáveis do seu ambiente. E se essas variáveis contivessem a string de exploit, o script ainda executaria o comando que você especificou.

O que torna o bash bug único

- É muito fácil de explorar

- O impacto do vírus bash é muito severo

- Ele afeta todo tipo de software que usa o intérprete de bash

Pesquisadores também tentam descobrir se outros intérpretes, como PHP, JSP, Python ou Perl, são afetados também. Dependendo de como o código é escrito, às vezes um intérprete usa um bash para executar certas funções. Se esse for o caso, outros intérpretes também poderão ser usados para explorar a vulnerabilidade CVE-2014-6271.

Pesquisadores também tentam descobrir se outros intérpretes, como PHP, JSP, Python ou Perl, são afetados também. Dependendo de como o código é escrito, às vezes um intérprete usa um bash para executar certas funções. Se esse for o caso, outros intérpretes também poderão ser usados para explorar a vulnerabilidade CVE-2014-6271.

O impacto é incrivelmente alto, pois há diversos dispositivos incorporados que usam scripts CGI. Por exemplo, roteadores, aparelhos domésticos e pontos de acesso sem fio. Eles também são vulneráveis e, em muitos casos, difíceis de corrigir.

Como saber se seu dispositivo foi infectado

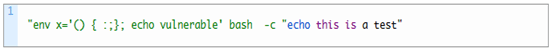

A maneira mais fácil de saber se seu sistema é vulnerável é abrindo um bash-shell no sistema e executando o seguinte comando:

Se o shell retornar a string "vulnerable", atualize o sistema.

A Red Hat inclui links para uma etapa de diagnóstico com a qual os usuários testam versões vulneráveis de Bash – acesse https://access.redhat.com/articles/1200223

Outra forma de saber se você foi infectado pelo vírus Bash é analisando os logs HTTP e conferindo se há algo suspeito. Segue um exemplo de padrão malicioso:

Também existem correções do bash que registram todos os comandos que estão sendo passados para o intérprete de bash. É uma boa maneira de saber se alguém explorou sua máquina. Não impede que alguém explore essa vulnerabilidade, mas registra as ações do invasor no sistema.

Como impedir a ação do vírus “Bash” Bug

A primeira coisa é atualizar a versão do bash. Muitos distribuidores do Linux oferecem correções para essa vulnerabilidade e, embora nem todas tenham eficácia comprovada ainda, corrigir é a primeira ação a realizar.

Se você usa um IDS/IPS, adicione/carregue uma assinatura para ele. Há muitas regras públicas disponíveis.

Confira também a configuração do servidor Web. Se houver scripts CGI não utilizados, desabilite-os.

Outros artigos e links relacionados ao vírus "Bash" Bug

- O ransomware Onion (cavalo de Troia de criptografia)

- Cavalo de Troia Shylock Banking

- Ameaças à segurança do Mac

- Kaspersky Anti-Virus for Linux File Server

- Kaspersky Endpoint Security for Linux

- Kaspersky Security for Linux Mail Server

- Kaspersky Total Security

- Kaspersky Internet Security

- Kaspersky Anti-Virus

- Kaspersky Internet Security for Mac