Stuxnet è diventato sinonimo di attacchi informatici e guerra informatica. Ancora oggi, persistono domande su chi ha creato Stuxnet, come funzionava Stuxnet e perché Stuxnet è importante per la sicurezza informatica. Continua a leggere per trovare le risposte a queste domande e altro ancora.

Cos'è Stuxnet?

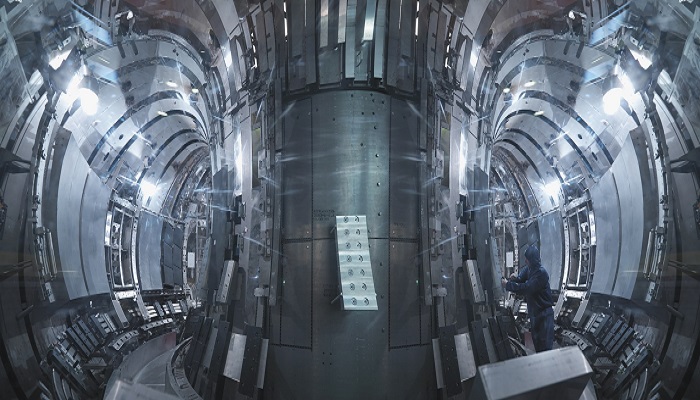

Stuxnet è un worm per computer altamente sofisticato divenuto ampiamente noto nel 2010. Ha sfruttato vulnerabilità zero-day di Windows precedentemente sconosciute per infettare i sistemi di destinazione e diffondersi ad altri sistemi. Stuxnet era principalmente mirato alle centrifughe degli impianti di arricchimento dell'uranio iraniano, con l'intenzione di far deragliare di nascosto l'allora emergente programma nucleare iraniano. Tuttavia, Stuxnet è stato modificato nel tempo per consentirgli di indirizzare altre infrastrutture come condotte del gas, centrali elettriche e impianti di trattamento delle acque.

Sebbene Stuxnet abbia fatto notizia in tutto il mondo nel 2010, si ritiene che lo sviluppo sia iniziato nel 2005. È considerata la prima arma informatica al mondo e, per questo motivo, ha generato una significativa attenzione da parte dei media. Secondo quanto riferito, il worm ha distrutto quasi un quinto delle centrifughe nucleari iraniane, infettato oltre 200.000 computer e causato il degrado fisico di 1.000 macchine.

Come ha funzionato Stuxnet?

Stuxnet è un malware altamente complesso , attentamente progettato per interessare solo bersagli specifici e causare danni minimi ad altri dispositivi.

All'inizio degli anni 2000 era opinione diffusa che l'Iran stesse sviluppando armi nucleari nel suo impianto di arricchimento dell'uranio a Natanz. Gli impianti nucleari iraniani erano caratterizzati da un traferro, il che significa che deliberatamente non erano connessi ad altre reti o a Internet. (Il termine "traferro d'aria" si riferisce allo spazio fisico tra le risorse fisiche di un'organizzazione e il mondo esterno.) Si pensa che Stuxnet sia stato trasmesso tramite chiavette USB trasportate all'interno di questi impianti nucleari dagli agenti.

Stuxnet ha perquisito ogni PC infetto alla ricerca di tracce del software Siemens Step 7, utilizzato dai computer industriali che fungono da controllori a logica programmabile (PLC) per automatizzare e monitorare le apparecchiature elettromagnetiche. Una volta che Stuxnet ha trovato questo software, ha iniziato ad aggiornare il proprio codice per inviare istruzioni distruttive alle apparecchiature elettromagnetiche controllate dal PC. Allo stesso tempo, Stuxnet ha inviato un feedback falso al controller principale, il che significava che chiunque stesse monitorando l'apparecchiatura non si sarebbe reso conto che c'era qualcosa che non andava fino a quando l'apparecchiatura non avesse iniziato ad autodistruggersi.

In sostanza: Stuxnet ha manipolato le valvole che pompavano il gas di uranio nelle centrifughe dei reattori di Natanz. Ha accelerato il volume del gas e sovraccaricato le centrifughe in rotazione, provocandone il surriscaldamento e l'autodistruzione. Ma agli scienziati iraniani che guardavano gli schermi dei computer, tutto sembrava normale.

Stuxnet era estremamente sofisticato: utilizzava quattro distinti attacchi zero-day per infiltrarsi nei sistemi ed era progettato solo per infliggere danni ai sistemi di controllo industriale Siemens. Stuxnet era composto da tre parti:

- Un worm che ha condotto la maggior parte del lavoro

- Un file di collegamento che automatizza l'esecuzione delle copie propagate del worm

- Un rootkit che nascondeva i file al rilevamento

Stuxnet è venuto alla luce nel 2010 dopo che gli ispettori degli impianti nucleari iraniani avevano espresso sorpresa per la velocità con cui le centrifughe si guastavano. Ulteriori indagini da parte di esperti di sicurezza hanno rivelato che la causa era un potente software dannoso. (Uno degli esperti di sicurezza era Sergey Ulasen, che in seguito ha lavorato per Kaspersky.) Stuxnet era difficile da rilevare poiché si trattava di un malware completamente nuovo senza firme note che sfruttava diverse vulnerabilità zero-day.

Stuxnet non aveva lo scopo di diffondersi oltre gli impianti nucleari iraniani. Tuttavia, il malware è finito nei computer connessi a Internet e ha iniziato a diffondersi a causa della sua natura estremamente sofisticata e aggressiva. Tuttavia, ha causato pochi danni ai computer esterni che ha infettato, poiché Stuxnet è stato progettato specificamente per danneggiare solo determinati bersagli. L'impatto di Stuxnet si è fatto sentire soprattutto in Iran.

Chi ha creato Stuxnet?

Sebbene nessuno abbia ufficialmente rivendicato la responsabilità di Stuxnet, è ampiamente accettato che si trattasse di una creazione congiunta tra le agenzie di intelligence di Stati Uniti e Israele. Secondo quanto riferito, il programma classificato per lo sviluppo del worm aveva nome in codice "Olympic Games", iniziato sotto il presidente George W Bush e poi continuato sotto il presidente Obama. L'obiettivo del programma era quello di far deragliare o almeno ritardare l'emergente programma nucleare iraniano.

Inizialmente, gli agenti hanno impiantato il malware Stuxnet in quattro studi di ingegneria associati a Natanz, una località chiave in Iran per il suo programma nucleare, facendo affidamento sull'uso sconsiderato delle chiavette USB per trasportare l'attacco all'interno della struttura.

Perché Stuxnet è così famoso?

Stuxnet ha generato un vasto interesse da parte dei media ed è stato oggetto di documentari e libri. Ad oggi rimane uno degli attacchi malware più avanzati della storia. Stuxnet era significativo per una serie di motivi:

- È stata la prima arma digitale al mondo. Piuttosto che limitarsi a dirottare i computer presi di mira o rubare loro informazioni, Stuxnet è fuggito dal regno digitale per causare la distruzione fisica delle apparecchiature controllate dai computer. Ha stabilito un precedente della possibilità di attaccare l'infrastruttura di un altro paese tramite il malware.

- È stato creato a livello di stato nazione e, sebbene Stuxnet non sia stato il primo attacco di guerra informatica della storia , all'epoca era considerato il più sofisticato.

- È stato molto efficace: secondo quanto riferito, Stuxnet ha rovinato quasi un quinto delle centrifughe nucleari iraniane. Prendendo di mira i sistemi di controllo industriali, il worm ha infettato oltre 200.000 computer e causato il degrado fisico di 1.000 macchine.

- Ha utilizzato quattro diverse vulnerabilità zero-day per diffondersi, un'operazione molto insolita nel 2010 e tutt'ora rara. Tra questi exploit ce n'era uno così pericoloso da richiedere semplicemente la presenza di un'icona visibile sullo schermo: non era necessaria alcuna interazione.

- Stuxnet ha evidenziato il fatto che le reti con air-gap possono essere violate, in questo caso tramite unità USB infette. Una volta che Stuxnet era in un sistema, si diffondeva rapidamente, cercando i computer con il controllo sul software Siemens e sui PLC.

Stuxnet è un virus?

Stuxnet viene spesso definito virus, ma in realtà è un worm. Sebbene virus e worm siano entrambi tipi di malware, i worm sono più sofisticati poiché non richiedono l'interazione umana per attivarsi, ma possono auto-propagarsi una volta entrati nel sistema.

Oltre a eliminare i dati, un worm può sovraccaricare le reti, consumare larghezza di banda, aprire una backdoor, ridurre lo spazio sul disco rigido e inviare altri malware pericolosi come rootkit, spyware e ransomware .

È possibile leggere ulteriori informazioni sulla differenza tra virus e worm nel nostro articolo qui .

L'eredità di Stuxnet

Grazie alla sua notorietà, Stuxnet è entrato nella coscienza pubblica. Alex Gibney, un documentarista candidato all'Oscar, ha diretto Zero Days , un documentario del 2016 che raccontava la storia di Stuxnet e ne esaminava l'impatto sulle relazioni dell'Iran con l'Occidente. Kim Zetter, una giornalista pluripremiata, ha scritto un libro intitolato Countdown to Zero Day , che descriveva in dettaglio la scoperta e le conseguenze di Stuxnet. Sono usciti anche altri libri e film.

Secondo quanto riferito, i creatori di Stuxnet lo hanno programmato con una scadenza nel giugno 2012 e, in ogni caso, Siemens ha emesso correzioni per il suo software PLC. Tuttavia, l'eredità di Stuxnet è proseguita sotto forma di altri attacchi malware basati sul codice originale. I successori di Stuxnet includevano:

Duqu (2011)

Duqu è stato progettato per registrare sequenze di tasti ed estrarre dati da impianti industriali, presumibilmente per lanciare un attacco successivo.

Fiamma (2012)

Flame era uno spyware sofisticato che registrava le conversazioni Skype , registrava le sequenze di tasti e raccoglieva schermate, tra le altre attività. Come Stuxnet, Flame viaggiava tramite una chiavetta USB. Ha preso di mira organizzazioni governative e educative e alcuni privati per lo più in Iran e in altri paesi del Medio Oriente.

Havex (2013)

L'obiettivo di Havex era raccogliere informazioni da aziende energetiche, aeronautiche, della difesa e farmaceutiche, tra le altre. Il malware Havex ha preso di mira principalmente le organizzazioni statunitensi, europee e canadesi.

Industroyer (2016)

Questo ha preso di mira gli impianti di alimentazione. Secondo quanto riferito, ha causato un'interruzione di corrente in Ucraina nel dicembre 2016.

Tritone (2017)

Questo ha preso di mira i sistemi di sicurezza di un impianto petrolchimico in Medio Oriente, sollevando preoccupazioni per l'intento del creatore del malware di causare lesioni fisiche ai lavoratori.

Il più recente (2018)

Secondo quanto riferito, un virus senza nome con le caratteristiche di Stuxnet ha colpito un'infrastruttura di rete non specificata in Iran nell'ottobre 2018.

Oggi i mezzi informatici sono ampiamente utilizzati per la raccolta di intelligence, il sabotaggio e le operazioni di informazione da parte di molti stati e attori non statali, per attività criminali, scopi strategici o entrambi. Tuttavia, i normali utenti di computer hanno pochi motivi di preoccuparsi degli attacchi malware basati su Stuxnet, poiché sono rivolti principalmente ai principali settori o infrastrutture come centrali elettriche o difesa.

Cybersecurity per le reti industriali

Nel mondo reale, gli attacchi avanzati degli Stati nazione come Stuxnet sono rari rispetto alle comuni interruzioni opportunistiche causate da elementi come il ransomware. Ma Stuxnet sottolinea l'importanza della sicurezza informatica per qualsiasi organizzazione. Che si tratti di ransomware, worm, phishing , BEC (Business Email Compromise) o altre minacce informatiche, le misure da eseguire per proteggere la propria organizzazione includono:

- Applicare un rigoroso criterio Bring Your Own Device (BYOD) che impedisce a dipendenti e appaltatori di introdurre potenziali minacce nella rete.

- Implementare criteri delle password efficaci e tecnicamente applicati con l'autenticazione a due fattori che ostacola gli attacchi di forza bruta e impedisce che le password rubate diventino vettori di minacce.

- Proteggi computer e reti con le patch più recenti. Restare aggiornati ti consentirà di trarre vantaggio dalle correzioni per la protezione più recenti.

- Applicare backup e ripristini semplici a ogni livello per ridurre al minimo le interruzioni, in particolare per i sistemi critici.

- Monitorare costantemente processori e server per rilevare eventuali anomalie.

- Assicurati che tutti i tuoi dispositivi siano protetti da un antivirus completo. Un buon antivirus funzionerà 24 ore su 24, 7 giorni su 7, per proteggerti dagli hacker e dai virus, ransomware e spyware più recenti.

Prodotti correlati:

- Kaspersky Anti-Virus

- Kaspersky Premium Antivirus

- Scarica Kaspersky Premium Antivirus con 30 giorni di prova gratuita

- Kaspersky Password Manager - Versione di prova gratuita

- Kaspersky VPN Secure Connection

Articoli successivi: