La presente relazione, plasmata sulla base dei dati acquisiti ed elaborati con l'ausilio del Kaspersky Security Network, costituisce la sezione statistica del Kaspersky Security Bulletin 2013.

Sommario

- Il 2013 in cifre

- Le minacce IT per dispositivi mobili

- Le applicazioni vulnerabili maggiormente sfruttate dai malintenzionati

- Programmi malware in Internet (attacchi via Web)

- Minacce informatiche locali

La presente relazione, plasmata sulla base dei dati acquisiti ed elaborati con l'ausilio del Kaspersky Security Network, costituisce la sezione statistica del Kaspersky Security Bulletin 2013. KSN si avvale delle speciali architetture «in-the-cloud» implementate sui nostri prodotti Personal e Corporate, e rappresenta una delle tecnologie di punta attualmente utilizzate da Kaspersky Lab.

Le statistiche illustrate nell'ambito del nostro consueto report annuale si basano sui dati ricevuti tramite i prodotti Kaspersky Lab, i cui utenti hanno previamente fornito l'assenso per effettuare la trasmissione di dati statistici ai nostri analisti.

Il 2013 in cifre

- Secondo i dati raccolti tramite il Kaspersky Security Network, lungo tutto l'arco del 2013 i prodotti Kaspersky Lab hanno rilevato e neutralizzato 5.188.740.554 attacchi nocivi portati nei confronti dei computer e dei dispositivi mobili degli utenti.

- Sono state da noi complessivamente individuate 104.427 nuove varianti di programmi malware specificamente creati dai virus writer per infettare i dispositivi mobili.

- Le soluzioni anti-malware di Kaspersky Lab hanno respinto, in totale, ben 1.700.870.654 attacchi condotti attraverso siti Internet compromessi, dislocati in vari paesi.

- Le nostre soluzioni anti-virus hanno rilevato con successo quasi 3 miliardi di incidenti virali prodottisi sui computer degli utenti che prendono attivamente parte al Kaspersky Security Network. Complessivamente, nel corso di tali rilevamenti, sono stati identificati 1,8 milioni di programmi nocivi o potenzialmente indesiderati.

- E' interessante infine rilevare come il 45% degli attacchi web bloccati e neutralizzati grazie all'intervento dei nostri prodotti antivirus sia stato condotto attraverso siti web nocivi dislocati sul territorio di Stati Uniti e Russia.

Le minacce IT per dispositivi mobili

Gli eventi di maggior rilievo

- I Trojan bancari mobili. Sono strettamente collegati a tale categoria di malware il phishing mobile, il furto delle informazioni sensibili relative alle carte di credito, il trasferimento di denaro dalle credit card verso gli account telefonici mobili e, da qui, sui wallet disponibili attraverso QIWI, il noto sistema di pagamento elettronico particolarmente diffuso in Russia e nei paesi che attualmente occupano lo spazio geografico post-sovietico. Nel 2013 hanno ugualmente fatto la loro comparsa sulla scena i Trojan mobili in grado di controllare il saldo presente sull'account, al fine di massimizzare, in seguito, il profitto illegalmente ottenuto.

- Le botnet mobili. Come affermato in precedenza, le botnet offrono notevoli opportunità, così come un'elevata flessibilità, nell'adozione, da parte dei cybercriminali, dei più svariati schemi illeciti a scopo di lucro. Questo particolare fenomeno si è adesso esteso anche al mondo dei dispositivi mobili. Secondo le nostre stime, circa il 60% del malware mobile attualmente in circolazione è rappresentato da oggetti nocivi utilizzati dai malintenzionati per l'allestimento e la gestione di botnet mobili, grandi e piccole.

- Il malware Backdoor.AndroidOS.Obad. Tale programma nocivo per dispositivi mobili può essere probabilmente ritenuto il più versatile e sofisticato fra tutti quelli sinora identificati e classificati. Esso include, difatti, ben tre exploit, una backdoor ed un trojan-SMS; Obad è inoltre provvisto di specifiche caratteristiche di bot, così come di ulteriori temibili funzionalità nocive. Si potrebbe definire, in pratica, una sorta di "coltellino svizzero", dotato di un'ampia varietà di strumenti ed utensili multifunzione.

- Controllo dell'attività delle botnet tramite Google Cloud Messaging. I cybercriminali hanno individuato un singolare metodo di azione, ovvero l'utilizzo del servizio Google Cloud Messaging (GCM), per esercitare il loro controllo sui dispositivi-zombie asserviti alle botnet. Tale metodo viene applicato ad una quantità piuttosto limitata di programmi malware; alcuni di essi, tuttavia, risultano essere dei software nocivi largamente diffusi. L'esecuzione dei comandi ricevuti attraverso Google Cloud Messaging viene realizzata attraverso il servizio GCM stesso; non si rivela pertanto possibile poter bloccare tali comandi direttamente sul dispositivo infettato dal malware.

- Attacchi APT (Advanced Persistent Threats) nei confronti di attivisti uiguri. E' stato da noi osservato come, nell'ambito di una serie di attacchi informatici mirati, diretti contro attivisti uiguri, siano stati utilizzati sia programmi malware appositamente creati per colpire il sistema operativo Windows, sia software nocivi specificamente destinati alla piattaforma MAC OS X. Nel recente passato, attacchi del genere erano stati ugualmente condotti attraverso file in formato PDF, XLS, DOC e ZIP, recapitati all'utente-vittima tramite posta elettronica. Adesso, all'arsenale dei malintenzionati si sono aggiunti anche file APK in grado di carpire le informazioni personali memorizzate sul dispositivo mobile sottoposto ad attacco; tali file nocivo sono allo stesso tempo in grado di trasmettere al relativo server di comando e controllo i dati riguardanti il luogo in cui si trova, fisicamente, il dispositivo-vittima.

- Vulnerabilità nell'OS Android. Nel 2013 abbiamo rilevato la presenza, nel segmento del malware mobile, di exploit appositamente sviluppati dai virus writer per sfruttare alcune vulnerabilità individuate nel sistema operativo Android. Si tratta di exploit creati, essenzialmente, per raggiungere tre scopi diversi: bypassare il controllo normalmente eseguito dal dispositivo mobile riguardo all'integrità del codice relativo all'applicazione in procinto di essere installata (tale vulnerabilità è nota con l'appellativo di “Master Key”); acquisire i privilegi avanzati di Amministratore del Dispositivo; rendere particolarmente complessa l'analisi dell'applicazione nociva. Queste ultime due tipologie di funzionalità nociva sono state implementate dagli autori di malware mobile anche nel trojan Obad.

- Attacchi nei confronti dei PC eseguiti mediante l'utilizzo di dispositivi Android. Come è noto, esistono minacce IT specificamente rivolte ai personal computer le quali, tuttavia, sono in grado di poter ugualmente infettare i dispositivi mobili; abbiamo ad ogni caso individuato un programma malware per Android capace, a sua volta, di infettare i PC. Nel caso specifico, il contenuto nocivo viene eseguito non appena il dispositivo Android risulta collegato al computer in modalità di emulazione USB.

Le statistiche

Ripartizione dei malware mobili in relazione alle varie piattaforme esistenti

Sino ad oggi sono stati da noi raccolti 8.260.509 pacchetti unici di installazione recanti contenuti dannosi. Occorre, nella circostanza, tenere in debita considerazione il fatto che pacchetti di installazione diversi possono generare l'installazione, sul dispositivo mobile, di programmi malware aventi le stesse identiche funzionalità; talvolta, la differenza può consistere esclusivamente nell'interfaccia di cui è provvista l'applicazione nociva; in altri casi, risulta magari diverso il contenuto dei messaggi SMS inviati tramite l'applicazione nociva.

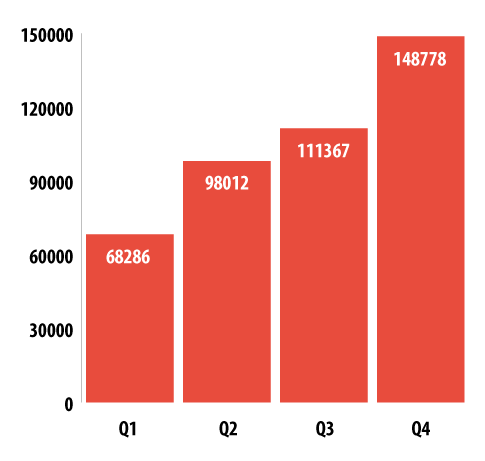

Il numero di sample di malware mobile complessivamente presenti nella nostra “collezione” raggiunge attualmente quota 148.778; di tali malware, ben 104.427 sono stati scoperti proprio nel corso dell'anno 2013. Soltanto nel mese di ottobre sono comparse 19.966 varianti di malware mobile, ovvero la metà del numero di varianti individuate da Kaspersky Lab lungo tutto l'arco del 2012. Fortunatamente, quanto sopra descritto si discosta ancora molto dalla situazione che si registra, attualmente, nel mondo dei software nocivi "tradizionali", destinati ai personal computer; in tal caso, il numero dei sample di malware da noi "trattati" supera le 315.000 unità al giorno. La specifica tendenza che, al giorno d'oggi, determina l'impetuosa crescita del numero dei malware mobili presenti sulla scena viene perfettamente evidenziata dal grafico qui sotto inserito:

Numero di sample di malware mobile presenti nella nostra “collezione”

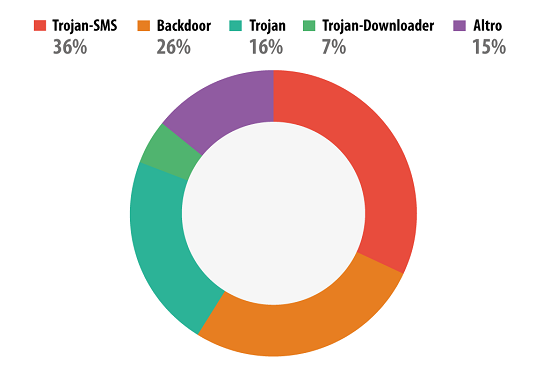

Per ciò che riguarda, invece, la ripartizione del malware mobile in base alle varie tipologie di "comportamento" nocivo da esso manifestate, osserviamo come, al momento attuale, predominino i cosiddetti Trojan-SMS.

Statistiche relative alla ripartizione dei programmi malware per OS mobili in

base ai diversi comportamenti evidenziati da tali software nocivi

I malware riconducibili alla categoria dei Trojan-SMS, tuttavia, a parte qualche rara eccezione, hanno tutti manifestato un determinato tipo di evoluzione, trasformandosi, di fatto, in veri e propri bot; le due categorie che occupano le posizioni di vertice nel grafico qui sopra riportato possono essere pertanto ricondotte ad un unico raggruppamento, quello dei Backdoor. In sostanza, il 62% delle applicazioni nocive attualmente in circolazione risulta essere costituito da elementi di botnet mobili.

Conclusioni

- Tutte le tecniche ed i meccanismi impiegati per realizzare il processo di infezione e per occultare le attività nocive svolte dal malware all'interno del dispositivo mobile vengono attualmente trasferiti, con grande rapidità, dal mondo dei personal computer verso la piattaforma Android. Tale circostanza viene indubbiamente favorita dalla vasta popolarità di cui gode l'OS Android presso il pubblico degli utenti, così come dalla specifica natura “aperta" della piattaforma mobile di Mountain View.

- La maggior parte delle applicazioni nocive destinate ai sistemi operativi mobili risulta attualmente orientata verso il furto di denaro e, solo in seconda istanza, al furto di informazioni e dati personali.

- La maggior parte del malware mobile attualmente in circolazione è costituita da bot provvisti di estese funzionalità. Assisteremo, nell'immediato futuro, a vere e proprie operazioni di "compravendita" di botnet mobili.

- Emerge in tutta evidenza il preciso orientamento "bancario" che stanno sempre più assumendo i software nocivi preposti a colpire le piattaforme mobili. I virus writer, tra l'altro, sembrano seguire con grande attenzione i costanti sviluppi che, al giorno d'oggi, caratterizzano il settore dei servizi di mobile banking. In caso di esito positivo dell'operazione di contagio informatico realizzata sul dispositivo mobile, i cybercriminali si preoccupano in primo luogo di controllare se il telefono sottoposto ad attacco sia collegato o meno ad una carta di credito.

Le applicazioni vulnerabili maggiormente sfruttate dai malintenzionati

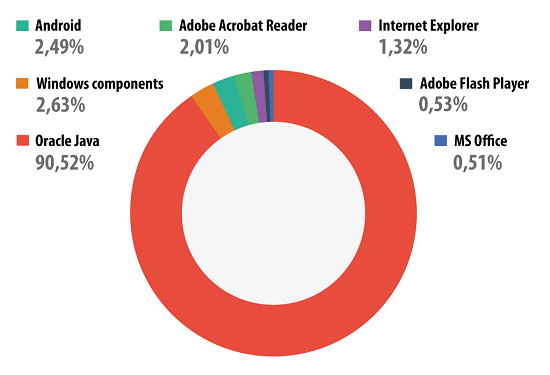

Ripartizione degli exploit - utilizzati dai cybercriminali per la conduzione di attacchi informatici - in base alle varie tipologie di applicazioni sottoposte ad attacco

E' stato in primo luogo osservato come, nel periodo oggetto del presente report statistico, il 90,52% dei tentativi di sfruttamento di vulnerabilità da noi rilevati sia stato di fatto indirizzato a vulnerabilità, o falle di sicurezza che dir si voglia, individuate all’interno di Oracle Java. Tali vulnerabilità vengono di solito utilizzate per la conduzione di attacchi via Internet, di tipo drive-by; i nuovi exploit specificamente "dedicati" alla piattaforma Java fanno ormai parte della composizione di una moltitudine di exploit pack. Per maggiori informazioni riguardo agli exploit Java si prega di consultare l'articolo da noi pubblicato alla fine dello scorso mese di ottobre.

La seconda posizione della speciale classifica da noi stilata risulta occupata dalla categoria "Componenti di Windows", la quale comprende i file vulnerabili individuati nelle varie famiglie dell'OS Windows, file non riguardanti, tuttavia, né Internet Explorer né i programmi facenti parte della suite Microsoft Office: nella circostanza, sono state create due ulteriori specifiche categorie. Per ciò che riguarda la categoria che raggruppa i componenti di Windows, abbiamo osservato come la maggior parte degli attacchi ad essa diretti sia stata indirizzata nei confronti della vulnerabilità CVE-2011-3402, individuata nel file <win32k.sys>, falla di sicurezza sfruttata inizialmente dal noto malware denominato Duqu.

Al terzo posto del rating, con una quota pari a 2,5 punti percentuali, si sono insediati gli exploit appositamente sviluppati dagli autori di malware per colpire la piattaforma mobile Android OS. Le vulnerabilità scoperte all'interno del sistema operativo Android vengono di solito utilizzate dai malintenzionati (e talvolta anche dagli utenti stessi) per ottenere i privilegi di root, i quali, in pratica, consentono poi possibilità illimitate a livello di manipolazione del sistema. Tali vulnerabilità non vengono quindi sfruttate nel corso degli attacchi drive-by; gli exploit ad esse destinati vengono rilevati e neutralizzati sia dall'Anti-Virus Web, in caso di tentativo di download - da parte dell'utente - di un'applicazione contenente un exploit, sia dall'Anti-Virus File, nel caso in cui l'exploit si trovi già presente nel dispositivo. Riteniamo tuttavia doveroso ed utile ricordare come, recentemente, siano state rese note dettagliate informazioni riguardo all'individuazione, nel browser Chrome per smartphone Nexus 4 e Samsung Galaxy S4, di una vulnerabilità che potrebbe portare, in futuro, ad utilizzare le vulnerabilità scoperte nell'OS Android anche per la conduzione di attacchi informatici riconducibili alla tipologia drive-by.

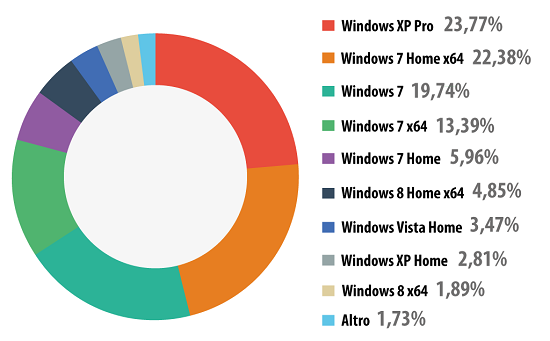

Distribuzione delle varie versioni del sistema operativo Windows installate

sui computer degli utenti - Situazione relativa al 2013

Complessivamente, il 61,5% degli utilizzatori dei nostri prodotti - tra quelli che hanno confermato la propria adesione alla rete globale di sicurezza KSN - si avvale di varie versioni del sistema operativo Windows 7 (5% in più rispetto allo scorso anno); il 6,3% degli utenti ha invece installato sul proprio computer l'OS Windows XP (7,75% in meno rispetto al 2012).

Programmi malware in Internet (attacchi via Web)

Programmi malware in Internet: TOP-20

| Denominazione* | % sul totale complessivo degli attacchi** | |

| 1 | Malicious URL | 93,01% |

| 2 | Trojan.Script.Generic | 3,37% |

| 3 | AdWare.Win32.MegaSearch.am | 0,91% |

| 4 | Trojan.Script.Iframer | 0,88% |

| 5 | Exploit.Script.Blocker | 0,49% |

| 6 | Trojan.Win32.Generic | 0,28% |

| 7 | Trojan-Downloader.Script.Generic | 0,22% |

| 8 | Trojan-Downloader.Win32.Generic | 0,10% |

| 9 | Hoax.SWF.FakeAntivirus.i | 0,09% |

| 10 | Exploit.Java.Generic | 0,08% |

| 11 | Exploit.Script.Blocker.u | 0,08% |

| 12 | Exploit.Script.Generic | 0,07% |

| 13 | Trojan.JS.Iframe.aeq | 0,06% |

| 14 | Packed.Multi.MultiPacked.gen | 0,05% |

| 15 | AdWare.Win32.Agent.aece | 0,04% |

| 16 | WebToolbar.Win32.MyWebSearch.rh | 0,04% |

| 17 | AdWare.Win32.Agent.aeph | 0,03% |

| 18 | Hoax.HTML.FraudLoad.i | 0,02% |

| 19 | AdWare.Win32.IBryte.heur | 0,02% |

| 20 | Trojan-Downloader.HTML.Iframe.ahs | 0,02% |

*Oggetti infetti neutralizzati sulla base dei rilevamenti effettuati dal componente Anti-Virus Web; le informazioni sono state ricevute tramite gli utenti dei prodotti Kaspersky Lab che hanno previamente fornito l'assenso per effettuare la trasmissione di dati statistici ai nostri analisti.

**Quota percentuale sul totale complessivo degli attacchi web rilevati sui computer di utenti unici.

Come si evince dalla tabella qui sopra riportata, al primo posto della speciale classifica dedicata agli oggetti nocivi rilevati in Internet figurano ancora una volta gli URL nocivi (Malicious URL) - ovverosia quei link che conducono a programmi malware di vario tipo - con una quota pari al 93,01% del volume complessivo dei rilevamenti eseguiti dal modulo Anti-Virus Web. Rispetto all'analoga TOP-20 da noi stilata relativamente all'anno 2012, risulta quindi ulteriormente aumentata (+5,65%) la quota ascrivibile ai "verdetti" determinati dal blocco e dalla conseguente neutralizzazione di link nocivi presenti nella blacklist di cui si avvale il componente Anti-Virus Web. Desideriamo evidenziare, nella circostanza, come l’utilizzo delle nuove, sofisticate tecnologie di protezione IT - basate sulle notevoli potenzialità offerte dal Kaspersky Security Network agli utenti di tutto il mondo - le quali prevedono aggiornamenti istantanei attraverso la «nuvola telematica» e l’utilizzo di metodi euristici (senza che risulti necessaria l’esecuzione dei tradizionali aggiornamenti dei database antivirus), abbia permesso, nell’arco di un solo anno, di accrescere di quasi sei punti percentuali - dall' 87% al 93% - la quota relativa alle minacce informatiche rilevate attraverso i suddetti metodi. Una parte significativa dei rilevamenti di malware classificati come “Malicious URL” è riconducibile a siti web contenenti kit di exploit, così come a siti Internet preposti al redirect degli utenti-vittima verso gli exploit stessi. E’ facile quindi comprendere come risulti di fondamentale importanza poter disporre, sul proprio computer, di un’efficace soluzione anti-malware. Oltre a ciò, le infezioni informatiche possono prodursi anche quando gli utenti della Rete cliccano in maniera volontaria su collegamenti ipertestuali potenzialmente pericolosi, ad esempio nel momento in cui essi procedono alla ricerca sul web dei più svariati contenuti pirata.

Ben 7 delle 20 posizioni che compongono la classifica in questione risultano occupate da "verdetti" riconducibili ad oggetti nocivi utilizzati dai cybercriminali per la conduzione di attacchi di tipo drive-by; si tratta, in effetti, del metodo di attacco maggiormente diffuso, presso i malintenzionati, per realizzare - attraverso Internet - la penetrazione di pericolosi software nocivi all'interno dei computer degli utenti della Rete. Tale novero comprende, nella circostanza, sia oggetti nocivi rilevati tramite metodi euristici, quali Trojan.Script.Generic, Trojan.Script.Iframer, Exploit.Script.Blocker, Trojan-Downloader.Script.Generic, Exploit.Java.Generic, Exploit.Script.Generic, sia oggetti infetti neutralizzati dalle nostre soluzioni anti-malware grazie all'impiego di metodi non euristici. Si tratta, quindi, di verdetti attribuibili sia a determinati script nocivi, preposti a reindirizzare gli utenti verso i famigerati kit di exploit, sia agli exploit stessi.

Come evidenzia la TOP-20 qui sopra inserita, il nono posto della speciale graduatoria relativa agli oggetti nocivi più diffusi in Internet è andato ad appannaggio del malware classificato dagli esperti di sicurezza IT come Hoax.SWF.FakeAntivirus.i. Con tale specifica denominazione vengono rilevati certi file nocivi in grado di eseguire un’animazione Flash, attraverso la quale viene simulato il funzionamento di un classico programma antivirus. In base alla "verifica" effettuata dall'antivirus fasullo, guarda a caso, il computer dell'utente risulta sempre "infettato" da un'enorme quantità di temibili software nocivi. Per sbarazzarsi rapidamente degli scomodi "intrusi", secondo quanto affermano i malintenzionati, autori dell'attacco in questione, l'utente potrà avvalersi di una speciale soluzione di "sicurezza" IT, proposta, nella circostanza, attraverso la suddetta animazione Flash. La vittima del raggiro dovrà semplicemente provvedere ad inviare un messaggio SMS verso un numero premium (a pagamento), ricevendo, in cambio, un apposito link attraverso il quale, a detta dei malfattori, potrà essere poi effettuato il download del prezioso ed indispensabile "software antivirus". File Flash del genere possono essere visualizzati all'interno di certi siti web che ospitano banner di network pubblicitari; è ben risaputo come, coloro che partecipano alle reti di banner, non disdegnino affatto, di tanto in tanto, posizionare "in sottofondo" qualche redirect verso contenuti indesiderati.

La diciottesima posizione del rating esaminato nel presente capitolo del report è andata ad appannaggio del malware denominato Hoax.HTML.FraudLoad.i; si tratta, nella fattispecie, di un oggetto nocivo concepito sotto forma di pagina HTML preposta ad imitare la finestrella standard visualizzata dall'utente sul proprio browser nel momento in cui egli si accinge ad eseguire il download di un determinato file:

Verso una pagina web del genere sono soliti redirigere vari siti Internet per utenti di lingua russa, siti che abitualmente offrono il download di contenuti di vario tipo: giochi, programmi, film. Nella maggior parte dei casi tali siti web vengono collocati su hosting gratuiti. Nel caso specifico, se l'utente clicca sul pulsante «Сохранить файл» (Salva il file), egli verrà reindirizzato verso l'hosting di file sul quale viene proposto il download del file richiesto, che potrà essere effettuato soltanto dopo la sottoscrizione, tramite SMS, di un apposito abbonamento a pagamento. Tuttavia, una volta eseguiti tutti gli adempimenti richiesti, invece del contenuto desiderato, l'utente riceverà un file di testo contenente istruzioni relative all'utilizzo dei motori di ricerca, oppure, cosa ancora peggiore, un programma nocivo.

Rispetto al 2012, all'interno del rating qui esaminato è aumentata la presenza dei programmi AdWare, la cui quota complessiva, nell'ambito della TOP-20, è passata dallo 0,3% all' 1,04%.

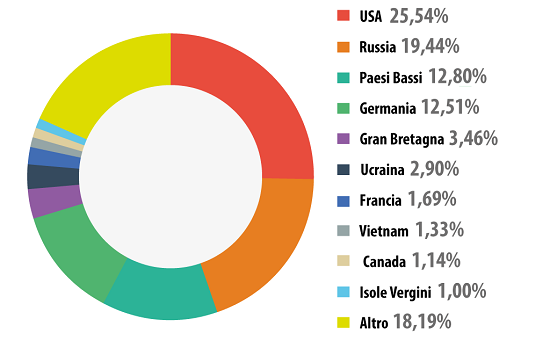

Geografia delle fonti degli attacchi web: TOP-10

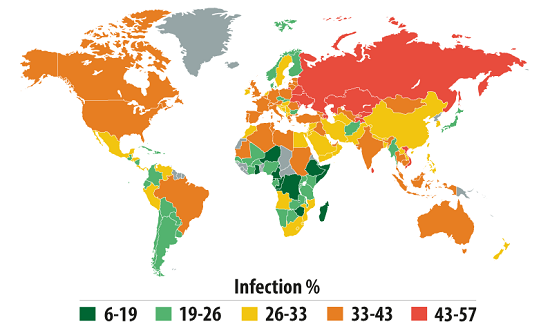

Ripartizione per paesi delle fonti degli attacchi web

In sostanza, la speciale TOP-10 del 2013 riservata alla ripartizione delle fonti geografiche degli attacchi web non presenta variazioni di rilievo rispetto all'analoga graduatoria da noi stilata riguardo all'anno 2012. Osserviamo tuttavia, in primo luogo, come la Cina non faccia più parte di tale graduatoria; ricordiamo, a tal proposito, che il "colosso" dell'Estremo Oriente, piazzatosi all'ottavo posto nel rating relativo allo scorso anno, ha occupato la leadership di tale classifica sino al 2010. Il Vietnam, da parte sua, si è insediato all'ottava piazza della graduatoria, andando in tal modo ad occupare la posizione lasciata quest'anno vacante dalla Cina. Le severe misure adottate nel 2010 dalle autorità cinesi riguardo alla regolamentazione delle attività di registrazione dei domini Internet nella zona <.cn> hanno quindi prodotto effetti positivi a breve termine, consentendo di ridurre drasticamente il numero degli hosting nocivi presenti nel cyberspazio della Cina. La quota percentuale riconducibile alle risorse web dannose presenti nel grande paese asiatico è in tal modo bruscamente diminuita, nel breve volgere di pochi anni. Basti pensare che, nell'analogo rating del 2010, la Cina occupava il terzo gradino del "podio" virtuale, mentre nel 2011 si era già collocata in sesta posizione; sceso all'ottavo posto nella graduatoria del 2012, il paese dell'Estremo Oriente è addirittura "precipitato" sino alla ventunesima posizione nel rating relativo al 2013.

Paesi i cui utenti sono risultati sottoposti ai maggiori rischi di infezioni informatiche diffuse attraverso Internet

| Paese* | % di utenti unici** | |

| 1 | Azerbaijan | 56,29% |

| 2 | Kazakhstan | 55,62% |

| 3 | Armenia | 54,92% |

| 4 | Russia | 54,50% |

| 5 | Tagikistan | 53,54% |

| 6 | Vietnam | 50,34% |

| 7 | Moldavia | 47,20% |

| 8 | Bielorussia | 47,08% |

| 9 | Ukraina | 45,66% |

| 10 | Kirghizistan | 44,04% |

| 11 | Sri Lanka | 43,66% |

| 12 | Austria | 42,05% |

| 13 | Germania | 41,95% |

| 14 | India | 41,90% |

| 15 | Uzbekistan | 41,49% |

| 16 | Georgia | 40,96% |

| 17 | Malaysia | 40,22% |

| 18 | Algeria | 39,98% |

| 19 | Grecia | 39,92% |

| 20 | Italia | 39,61% |

I dati statistici sopra indicati sono stati elaborati sulla base dei rilevamenti effettuati dal modulo Anti-Virus Web; essi sono stati ricevuti tramite gli utenti dei prodotti Kaspersky Lab che hanno previamente fornito l'assenso per effettuare la trasmissione di dati statistici ai nostri analisti.

*Nell'effettuare i calcoli statistici non abbiamo tenuto conto di quei paesi in cui il numero di utenti delle soluzioni anti-virus di Kaspersky Lab risulta ancora relativamente contenuto (meno di 10.000 utenti).

**Quote percentuali relative al numero di utenti unici sottoposti ad attacchi web rispetto al numero complessivo di utenti unici dei prodotti Kaspersky Lab nel paese.

Desideriamo innanzitutto porre in evidenza come la TOP-20 del 2013 relativa ai paesi i cui utenti sono risultati sottoposti con maggior frequenza agli attacchi via Internet presenti una nuova "leadership" rispetto all'analoga graduatoria del 2012: la classifica qui sopra riportata risulta difatti capeggiata dall'Azerbaijan; nel paese caucasico è rimasto vittima di tentativi di attacchi via web il 56,3% di utenti unici. La Russia, che per due anni consecutivi si era piazzata al primo posto della TOP-20 in questione, nel 2013 si è invece collocata alla quarta piazza della graduatoria, facendo registrare un indice pari al 54,5% (- 4,1% rispetto all’analogo valore riscontrato nell’anno precedente).

Rileviamo, inoltre, come non facciano più parte della composizione della TOP-20 - relativa ai paesi i cui utenti sono risultati sottoposti al maggior numero di attacchi via browser - Stati Uniti, Spagna, Oman, Sudan, Bangladesh, Maldive, Turkmenistan. Per ciò che riguarda, invece, le "new entry", sottolineiamo come abbiano fatto la loro apparizione in classifica Austria, Germania, Grecia, Georgia, Kirghizistan, Vietnam ed Algeria.

Gli Stati Uniti, da parte loro, sono repentinamente scesi dal 19° al 25° posto della graduatoria. Rispetto al 2012, l'indice attribuibile agli USA ha fatto registrare un decremento del 7%, attestandosi in tal modo su un valore medio pari al 38,1%. Ricordiamo, con l'occasione, come soltanto due anni fa gli USA occupassero ancora il terzo gradino del podio nella speciale classifica da noi stilata, riguardante il livello di rischio - in base al numero di utenti unici interessati - prodotto dalle minacce web nei vari paesi del globo. Riteniamo che la brusca diminuzione del rischio di contagio informatico - attraverso il web - dei computer appartenenti agli utenti ubicati entro i confini del territorio statunitense, possa in qualche modo dipendere dal fatto che, attualmente, gli utenti USA navigano sempre più di frequente in Internet utilizzando i dispositivi mobili. La Spagna, che nel 2012 si era collocata in ultima posizione, nella speciale TOP-20 da noi stilata, nel 2013 è scesa al 31° posto della graduatoria, facendo complessivamente segnare un indice pari al 36,7% (- 8% rispetto all'analogo valore riscontrato un anno fa).

L'Austria (+ 8%), da parte sua, si è immediatamente insediata in dodicesima posizione, mentre la Germania (+ 9,3%) si è collocata al 13° posto della classifica. L'indice relativo alla Grecia ha fatto registrare, rispetto al 2012, una diminuzione pari a 1,6 punti percentuali; il paese ellenico è andato in tal modo ad occupare la penultima posizione del rating (19a). Chiude la TOP-20 del 2013 un altro paese dell'Europa Occidentale, l'Italia, il cui indice, rispetto all'anno precedente, ha fatto registrare una diminuzione pari a 6 punti percentuali.

In base al livello di «contaminazione» informatica cui sono stati sottoposti i computer degli utenti durante la quotidiana navigazione in Internet nel corso dell'anno qui preso in esame, risulta possibile suddividere i vari paesi del globo in gruppi distinti.

- Gruppo ad alto rischio

Tale gruppo, contraddistinto da quote che vanno dal 41% al 60%, annovera i primi 15 paesi presenti nella TOP-20 del 2013. Esso risulta composto da Federazione Russa, Austria, Germania, dalla maggior parte di quei paesi il cui territorio occupa attualmente lo spazio post-sovietico, nonché da varie nazioni situate sul continente asiatico. Il numero dei paesi che compongono il Gruppo ad alto rischio si è più che dimezzato rispetto allo scorso anno: ricordiamo, a tal proposito, come nel 2012 facessero parte di tale raggruppamento ben 31 nazioni. - Gruppo a rischio

Esso è relativo agli indici percentuali che spaziano nel range 21-40,99%. Complessivamente, sono entrati a far parte di questo secondo gruppo ben 118 paesi, tra cui:

Australia (38,9%), Stati Uniti (38,1%), Canada (36,5%);

Italia (39,6%), Francia (38,1%), Spagna (36,7%), Gran Bretagna (36,7%), Paesi Bassi (27,3%), Finlandia (23,6%), Danimarca (21,8%);

Polonia (37,6%), Romania (33,2%), Bulgaria (24,1%);

Brasile (34,6%), Messico (29,5%), Argentina (25%);

Cina (32,3%), Giappone (25,3%). - Gruppo dei paesi nei quali la navigazione in Internet risulta più sicura (0-20,99%).

Per ciò che riguarda l'anno 2013, in tale gruppo figurano 25 paesi. Fanno parte di esso Repubblica Ceca (20,3%), Slovacchia (19,7%), Singapore (18,5%), così come una serie di paesi africani.

E' di particolare interesse rilevare come i paesi africani presenti nel gruppo delle nazioni più sicure a livello di navigazione Internet facciano invece parte, relativamente alle minacce IT locali, dei gruppi ad elevato e medio livello di rischio di infezione informatica (vedi più in basso). Il loro inserimento nel gruppo dei paesi più sicuri a livello di minacce Internet trova una logica spiegazione nella specifica peculiarità che contraddistingue tali paesi riguardo ai meccanismi di diffusione dei file: si tratta, in effetti, di aree geografiche in cui l'utilizzo del World Wide Web non risulta ancora particolarmente sviluppato, per cui le procedure di file sharing tra gli utenti dei sistemi informatici avvengono soprattutto tramite i vari supporti di memoria rimovibili. E' per tali specifici motivi che, nei suddetti paesi, il numero degli utenti unici sottoposti al rischio rappresentato dalle minacce web risulta piuttosto limitato; al tempo stesso, sui computer degli utenti ubicati in numerosi paesi del continente africano, vengono di frequente rilevati quei programmi malware che, di solito, si diffondono attraverso i supporti rimovibili.

Complessivamente, a livello mondiale, per il terzo anno consecutivo è aumentato il livello di pericolosità derivante dalle minacce IT presenti in Internet; nel 2013 esso si è attestato su un indice pari al 41,6%, con un incremento del 6,9% rispetto all’analogo valore medio riscontrato nell’anno precedente. In pratica, nel mondo, una consistente porzione degli utenti della Rete, anche per una sola volta, è risultato sottoposto ad attacchi informatici provenienti dal web. A livello di sicurezza IT, il rischio di contaminazione informatica attraverso Internet rappresenta indubbiamente uno dei temi che riscuotono le maggiori attenzioni sia da parte degli esperti che degli utenti della Rete. Di fatto, nella stragrande maggioranza dei paesi del globo, Internet rappresenta al giorno d’oggi la principale fonte di infezioni informatiche, generate da una miriade di oggetti maligni dislocati subdolamente nel web dai malintenzionati.

Minacce informatiche locali

Oggetti maligni rilevati nei computer degli utenti: TOP-20

| Denominazione | % di utenti unici sottoposti ad attacco* | |

| 1 | DangerousObject.Multi.Generic | 39,1% |

| 2 | Trojan.Win32.Generic | 38,0% |

| 3 | Trojan.Win32.AutoRun.gen | 20,1% |

| 4 | Virus.Win32.Sality.gen | 13,4% |

| 5 | Exploit.Win32.CVE-2010-2568.gen | 10,6% |

| 6 | AdWare.Win32.DelBar.a | 8,0% |

| 7 | Trojan.Win32.Starter.lgb | 6,6% |

| 8 | Virus.Win32.Nimnul.a | 5,5% |

| 9 | Worm.Win32.Debris.a | 5,4% |

| 10 | Virus.Win32.Generic | 5,4% |

| 11 | Trojan.Script.Generic | 5,4% |

| 12 | Net-Worm.Win32.Kido.ih | 5,1% |

| 13 | AdWare.Win32.Bromngr.i | 4,6% |

| 14 | Net-Worm.Win32.Kido.ir | 4,4% |

| 15 | Trojan.Win32.Starter.yy | 3,9% |

| 16 | DangerousPattern.Multi.Generic | 3,8% |

| 17 | HiddenObject.Multi.Generic | 3,8% |

| 18 | Trojan.Win32.Hosts2.gen | 3,7% |

| 19 | AdWare.Win32.Agent.aeph | 3,6% |

| 20 | Trojan.WinLNK.Runner.ea | 3,6% |

I dati statistici sopra indicati sono stati elaborati sulla base dei rilevamenti effettuati dai moduli anti-virus OAS (scanner on-access) e ODS (scanner on-demand). Le informazioni sono state ricevute tramite gli utenti dei prodotti Kaspersky Lab che hanno previamente fornito l'assenso per effettuare la trasmissione di dati statistici ai nostri analisti.

*Quote percentuali relative agli utenti unici sui computer dei quali l'anti-virus ha rilevato l'oggetto maligno. Le quote indicate si riferiscono al totale complessivo degli utenti unici dei prodotti Kaspersky Lab, presso i quali sono stati eseguiti rilevamenti da parte dell'anti-virus.

Il primo posto della speciale graduatoria relativa ai malware più diffusi nel corso del 2013 a livello di infezioni informatiche locali è andato ad appannaggio di una serie di programmi nocivi classificati come "DangerousObject.Multi.Generic"; tale denominazione viene utilizzata per identificare i programmi malware individuati e neutralizzati con l'ausilio delle nuove ed avanzate tecnologie «in-the-cloud»; ricordiamo, nella circostanza, che tale categoria di oggetti nocivi occupava la seconda posizione dell'analogo rating relativo al 2012. Le suddette tecnologie entrano specificamente in funzione quando non risultano ancora presenti, all'interno dei database antivirus, né le apposite firme né gli euristici indispensabili per poter rilevare e neutralizzare un determinato software nocivo, ma la società produttrice di soluzioni antivirus dispone già, ad ogni caso, nella «nuvola telematica», di informazioni relative all'oggetto dannoso in questione. Di fatto, vengono in tal modo individuati i programmi malware più recenti. Grazie al sistema di rilevamento istantaneo delle minacce - UDS - implementato nelle infrastrutture del Kaspersky Security Network è stata realizzata la protezione in tempo reale di oltre 11 milioni di computer appartenenti ai nostri utenti.

La seconda posizione della graduatoria da noi elaborata risulta occupata dal malware classificato come Trojan.Win32.Generic, leader dell'analoga classifica relativa all'anno precedente.

Gli oggetti dannosi denominati Exploit.Win32.CVE-2010-2568.gen (5° posto) e Trojan.WinLNK.Runner.ea (20° posto) sono riconducibili a file .lnk nocivi (ricordiamo, nella circostanza, che i file con estensione lnk, denominati “file shortcut”, contengono esclusivamente la locazione di un altro file residente nel computer; ne costituiscono un evidente esempio i collegamenti presenti sul desktop). Attraverso i file .lnk appartenenti alle suddette famiglie di malware viene di solito lanciata l'esecuzione di un ulteriore file nocivo eseguibile. Essi vengono attivamente utilizzati dai worm, nel processo di auto-diffusione condotto da questi ultimi attraverso i dispositivi di memoria USB.

Ben 8 dei 20 programmi presenti nella classifica sopra riportata risultano o provvisti di apposito meccanismo di auto-propagazione oppure vengono utilizzati in qualità di componenti negli schemi preposti alla diffusione dei worm: Virus.Win32.Sality.gen (4° posto della graduatoria), Trojan.Win32.Starter.lgb (7° posto), Virus.Win32.Nimnul.a (8° posto), Worm.Win32.Debris.a (9° posto), Virus.Win32.Generic (10° posto), Net-Worm.Win32.Kido.ih (12° posto), Net-Worm.Win32.Kido.ir (14° posto), Trojan.Win32.Starter.yy (15° posto).

La quota percentuale ascrivibile ai celebri worm denominati Net-Worm.Win32.Kido (12° e 14° posto), software nocivi comparsi sulla torbida scena del malware già nel 2008, diminuisce di anno in anno, man mano che gli utenti provvedono ad aggiornare i propri sistemi informatici.

Desideriamo sottolineare come, nell'anno oggetto del presente report, non siano entrati a far parte della TOP-20 qui analizzata gli oggetti nocivi riconducibili alla famigerata famiglia Virus.Win32.Virut; ad ogni caso, le quote attribuibili ad altri rappresentanti della categoria dei virus — Sality (4° posto) e Nimnul (8° posto) — sono aumentate, rispettivamente, dell' 8,5% e dell' 1,4%.

Osserviamo, inoltre, la presenza di una nuova famiglia all'interno del rating relativo al 2013: si tratta del malware Worm.Win32.Debris.a, posizionatosi al 9° posto della graduatoria. Il worm in questione si diffonde, abitualmente, attraverso i supporti di memoria rimovibili, tramite appositi file .lnk. Il payload nocivo convogliato da tale worm è costituito dal programma malware denominato Andromeda, utilizzato per effettuare il download di ulteriori file dannosi. Si tratta, nella fattispecie, di un software malevolo molto noto sul mercato nero della cybercriminalità, ed in particolar modo negli ambienti degli autori di virus, sin dall'anno 2011. Il nuovo metodo utilizzato per effettuarne l'installazione e realizzarne la diffusione è stato tuttavia individuato dai nostri esperti nel quadro delle specifiche peculiarità che contraddistinguono un'altra famiglia di malware.

Il 18° posto del rating relativo alle minacce informatiche di natura locale è andato ad appannaggio del malware denominato Trojan.Win32.Hosts2.gen, riconducibile a quella particolare categoria di software nocivi che si prefigge di modificare il contenuto dei file , al fine di reindirizzare le query degli utenti verso determinati domini, collocati all'interno di host direttamente controllati dai cybercriminali.

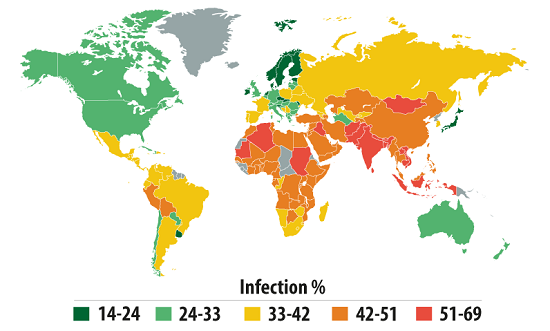

Paesi nei quali i computer degli utenti sono risultati sottoposti al rischio più elevato di infezioni informatiche locali

| Страна* | %** | |

| Vietnam | 68,14% | |

| Bangladesh | 64,93% | |

| Nepal | 62,39% | |

| Mongolia | 60,18% | |

| India | 59,26% | |

| Sudan | 58,35% | |

| Afghanistan | 57,46% | |

| Algeria | 56,65% | |

| Repubblica Popolare Democratica del Laos | 56,29% | |

| Cambogia | 55,57% | |

| Iraq | 54,91% | |

| Djibouti | 54,36% | |

| Maldive | 54,34% | |

| Pakistan | 54,12% | |

| Sri Lanka | 53,36% | |

| Mauritania | 53,02% | |

| Indonesia | 52,03% | |

| Ruanda | 51,68% | |

| Angola | 50,91% | |

| Egitto | 50,67% |

I dati statistici sopra indicati sono stati elaborati sulla base dei rilevamenti effettuati dal modulo anti-virus; essi sono stati ricevuti tramite gli utenti dei prodotti Kaspersky Lab che hanno previamente fornito l'assenso per effettuare la trasmissione di dati statistici ai nostri analisti.

*Nell'effettuare i calcoli statistici non abbiamo tenuto conto di quei paesi in cui il numero di utenti delle soluzioni anti-virus di Kaspersky Lab risulta ancora relativamente contenuto (meno di 10.000 utenti).

**Quote percentuali relative al numero di utenti unici sui computer dei quali sono state bloccate e neutralizzate minacce informatiche locali, rispetto al numero complessivo di utenti unici dei prodotti Kaspersky Lab nel paese.

E' ormai più di un anno che le prime venti posizioni del rating qui sopra riportato risultano quasi interamente occupate da paesi ubicati nel continente africano, in Medio Oriente e nel Sud-Est asiatico. Tuttavia, nel corso di questo ultimo anno, la situazione è complessivamente cambiata in meglio. In effetti, mentre nel 2012 la quota relativa al paese leader della speciale graduatoria (Bangladesh) superava addirittura la soglia del 99%, nel 2013, nell'ambito della TOP-20 qui esaminata, il valore dell'indice più elevato non raggiunge nemmeno il 70%.

In media, per ciò che riguarda il gruppo dei paesi che compongono la TOP-20 del 2013, le nostre soluzioni anti-virus hanno rilevato - almeno una volta - oggetti nocivi nel 60,1% dei computer (a livello di hard disk o supporti rimovibili collegati) appartenenti agli utenti del KSN; tali utenti, come abbiamo già specificato in precedenza, forniscono previamente l'assenso per effettuare la trasmissione di dati statistici ai nostri analisti. Ricordiamo, a tal proposito, che l'analogo indice relativo all'anno 2012 era risultato pari al 73,8%.

Anche relativamente alle minacce informatiche di natura locale, i vari paesi del globo possono essere suddivisi in specifiche categorie di rischio. Vista la complessiva diminuzione del livello di rischio inerente alle infezioni informatiche di natura locale, collegata, con ogni probabilità, ad un minor uso, da parte degli utenti, delle unità di memoria rimovibili per ciò che riguarda la condivisione e lo scambio di informazioni, abbiamo ritenuto opportuno abbassare, rispetto all'analogo report statistico stilato per il 2012, i valori di soglia relativi agli indici percentuali che definiscono i vari gruppi di rischio.

- Massimo livello di rischio di infezione informatica (indice superiore al 60%): tale gruppo comprende i 4 paesi che figurano ai vertici della graduatoria, ovvero Vietnam (68,1%), Bangladesh (64,9%), Nepal (62,4%) e Mongolia (60,2%).

- Elevato livello di rischio di infezione informatica (41-60%): di questo secondo raggruppamento fanno parte ben 67 paesi, tra cui India (59,2%), Cina (46,7%), Kazakhstan (46%), Azerbaijan (44,1%), Russia (41,5%) e la maggior parte dei paesi africani.

- Medio livello di rischio di infezione informatica (21-40,99%): 78 paesi, tra cui

Spagna (36%), Francia (33,9%), Portogallo (33,1%), Italia (32,9%), Germania (30,2%), Stati Uniti (29%), Gran Bretagna (28,5%), Svizzera (24,6%), Svezia (21,4%), Ukraina (37,3%),

Brasile (40,2%), Argentina (35,2%), Cile (28,9%), Corea del Sud (35,2%), Singapore (22,8%). - Minimo livello di rischio di infezione informatica (0-20,99%): rientrano in tale categoria soltanto 9 paesi.

La TOP-10 qui sotto inserita si riferisce a quei paesi che vantano in assoluto le quote percentuali più basse in termini di rischio di contagio dei computer degli utenti da parte di infezioni informatiche locali:

| Posizione | Paese | % |

| 1 | Danimarca | 14,74% |

| 2 | Repubblica Ceca | 15,584% |

| 3 | Finlandia | 15,93% |

| 4 | Cuba | 17,18% |

| 5 | Giappone | 18,93% |

| 6 | Slovacchia | 19,24% |

| 7 | Slovenia | 19,32% |

| 8 | Norvegia | 19,36% |

| 9 | Isole Seychelles | 19,90% |

| 10 | Malta | 21,28% |

La TOP-10 qui sopra riportata presenta un unico cambiamento di rilievo rispetto all'analoga graduatoria dell'anno precedente: ci riferiamo, nella fattispecie, all'ingresso in classifica delle Isole Seychelles, il quale ha comportato, a sua volta, l’esclusione dei Paesi Bassi dal rating relativo alle nazioni più sicure in termini di infezioni informatiche locali.

In media, nel gruppo relativo ai dieci paesi caratterizzati dal minor livello di rischio di infezioni IT di origine locale, è stato attaccato - perlomeno una volta nel corso dell'anno - il 18,8% dei computer degli utenti. Rispetto allo scorso anno, tale indice presenta una significativa diminuzione, pari a 6,6 punti percentuali.