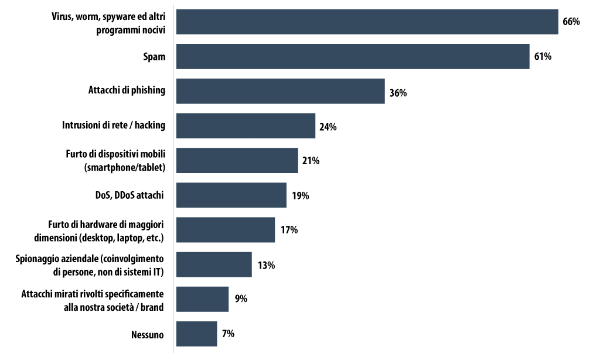

Secondo i risultati di un sondaggio condotto congiuntamente da Kaspersky Lab e B2B International, noto gruppo esperto in ricerche di mercato globali, nel corso del 2013 addirittura il 91% delle società ed organizzazioni interpellate è risultato sottoposto, almeno una volta, ad un cyber-attacco, mentre il 9% di esse è divenuto bersaglio di assalti IT mirati.

Vitalij Kamljuk

Sergej Lozhkin

- I motivi degli attacchi

- Le organizzazioni prese di mira

- La preparazione dell'attacco

- Metodi e trucchi utilizzati dai malintenzionati per penetrare all'interno del network aziendale

- Le tecnologie utilizzate

- Cosa viene illecitamente sottratto?

- La nuova tendenza emergente: i cyber-mercenari?

- Le conseguenze delle eclatanti rivelazioni

Negli ultimi due anni il numero degli attacchi informatici di particolare gravità - individuati dalle soluzioni anti-malware e dagli esperti di sicurezza IT - è cresciuto in maniera talmente rilevante al punto che, ormai, ogni nuovo attacco portato dai cybercriminali riesce raramente a suscitare sorpresa o stupore. Appaiono regolarmente, con frequenza sempre maggiore, analisi e report stilati dalle società produttrici di antivirus riguardo al rilevamento dell'ennesima botnet, oppure dell'ennesimo sample di software nocivo, sofisticato ed "ingegnoso", preposto a realizzare il furto di dati ed informazioni sensibili.

Sempre più spesso, divengono potenziali vittime degli attacchi informatici di ogni genere e portata proprio le società commerciali. Secondo i risultati di un sondaggio condotto congiuntamente da Kaspersky Lab e B2B International, noto gruppo esperto in ricerche di mercato globali, nel corso del 2013 addirittura il 91% delle società ed organizzazioni interpellate è risultato sottoposto, almeno una volta, ad un cyber-attacco, mentre il 9% di esse è divenuto bersaglio di assalti IT mirati.

L'utilizzo di computer ed altri dispositivi digitali nell'ambito di tutti i processi aziendali ha involontariamente creato una potenziale base per l'utilizzo dei programmi malware nelle operazioni di spionaggio commerciale, così come per compiere il furto dei preziosi dati sensibili custoditi in seno all'impresa. Le potenzialità insite in tale approccio si sono dimostrate così elevate al punto che, nell'immediato futuro, il dispiegamento dei software nocivi potrebbe sostituire integralmente le attività spionistiche tradizionalmente compiute dagli insider di turno. I rischi per il settore imprenditoriale, tuttavia, non si limitano a quanto sopra esposto. Il fatto che, al giorno d'oggi, il successo di un'azienda sia strettamente legato all'affidabilità delle proprie infrastrutture informatiche e dei canali di comunicazione che uniscono le workstation presenti nella rete interna costituisce al tempo stesso, per i malintenzionati, un elemento di cui avvalersi per utilizzare temibili programmi nocivi, in grado di compiere azioni distruttive. La scena del malware "corporate" è in tal modo sempre più popolata di software "cifratori" e di programmi "eraser", i quali si diffondono, al pari di una vera e propria epidemia, all'interno dell'ambiente IT dell'impresa; vi è, inoltre, un vero e proprio esercito di "zombie" docili ed obbedienti, in grado di assorbire tutte le risorse disponibili nel quadro dei server Internet aziendali e delle reti utilizzate per la trasmissione dei dati.

I motivi degli attacchi

- Furto di dati e informazioni. Il furto di preziosi dati aziendali, di segreti commerciali o di dati personali relativi ai dipendenti e ai clienti dell'impresa, così come il monitoraggio delle attività societarie, rappresentano uno degli obiettivi prediletti da varie categorie di malintenzionati: si va, nella fattispecie, dai businessmen che ricorrono ai servizi offerti dai cybercriminali per penetrare all'interno delle reti aziendali dei concorrenti, ai servizi di intelligence di vari stati nazionali.

- Distruzione dei dati o blocco delle infrastrutture informatiche. Alcuni programmi nocivi vengono poi utilizzati per compiere particolari azioni di sabotaggio: il compito di tali software nocivi consiste principalmente nel distruggere dati di notevole importanza o nel violare e compromettere il funzionamento delle infrastrutture informatiche e produttive di cui dispone la società sottoposta ad attacco. I famigerati programmi trojan denominati Wiper e Shamoon, ad esempio, cancellavano sistematicamente i dati custoditi nelle workstation e nei server aziendali, senza alcuna possibilità, in seguito, di poter recuperare tali dati.

- Furto di denaro. Le infezioni informatiche generate mediante programmi trojan specializzati nel carpire risorse finanziarie sfruttando illecitamente i sistemi di e-banking, così come gli attacchi mirati nei confronti delle risorse interne attraverso le quali operano i centri di elaborazione dati e finanziari, producono significative perdite di denaro nelle società bersagliate da tali assalti cybercriminali.

- Compromettere la buona reputazione della società. Il successo raggiunto da una determinata società, spesso accompagnato dall'enorme numero di visitatori dei siti web ufficiali di tale compagnia, in particolar modo se operante nella sfera dei servizi Internet, attira indubbiamente in maniera considerevole le losche attenzioni dei malfattori. La violazione del sito web aziendale, con la conseguente "iniezione" di link nocivi preposti a dirigere gli utenti verso risorse Internet malevole, l'immissione di qualche banner pubblicitario dannoso, oppure l'introduzione, nel sito aziendale compromesso, di messaggi e contenuti con specifico orientamento politico, provocano inevitabilmente notevoli danni a livello di relazioni tra i clienti e la società bersagliata dai malintenzionati.

Un altro rischio alquanto critico, a livello di reputazione societaria, è di sicuro rappresentato dal furto dei certificati digitali emessi dalle compagnie operanti nel settore informatico. In alcuni casi, come ad esempio per quelle società che possiedono i propri centri di certificazione pubblici, la perdita dei certificati stessi - o la penetrazione di cybercriminali all'interno dell'infrastruttura preposta al rilascio delle firme digitali - può portare al crollo totale della fiducia riposta dalla clientela in tale società, con conseguente chiusura dell'attività condotta. - Danni finanziari. Uno dei metodi più diffusi per arrecare danni diretti alle aziende e alle organizzazioni è rappresentato dagli attacchi DDoS (Distributed Denial of Service). Per la conduzione di tale tipologia di attacchi, i cybercriminali elaborano costantemente nuove tecniche e strategie. A seguito di un assalto DDoS, le risorse web esterne di una società possono essere rese inutilizzabili per vari giorni. In tal caso, non solo i clienti non potranno usufruire dei servizi offerti dalla società sottoposta ad attacco - ciò che abitualmente provoca, nell'immediato, un sostanzioso danno finanziario - ma la situazione generatasi indurrà i visitatori dei siti web compromessi a ricercare una società che offra maggiore affidabilità. Si assisterà, in tal modo, ad un evidente calo del portafoglio clienti, con rilevanti perdite finanziarie destinate a protrarsi a lungo termine.

Nel corso del 2013 è notevolmente cresciuta la popolarità degli attacchi di tipo DNS Amplification, i quali si manifestano quando i malintenzionati, per mezzo di una botnet, indirizzano query ricorsive ai server DNS, dirigendo poi le relative risposte verso i sistemi sottoposti ad attacco informatico. Uno degli attacchi DDoS più potenti ed estesi condotti nel corso di questo anno, l'attacco al sito web dell'organizzazione non profit Spamhaus si è svolto proprio con tali modalità.

Le organizzazioni prese di mira

Quando non ci troviamo di fronte ad attacchi di natura mirata, bensì a massicce distribuzioni di programmi malware da parte di cybercriminali, può di fatto divenire vittima di questi ultimi qualsiasi società i cui computer siano stati infettati dai software malevoli via via dispiegati. Così, persino una società commerciale di dimensioni contenute potrà essere potenzialmente infettata da uno dei Trojan-banker più diffusi ((ZeuS, SpyEye ed altri ancora) e, di conseguenza, vedersi privare di significative somme di denaro, così come della proprietà intellettuale di cui dispone.

Sulla base dei risultati prodotti dalle indagini da noi eseguite, abbiamo rilevato come nel 2013 siano divenuti bersaglio di attacchi informatici mirati (attività dannose, accuratamente pianificate, volte ad infettare, mediante l'utilizzo di malware, l'infrastruttura di rete di cui dispone una determinata società o un singolo individuo) le imprese operanti nel settore dell'industria petrolifera, le compagnie specializzate nel campo delle telecomunicazioni, gli istituti di ricerca scientifica e le società impegnate nei settori aerospaziale e delle costruzioni navali, così come in altri settori delle attività industriali, associati in special modo all'elaborazione di tecnologie all'avanguardia.

La preparazione dell'attacco

Per realizzare la penetrazione all'interno delle reti informatiche aziendali, i cybercriminali sono soliti ricorrere ad un vasto arsenale di complessi e sofisticati strumenti di attacco. La pianificazione di un attacco mirato nei confronti di una società può richiedere diversi mesi, dopodiché verranno utilizzate, da parte dei malintenzionati, tutte le tecniche possibili, ad iniziare dall'ingegneria sociale, sino ad arrivare allo sfruttamento delle vulnerabilità ancora sconosciute individuate nel software legittimo.

In genere, gli attaccanti studiano scrupolosamente il profilo commerciale dell'impresa, le sue risorse pubblicamente accessibili, dalle quali si possa ricavare qualsiasi informazione utile, i siti Internet e i portali web della società presa di mira, i profili dei suoi dipendenti, consultabili attraverso le pagine dei social network, gli annunci di vario genere e i resoconti di presentazioni, fiere, esposizioni, ed altro ancora. Gli aggressori possono studiare in dettaglio le infrastrutture di rete delle società che intendono bersagliare, così come le relative risorse di rete ed i nodi di comunicazione, al fine di programmare le strategie più adatte per penetrare all'interno del network aziendale preso di mira, e carpire così le preziose informazioni sensibili in esso custodite.

Per pianificare l'attacco, i malintenzionati possono creare appositi siti web fasulli, dai contenuti dannosi, i quali ricalcano in tutto e per tutto l'aspetto dei siti Internet appartenenti alle società-clienti o ai partner della società sottoposta ad assalto informatico; possono inoltre provvedere a registrare nomi di dominio simili a quelli di cui si avvale l'azienda-vittima. Le risorse web malevole costituite dai cybercriminali potranno essere successivamente utilizzate da questi ultimi per raggirare, o infettare tramite il malware, la vittima designata.

Metodi e trucchi utilizzati dai malintenzionati per penetrare all'interno del network aziendale

Nel 2013, uno dei metodi maggiormente in uso presso i cybercriminali, allo scopo di far penetrare i programmi malware all'interno del network aziendale, è risultato essere l'invio, al personale della società sottoposta ad attacco informatico, di messaggi di posta elettronica contenenti allegati dannosi. Nella maggior parte dei casi, i malintenzionati hanno provveduto ad allegare ai messaggi e-mail nocive un documento elaborato in uno degli abituali formati quotidianamente utlizzati in ufficio, ovvero Word, Excel o PDF. Nel momento in cui il file nocivo allegato al messaggio viene aperto, sarà dato avvio allo sfruttamento di una determinata vulnerabilità individuata nel software in uso presso il personale dell'azienda, generando in tal modo l'infezione del sistema informatico mediante il malware dispiegato.

L'anello più debole

Spesso, i destinatari delle e-mail nocive risultano essere quei dipendenti che, in ragione dello specifico orientamento dell'attività condotta in ambito aziendale, comunicano di frequente con account di posta elettronica situati all'esterno della struttura informatica societaria. Il più delle volte, la corrispondenza nociva viene indirizzata proprio a coloro che operano nella divisione aziendale che si occupa di pubbliche relazioni. Allo stesso modo, anche l'ufficio che cura la selezione del personale riceve di solito numerose e-mail da parte di utenti esterni. Il malintenzionato può ad esempio assumere le vesti di un potenziale candidato per un posto vacante all'interno dell'impresa, ed avviare così una corrispondenza con l'ufficio del personale, trasmettendo a quest'ultimo un PDF malevolo spacciato in qualità di curriculum vitae di una persona in realtà fittizia. Il file nocivo verrà così aperto da qualche dipendente che svolge la propria attività lavorativa nel suddetto ufficio; in presenza di una vulnerabilità, o falla di sicurezza che dir si voglia, la workstation su cui opera l'impiegato verrà inevitabilmente infettata da un temibile malware. I cybercriminali possono inoltre inviare, a nome di qualche sedicente ufficio tributario, messaggi e-mail nocivi alla divisione finanziaria dell'azienda presa di mira; nella circostanza, i messaggi di posta nocivi assumeranno le sembianze più varie: richieste, domande, dichiarazioni di ogni tipo. Gli uffici legali delle imprese, a loro volta, possono ricevere missive potenzialmente dannose sotto forma di comunicazioni ufficiali provenienti (in apparenza!) da organi della magistratura, tribunali, uffici giudiziari ed altri enti pubblici.

L'ingegneria sociale

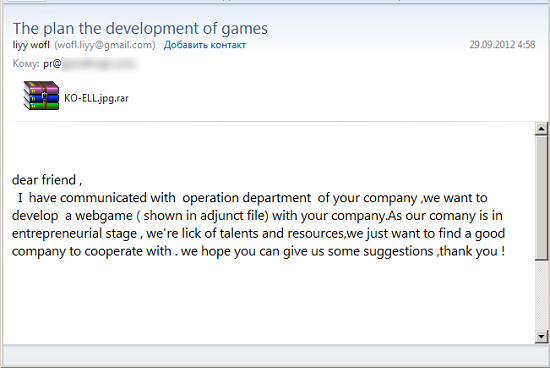

Di solito, il contenuto del messaggio e-mail inviato dal malintenzionato di turno viene confezionato in maniera tale da risultare del tutto appropriato e di particolare interesse per il dipendente o funzionario dell'azienda al quale esso è destinato. L'e-mail nociva riguarderà quindi tematiche correlate allo specifico incarico ricoperto dal collaboratore in seno all'azienda, oppure, in genere, argomentazioni strettamente legate alla sfera delle attività svolte dall'impresa. Ad esempio, nel corso di un attacco mirato, eseguito nei confronti di società private dedite allo sviluppo e alla pubblicazione di giochi per computer, il noto gruppo di hacker denominato Winnti ha utilizzato e-mail il cui testo conteneva proposte riguardo ad una possibile forma di collaborazione:

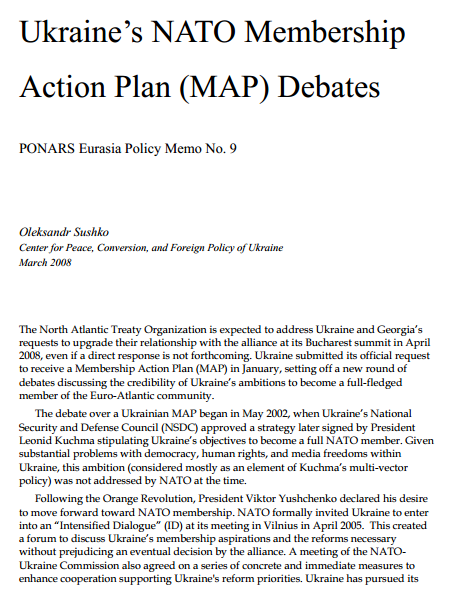

Miniduke , un software nocivo appositamente creato dai virus writer per realizzare il furto dei dati sensibili in possesso di agenzie governative ed istituti di ricerca, è stato invece distribuito tramite un'e-mail in grado di suscitare interesse riguardo ai programmi di politica estera dell'Ukraina; tale messaggio risultava focalizzato, in particolar modo, sui rapporti intercorrenti tra tale nazione e la NATO:

Vulnerabilità ed exploit

Al momento attuale, i criminali informatici utilizzano attivamente gli exploit, ovvero quei frammenti di codice nocivo preposti a sfruttare note vulnerabilità rilevate in un certo programma, con il preciso intento di installare del malware sul computer-vittima.

E' stato ad esempio rilevato dai nostri esperti di sicurezza IT come il celebre Red October, il sofisticato e potente attack-toolkit utilizzato per condurre avanzate campagne di spionaggio informatico, si avvalesse, come minimo, di tre diversi exploit per cercare di sfruttare tre vulnerabilità individuate in Microsoft Office — CVE-2009-3129 (MS Excel), CVE-2010-3333 (MS Word) e CVE-2012-0158 (MS Word). Da parte sua, l'altrettanto famigerato malware denominato NetTraveler utilizzava un exploit destinato alla vulnerabilità CVE-2013-2465, falla di sicurezza individuata in Java - versioni 5, 6 e 7 - la quale è stata poi chiusa da Oracle soltanto nel mese di giugno 2013.

Le vulnerabilità in assoluto più pericolose, ad ogni caso, sono quelle non ancora note allo stesso sviluppatore del programma (0-day). I cybercriminali sono costantemente alla ricerca, nei software maggiormente diffusi, di falle di sicurezza ancora sconosciute, per poter poi creare appositi exploit destinati allo sfruttamento di tali vulnerabilità. Nel caso in cui in un determinato programma risulti presente una vulnerabilità del genere, vi saranno elevate probabilità che tale falla possa essere ben presto utilizzata da malintenzionati senza scrupoli per avviare temibili attacchi informatici. La vulnerabilità CVE-2013-0640, individuata in Adobe Reader (versioni 9, 10, 11), ancora sconosciuta nel momento in cui si è sviluppato l'attacco informatico, è stata ad esempio sfruttata dal noto malware denominato Miniduke.

Le tecnologie utilizzate

E' di particolare importanza tener conto del fatto che i cybercriminali perfezionano costantemente i programmi malware da essi dispiegati e, per realizzare il furto di dati ed informazioni sensibili, utilizzano spesso soluzioni ed approcci inconsueti. Gli esperti di Kaspersky Lab hanno ad esempio rilevato come Red October, una volta penetrato all'interno del sistema informatico preso di mira, agisse, a tutti a gli effetti, come una vera e propria piattaforma modulare multifunzionale, aggiungendo, nel sistema infetto, vari moduli, a seconda del preciso scopo da raggiungere di volta in volta. Ognuno di tali moduli, di fatto, realizzava una determinata serie di attività nocive: raccolta iniziale delle informazioni relative alla macchina infetta e all'infrastruttura di rete violata, furto delle password inerenti a vari servizi, monitoraggio delle sequenze dei tasti premuti dall'utente, processo di auto-diffusione, trasmissione al server di comando e controllo delle informazioni carpite, etc.

Allo stesso tempo, occorre evidenziare come i cybercriminali non potessero, da parte loro, non rivolgere le loro losche attenzioni al rapido sviluppo delle tecnologie mobili ed alla crescente diffusione dei dispositivi mobili all'interno degli ambienti IT aziendali. Gli smartphone e i tablet attualmente disponibili sul mercato rappresentano ormai, in pratica, delle vere e proprie workstation e sono in grado di custodire una moltitudine di dati, divenendo in tal modo un obiettivo particolarmente appetibile per le folte schiere dei malintenzionati. A tal proposito, gli autori del sofisticato attack toolkit Red October hanno elaborato dei moduli dedicati, in grado di determinare esattamente quando, alla workstation infettata dal malware, risultavano collegati smartphone provvisti di sistema operativo Apple iOS o Windows Mobile, così come i telefoni cellulari prodotti da Nokia in tal modo, i suddetti moduli riuscivano a copiare i dati memorizzati nei dispositivi mobili connessi alla workstation, dati che venivano poi trasmessi al server di comando C&C.

I virus writer resisi responsabili della creazione del trojan Kimsuky, utilizzato nel quadro dell'omonima campagna di spionaggio, hanno introdotto all'interno di tale malware un intero modulo preposto alla gestione da remoto dei sistemi informatici infettati; l'elemento di particolare rilievo è che i creatori di Kimsuky, per raggiungere tale scopo, hanno realizzato il modulo in questione avvalendosi di una versione leggermente modificata (a livello di codice di programma) di TeamViewer, nota applicazione del tutto legittima, normalmente utilizzata per eseguire operazioni di controllo e accesso remoto. La versione contraffatta di tale software agiva, in sostanza, in qualità di backdoor, con il preciso intento di realizzare il furto di qualsiasi tipo di file custodito nelle macchine infette. In pratica, gli "operatori" di Kimsuky si collegavano in modalità manuale ai computer compromessi dal malware, raccogliendo e copiando minuziosamente tutte quelle informazioni che, secondo loro, rivestivano un interesse particolare.

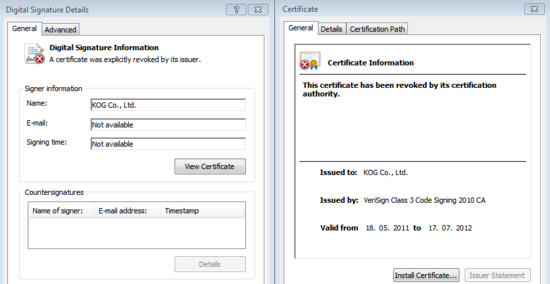

Il famoso gruppo di hacker denominato Winnti, da parte sua, provvedeva a realizzare il furto - all'interno dei network aziendali di società dedite allo sviluppo e alla pubblicazione di giochi per computer - di certificati digitali del tutto legittimi, poi utilizzati dai malintenzionati per firmare il driver nocivo successivamente impiegato per infettare le reti informatiche di ulteriori società. Il gruppo Winnti si è ad esempio reso protagonista del furto di un certificato digitale emesso dalla società sudcoreana KOG. Non appena abbiamo avvertito tale società del furto di cui era rimasta vittima, il certificato in questione è stato revocato.

Lo screenshot qui sotto inserito evidenzia il certificato immediatamente revocato dalla società sudcoreana:

L’insidioso programma trojan utilizzato dal gruppo Winnti per la conduzione degli attacchi sopra descritti è risultato essere una libreria DLL appositamente elaborata per il sistema operativo Windows a 64 bit. E' stato inoltre appurato come uno dei moduli del trojan "a 64 bit" in questione fosse, in realtà, una backdoor provvista di funzionalità complete; si è trattato, nella circostanza, del primo caso in assoluto di utilizzo di un programma malware a 64 bit provvisto di firma digitale valida, rilasciata da una società del tutto legittima.

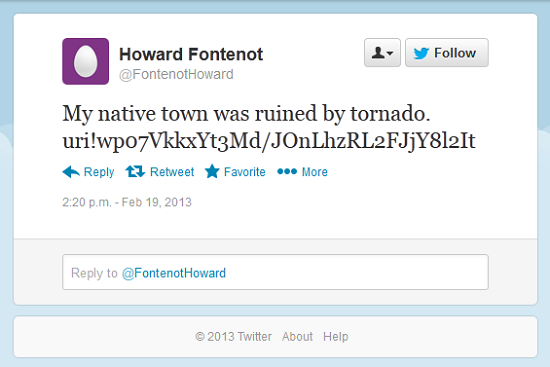

E' inoltre di particolare interesse rilevare come il malware Miniduke, utilizzato nell'ambito del cyber-spionaggio, si avvalesse di Twitter per ottenere informazioni relative ai server di comando e controllo. In effetti, gli "operatori" di Miniduke, tramite account appositamente creati, erano soliti pubblicare, con determinate modalità, dei tweet contenenti l'indirizzo cifrato del server di comando:

Il Trojan installato nella macchina infetta "leggeva" così Twitter, per connettersi, successivamente, con il sistema di comando di tale malware.

Cosa viene illecitamente sottratto?

I cybercriminali sono interessati a carpire i dati e le informazioni più disparate. Può trattarsi, nella fattispecie, delle informazioni riguardanti le ultime realizzazioni tecnologiche sviluppate dalle società e dagli istituti di ricerca scientifica presi di mira, dei codici sorgente di determinati software, di documenti finanziari e giuridici, dei dati personali relativi a dipendenti e clienti, così come di qualsiasi altra informazione collegata alla sfera del segreto commerciale. Spesso, all'interno dei network aziendali, tali informazioni vengono custodite in forma non codificata: si tratta, in particolar modo, di documenti elettronici, schede tecniche, relazioni, disegni, presentazioni, immagini, etc.

Come abbiamo sottolineato in precedenza, i criminali informatici utilizzano vari approcci nocivi per effettuare la raccolta dei dati di loro interesse. Alcuni programmi malware sono in grado di raccogliere, in pratica, qualsiasi tipo di documento elettronico. E' stato ad esempio rilevato come Red October si interessasse, di fatto, ai documenti elaborati nei formati txt, csv, eml, doc, vsd, sxw, odt, docx, rtf, pdf, mdb, xls, wab, rst, xps, iau ed altri ancora, documenti poi trasmessi ai server di comando e controllo preposti a gestire l'estesa operazione di spionaggio informatico.

Un altro tipo di approccio nocivo, da noi osservato analizzando le campagne di cyber-spionaggio Kimsuky ed Icefog, consiste, in pratica, nell'analisi "manuale" dei dati custoditi all'interno delle reti aziendali (per mezzo di speciali tecnologie, incorporate nel malware, in grado di consentire l'accesso da remoto alle workstation infette) e nelle successive operazioni di copiatura, solo ed esclusivamente, di quei documenti che rivestono interesse per i criminali informatici. Allo stesso tempo, gli aggressori tengono in debita considerazione tutte le caratteristiche e le peculiarità della società che intendono sottoporre ad attacco, definendo esattamente quali sono i formati utilizzati dall'azienda-vittima per memorizzare i propri dati, così come il genere di informazioni custodite da quest'ultima. Nell'ambito delle campagne di spionaggio Kimsuky ed Icefog, è stato ad esempio realizzato il furto di specifici documenti in formato hwp, elaborati mediante l'applicazione di word processing sud-coreana inserita nella suite Office sviluppata da Hancom, ampiamente utilizzata negli ambienti governativi della Corea del Sud.

La nuova tendenza emergente: i cyber-mercenari?

Analizzando gli ultimi attacchi mirati verificatisi sulla scena del malware globale, siamo giunti alla conclusione che, nel torbido mondo della criminalità informatica, abbia fatto la propria definitiva comparsa una nuova categoria di aggressori, da noi subito denominati con l'appellativo di «cyber-mercenari». Si tratta, nello specifico, di gruppi organizzati di hacker altamente qualificati, i quali possono essere in pratica "ingaggiati" da enti governativi e società private, per allestire e condurre attacchi mirati, notevolmente complessi e di particolare efficacia, nei confronti di società private ed organizzazioni varie, allo scopo di carpire informazioni sensibili, distruggere dati od infrastrutture.

I cyber-mercenari vengono "assoldati" mediante una sorta di "regolare" contratto, nel quale vengono indicati gli scopi e la natura del compito da svolgere; inizia poi un'accurata preparazione, al termine della quale viene sferrato l'attacco previsto. Mentre, negli attacchi mirati eseguiti nel recente passato, veniva realizzato una sorta di furto "in massa" di informazioni di ogni genere e tipo, i cyber-mercenari cercano invece di impossessarsi esclusivamente di documenti ben precisi, oppure di ottenere soltanto quei contatti relativi alle persone che si pensa possano gestire informazioni sensibili ben specifiche.

Nel corso del 2013, abbiamo analizzato le attività condotte dal noto gruppo di cyber-mercenari denominato IceFog, il quale ha costantemente realizzato attacchi mirati omonimi. Durante le indagini da noi eseguite, siamo stati in grado di individuare il registro delle attività svolte dagli "operatori" di Icefog, nel quale si descrivevano in dettaglio tutte le azioni eseguite dagli aggressori. In base allo specifico materiale analizzato è risultato ben evidente come i malintenzionati in questione fossero in grado non solo di esprimersi fluentemente in cinese, coreano e giapponese, ma anche di individuare perfettamente le directory in cui si sarebbero dovuti trovare i dati e le informazioni di loro interesse.

Le conseguenze delle eclatanti rivelazioni

Come ben sappiamo, l'anno 2013 è stato caratterizzato da rivelazioni decisamente scioccanti, per la loro portata, riguardo agli attacchi informatici condotti mediante l'utilizzo di appositi spyware, attacchi direttamente o indirettamente collegati alle attività svolte da vari stati nazionali. Numerose società di grandi dimensioni e di primaria importanza, fornitrici di apparecchiature informatiche, software e servizi online, si sono tra l'altro trovate in una situazione tutt'altro che facile, nel momento in cui, le stesse, sono state accusate, in maniera più o meno velata, di collaborare con certi servizi di intelligence, aggirando le norme legislative vigenti. Ciò ha generato vibrate proteste non solo da parte di singoli utenti ed attivisti, ma anche un certo sentimento di sfiducia e diffidenza a livello di capi di stato e di governo di una serie di nazioni.

Il risultato prodotto dalle eclatanti rivelazioni può, a sua volta, tramutarsi in un'evidente perdita di fiducia nei confronti di certi servizi e corporation che operano su scala globale, con il conseguente emergere del concetto di allestimento di strutture analoghe a quelle offerte dai servizi di portata globale, collocate tuttavia entro i confini territoriali di un determinato stato nazionale. Tali circostanze possono condurre ad una sorta di deglobalizzazione, la quale può potenzialmente generare, nel complesso, un considerevole aumento della domanda per ciò che riguarda l'Information Technology, ma può al tempo stesso portare ad una pronunciata frammentazione dell'utenza della rete globale, così come ad un marcato processo di segmentazione dei servizi Internet. In tale direzione sono stati già compiuti passi piuttosto significativi: in molti paesi, in effetti, esistono già strutture locali analoghe ai servizi attualmente erogati su scala mondiale. Ci riferiamo, nella fattispecie, a motori di ricerca e servizi di posta elettronica nazionali, a sistemi di messaggistica istantanea organizzati in determinati paesi, nonché a social network a carattere prettamente "locale".

Nella circostanza, la crescita del numero dei nuovi software e servizi "nazionali" viene assicurata da software house di impronta "nazionale". Si tratta, in genere, di società le cui dimensioni ed il cui budget sono ovviamente ben inferiori rispetto ai principali sviluppatori mondiali di software. Inoltre, la qualità dei prodotti elaborati da tali aziende non viene spesso verificata in maniera particolarmente accurata, come invece di solito avviene nelle grandi società internazionali, abituate da tempo a fornire i loro software per l'intero mercato mondiale.

Evidentemente, la situazione sopra descritta può generare ripercussioni negative a livello di sicurezza IT: sulla base della nostra esperienza nell'analisi dei cyber-attacchi, possiamo senza ombra di dubbio affermare che, quanto più "piccolo" ed inesperto risulterà essere lo sviluppatore di software, tanto maggiore sarà il numero di vulnerabilità potenzialmente individuabili nel codice elaborato da quest'ultimo. Ne consegue, in primo luogo, che gli attacchi informatici mirati possono in tal modo divenire molto più agevoli e praticabili.

Inoltre, pur ottenendo indiscussi vantaggi attraverso il monitoraggio delle informazioni e delle risorse hardware, singoli stati potrebbero al tempo stesso mettere a repentaglio la propria sicurezza nazionale, qualora non si preoccupassero di verificare e proteggere a dovere le nuove elaborazioni software via via rilasciate.

Se, per di più, uno stato nazionale dovesse in qualche modo obbligare le imprese locali ad utilizzare, per legge, i prodotti software o i servizi Internet "nazionali", si potrebbe infine generare un impatto negativo anche per ciò che riguarda, nello specifico, la sicurezza IT nell'ambito del settore corporate.