E' di nuovo giunto il momento di presentare la nostra consueta retrospettiva dedicata agli eventi e alle tendenze che, nel corso del 2013, hanno maggiormente segnato il vasto panorama delle minacce informatiche. Desideriamo tuttavia iniziare il nostro resoconto annuale ricapitolando, in primo luogo, gli elementi da noi individuati - esattamente un anno fa - quali possibili tematiche chiave, per il 2013, nel complesso mondo della sicurezza IT.

Costin Raiu

David Emm

- Le “storie” di sicurezza IT che hanno segnato il 2013.

1. Nuove campagne di cyber-spionaggio in "vecchio stile".

2. Cyber-mercenari: la nuova tendenza emergente.

3. Hacktivismo e fughe di dati

4. Ransomware, i Trojan estorsori

5. Il malware mobile e la (in)sicurezza degli app store.

6. La tecnica di attacco "watering-hole".

7. Occorre rafforzare l'anello più debole nella "catena" della sicurezza IT.

8. Perdita della privacy: Lavabit, Silent Circle, NSA e la perdita di fiducia.

9. Vulnerabilità ed attacchi di tipo "zero-day".

10. Alti e bassi delle criptomonete, ovvero la progressiva affermazione dei Bitcoin nel mondo. - Conclusioni e uno sguardo al futuro: “2014, l'anno della fiducia"

E' di nuovo giunto il momento di presentare la nostra consueta retrospettiva dedicata agli eventi e alle tendenze che, nel corso del 2013, hanno maggiormente segnato il vasto panorama delle minacce informatiche. Desideriamo tuttavia iniziare il nostro resoconto annuale ricapitolando, in primo luogo, gli elementi da noi individuati - esattamente un anno fa - quali possibili tematiche chiave, per il 2013, nel complesso mondo della sicurezza IT.

- Attacchi mirati e cyber-spionaggio

- La marcia inarrestabile dell’ 'hacktivismo'

- I cyber-attacchi sponsorizzati a livello di stati nazionali

- L'utilizzo di strumenti di sorveglianza legali

- “Nuvoloso” con possibilità di… malware

- Vulnerabilità ed exploit

- Le cyber-estorsioni

- Di chi fidarsi davvero?

- I software nocivi “dedicati” alla piattaforma Mac OS X

- Il malware mobile

- Ehi, dov'è la mia privacy?

Focalizzeremo, da ora in poi, la nostra attenzione sugli "highlight" che hanno contraddistinto il 2013: potrete in tal modo giudicare voi stessi se siamo stati sufficientemente abili ed accorti nel predire gli avvenimenti futuri.

Le “storie” di sicurezza IT che hanno segnato il 2013

1. Nuove campagne di cyber-spionaggio in "vecchio stile".

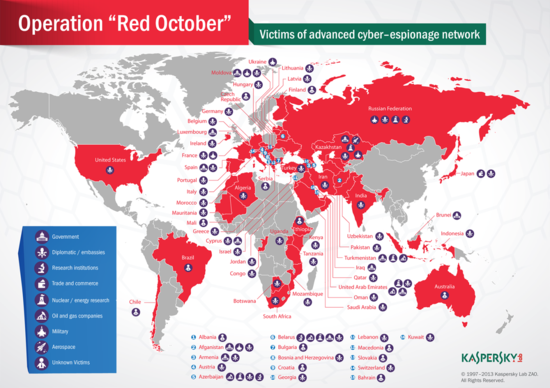

L'operazione Red October (Ottobre Rosso), un’avanzata campagna di spionaggio informatico lanciata su scala globale, ha mietuto centinaia di "vittime" in tutto il mondo - incluso enti governativi ed agenzie diplomatiche di diversi paesi, istituti di ricerca, società operanti nel settore dell’energia e del nucleare, obiettivi commerciali ed aerospaziali. Il malware utilizzato per la conduzione di tale campagna è risultato essere un sofisticato e potente attack-toolkit; una delle sue principali caratteristiche è rappresentata dal fatto che tale malware è dotato di un vero e proprio modulo di ‘resurrezione’, il quale consente di poter reinfettare i computer presi di mira. Il codice nocivo di cui si è compone è altamente modulare; ciò consente agli "attaccanti" di apportare piccole modifiche e specifici ritocchi allo stesso, in base all'obiettivo da colpire di volta in volta. E' di particolare interesse rilevare come Red October non si limiti a raccogliere soltanto le informazioni custodite negli endpoint tradizionali, ma abbia ugualmente la capacità di carpire i dati sensibili memorizzati all'interno dei dispositivi mobili collegati alle reti informatiche delle vittime. Si tratta di un implicito, ma chiaro riconoscimento, da parte dei cybercriminali, del ruolo di primaria importanza ormai esercitato dagli apparecchi mobili nei contesti societari ed aziendali: smartphone e tablet contengono al giorno d'oggi, in misura sempre maggiore, preziose informazioni, ovviamente "appetibili" per gli aggressori. I risultati dell'analisi da noi condotta su Red October sono stati pubblicati nel mese di gennaio 2013; è stato ad ogni caso appurato che l'inizio della campagna di spionaggio informatico in questione risale addirittura al 2008.

Mappa globale delle "vittime" di RedOctober

Nello scorso mese di febbraio abbiamo pubblicato una nostra analisi riguardo a MiniDuke, un software nocivo appositamente creato dai virus writer per realizzare il furto dei dati sensibili in possesso di agenzie governative ed istituti di ricerca. Complessivamente, sono state da noi individuate 59 vittime uniche di MiniDuke; si è trattato, nella fattispecie, di organizzazioni di alto profilo, ubicate in 23 diversi paesi del globo, tra cui Ukraina, Belgio, Portogallo, Romania, Repubblica Ceca, Irlanda, Ungheria e Stati Uniti. Come in genere avviene per la maggior parte degli attacchi informatici mirati, anche nel caso di MiniDuke abbiamo osservato l'utilizzo, da parte degli aggressori, di metodi di ingegneria sociale "vecchia maniera" abbinati al dispiegamento di sofisticate tecnologie. E' stato ad esempio rilevato come MiniDuke si avvalesse del primo exploit in grado di bypassare l’azione protettiva svolta dalla sandbox di Adobe Acrobat Reader. Inoltre, gli endpoint compromessi ricevevano istruzioni dal server di comando e controllo (C&C) tramite appositi account Twitter predefiniti (utilizzando al contempo la funzione di ricerca di Google come metodo di fallback).

Proseguendo nella nostra retrospettiva sulle campagne di cyber-spionaggio condotte nel corso dell'anno qui esaminato, evidenziamo come nel mese di marzo 2013 siano state pubblicate dettagliate informazioni riguardo ad un'ulteriore ondata di attacchi informatici di particolare complessità, eseguiti all’interno di paesi facenti parte della Comunità degli Stati Indipendenti (CSI) e in varie nazioni dell’Europa Orientale, nel corso dei quali sono stati presi di mira uomini politici di alto livello e noti attivisti impegnati nella difesa dei diritti umani. L’operazione è stata definita «TeamSpy», poiché, per ottenere il pieno controllo dei computer-vittima, gli aggressori si sono avvalsi del programma TeamViewer, noto tool del tutto legittimo, normalmente preposto all’esecuzione di procedure di amministrazione da remoto. Nella circostanza, lo scopo principale degli “attaccanti” era rappresentato dalla raccolta di dati e informazioni sensibili presenti sui computer degli utenti sottoposti ad assalto informatico, ad iniziare dalla realizzazione di specifici screenshot, per concludere con accurate operazioni di copiatura dei file provvisti di estensione .pgp, incluso password e chiavi di crittografia. Sebbene l’attack-toolkit utilizzato nell’ambito dell’operazione TeamSpy - e, nel complesso, l’operazione stessa - risultino molto meno sofisticati e “professionali” rispetto agli strumenti utilizzati per la conduzione delle vaste e potenti campagne di spionaggio Red October e NetTraveler (di cui parleremo più avanti), gli attacchi informatici classificati con la denominazione di TeamSpy non sono affatto risultati infruttuosi per gli aggressori che li hanno orditi. Ciò è indice inequivocabile del fatto che non tutti gli attacchi mirati, portati a termine con successo, necessitano previamente dell'elaborazione "from scratch" (da zero) di codice del tutto inedito.

All’inizio dello scorso mese di giugno gli esperti di Kaspersky Lab hanno annunciato la scoperta di un nuovo significativo capitolo nella storia dello spionaggio informatico globale.

Ci riferiamo, nella fattispecie, a NetTraveler, una famiglia di programmi nocivi utilizzati da sofisticati «attori» del malware - operanti a livello di attacchi APT (Advanced Persistent Threat, minacce informatiche di natura avanzata e persistente). Anche nel caso del potente toolkit di attacco NetTraveler (ugualmente conosciuto con la denominazione di “NetFile”), è stato rilevato come tale minaccia IT, al momento della sua scoperta, fosse già attiva da molto tempo nel torbido panorama del malware mondiale, in pratica sin dall'anno 2004.

La campagna di cyber-spionaggio in questione è stata appositamente progettata allo scopo di realizzare il furto di dati sensibili riguardanti il settore delle esplorazioni spaziali, le nanotecnologie, la produzione di energia, il nucleare, le apparecchiature laser, la medicina e la sfera delle telecomunicazioni. L'operazione NetTraveler è stata utilizzata per infettare (con esito positivo per gli aggressori) i computer di oltre 350 «vittime» di alto profilo, dislocate in 40 diversi paesi, tra cui Mongolia, Russia, India, Kazakhstan, Kirghizistan, Cina, Tajikistan, Corea del Sud, Spagna e Germania. Gli attacchi condotti dal gruppo APT denominato NetTraveler hanno riguardato sia il settore pubblico che quello privato, incluso varie istituzioni governative, ambasciate, l'industria petrolifera e del gas, centri di ricerca, aziende fornitrici di equipaggiamenti militari e numerosi attivisti.

Se la società, l'ente o l'organizzazione per la quale si opera non ha mai subito un attacco informatico, si potrebbe essere indotti a ritenere che tale eventualità non possa mai interessarci direttamente, oppure si potrebbe immaginare che tutto quello che si sente dire in giro a proposito del malware sia soltanto una montatura. Basandosi esclusivamente sui titoli ad effetto che spesso compaiono su quotidiani e riviste online potremmo erroneamente ritenere che gli attacchi mirati costituiscano un serio problema solo per organizzazioni e società di grandi dimensioni. Il fatto è che, in realtà, non tutti gli attacchi sono diretti a target di alto profilo, o vengono portati solo nei confronti di organizzazioni, enti od agenzie che si occupano della gestione di ‘infrastrutture critiche’ all’interno di un determinato paese. In verità, qualsiasi organizzazione o società può divenire vittima di un attacco informatico. Ognuna di esse, in effetti, custodisce dati che, potenzialmente, possono rivestire particolare importanza per i criminali informatici; riteniamo doveroso sottolineare come le organizzazioni di dimensioni più contenute possano talvolta essere addirittura utilizzate come 'trampolino di lancio' per arrivare poi a colpire compagnie di primaria importanza. Tali specifiche circostanze sono state ampiamente dimostrate in occasione degli attacchi informatici denominati Winnti e Icefog.

Nella prima metà del mese di aprile 2013, Kaspersky Lab ha pubblicato un dettagliato report riguardo ad un’estesa e prolungata campagna di cyber-spionaggio condotta da un gruppo di malintenzionati definito con l’appellativo di “Winnti”. Il gruppo Winnti si è reso responsabile, a partire dall’anno 2009, di numerosi assalti informatici eseguiti nei confronti di società dedite allo sviluppo e alla pubblicazione di giochi per computer; esso ha concentrato la propria attività, in particolar modo, sul furto di certificati digitali del tutto legittimi (poi utilizzati dai malintenzionati per firmare il malware utilizzato nel corso degli attacchi) emessi da vari vendor di software, oltre che sul furto della proprietà intellettuale. Nel corso degli anni, il raggruppamento di cybercriminali in questione si è ugualmente “specializzato” nella sottrazione illecita del codice sorgente relativo a vari progetti di giochi online. L’insidioso programma trojan utilizzato dal gruppo Winnti per la conduzione degli attacchi sopra descritti è risultato essere una libreria DLL appositamente elaborata per il sistema operativo Windows a 64 bit. Per di più, tale libreria conteneva un driver dannoso provvisto di regolare firma digitale ed agiva in qualità di perfetto Remote Administration Tool (RAT –Strumento di Amministrazione Remota), con la specifica funzione di fornire agli “attaccanti“ in causa la possibilità di controllare pienamente il computer-vittima, all’insaputa degli utenti di volta in volta presi di mira. Gli esperti di Kaspersky Lab hanno rilevato come, in totale, fossero state infettate dal malware distribuito dal suddetto raggruppamento di cybercriminali oltre 30 società operanti nel settore del gaming online, dislocate principalmente nel Sud-Est Asiatico. Sono state tuttavia ugualmente bersagliate dal gruppo Winnti numerose società di gaming aventi sede in Germania, Stati Uniti, Giappone, Cina, Russia, Brasile, Perù, Bielorussia e Gran Bretagna. Al momento attuale, il gruppo Winnti risulta essere ancora attivo.

Nel quadro dell'evoluzione delle minacce informatiche che hanno caratterizzato l'anno 2013 assume particolare rilevanza la scoperta, da parte degli esperti di Kaspersky Lab, di "Icefog", un gruppo APT di dimensioni contenute, tuttavia estremamente attivo nel torbido mondo delle Advanced Persistent Threats. Gli attacchi orditi dal gruppo Icefog (esaminati nella successiva sezione del presente report), da noi annunciati nel mese di Settembre, hanno colpito, in particolar modo, le supply chain (catene di approvvigionamento) di aziende occidentali; altro obiettivo primario dei cybercriminali sono risultati essere i dati sensibili custoditi all'interno dei network assaltati, al pari delle credenziali di account e-mail e delle password necessarie per accedere a varie risorse presenti all'esterno della rete informatica presa di mira.

2. Cyber-mercenari: la nuova tendenza emergente

Vi sono tuttavia, rispetto agli attacchi esaminati in precedenza, alcune distinzioni fondamentali da porre in rilievo. In primo luogo, Icefog rappresenta alla perfezione un nuovo tipo di tendenza emergente nel panorama del malware globale, ovvero gli attacchi eseguiti da piccoli gruppi di veri e propri cyber-mercenari, specializzati nel portare attacchi di dimensioni contenute, che potremmo quasi ricondurre alla categoria del "mordi e fuggi". Mentre nell'ambito della maggior parte delle altre campagne APT le vittime vengono abitualmente infettate per mesi - se non per anni interi - con gli aggressori intenti a carpire in continuazione preziosi dati sensibili, il team di Icefog si “occupa” delle proprie vittime in maniera singola e dedicata, individuando e copiando solo informazioni specifiche, ben mirate. In secondo luogo, gli attaccanti in questione mirano a colpire, specificamente, le supply chain (catene di approvvigionamento); rientrano, nel novero delle vittime predilette, le istituzioni governative, le società fornitrici di equipaggiamenti militari, i gruppi attivi nel settore delle costruzioni navali e delle operazioni marittime, gli operatori di telecomunicazioni, gli operatori satellitari, le imprese industriali e le società specializzate nell'alta tecnologia, nonché i mass media. In terzo luogo, le campagne intraprese dal gruppo Icefog si avvalgono di tool per il cyber-spionaggio fatti "su misura" per gli ambienti Windows e Mac OSX. In pratica, tale gruppo controlla direttamente i computer via via compromessi e fa inoltre uso di backdoor ed altri tool dannosi per compiere movimenti “trasversali” all'interno delle reti informatiche delle organizzazioni prese di mira, così come per perfezionare il trafugamento dei dati.

Il gruppo cinese denominato ‘Hidden Lynx’, composto da hacker professionali, le cui attività sono state segnalate e descritte dai ricercatori di Symantec, entra di diritto a far parte della medesima categoria di "cecchini in affitto", specializzata nel compiere attacchi prezzolati - su commissione - utilizzando sofisticati strumenti all'avanguardia, notevolmente personalizzati. All'inizio di quest'anno, tale gruppo si è reso tra l'altro responsabile di un chirurgico attacco informatico portato nei confronti di Bit9, nota software house statunitense.

Prevediamo, per il futuro, un significativo incremento del numero di gruppi di hacker riconducibili a tale specifica tipologia, visto che sta iniziando ad emergere, sempre di più, la presenza di un vero e proprio mercato nero underground relativo ai servizi “APT”.

3. Hacktivismo e fughe di dati

Una delle principali armi a disposizione di coloro che intendono difendere o far valere specifici interessi è indubbiamente rappresentata dal cosiddetto attacco DDoS (Distributed Denial of Service). Uno dei maggiori attacchi informatici del genere, nella storia di tutto l'hacking mondiale (qualcuno lo definirebbe addirittura *il più grande*), è stato quello diretto nei confronti di Spamhaus - l'organizzazione non profit internazionale, con sede a Londra e Ginevra, dedita al monitoraggio del fenomeno spam - nello scorso mese di marzo. Si stima che, al suo apice, l'attacco in questione abbia raggiunto una velocità di trasmissione dei dati pari, addirittura, a 300 Gbps. E' stata sospettata di aver ordito il gigantesco assalto in questione la società CyberBunker, un Internet provider così denominato per il fatto di aver stabilito inizialmente la propria sede in un ex-bunker della NATO, situato in Olanda. Il conflitto tra CyberBunker e Spamhaus risale all'anno 2011, ma ha raggiunto il proprio picco nel momento in cui CyberBunker è stato inserito da Spamhaus all'interno della propria blacklist, soltanto poche settimane prima che si manifestasse l'incidente di sicurezza IT sopra descritto. Il proprietario di CyberBunker ha negato ogni possibile responsabilità in merito, anche se, al tempo stesso, ha affermato di essere il portavoce di coloro che si celavano dietro l'imponente attacco DDoS messo in atto. Il super-assalto informatico, ad ogni caso, è stato sicuramente scatenato da qualcuno capace di generare enormi quantità di traffico. Per mitigare le conseguenze del violento attacco subito, Spamhaus si è vista costretta a rivolgersi ai servizi offerti da CloudFlare, hosting provider ben conosciuto per essere in grado di "disperdere", e quindi neutralizzare, vasti attacchi DDoS. Senza dubbio, certi titoloni ad effetto comparsi online e nella stampa tradizionale, hanno in qualche modo sopravvalutato la reale portata e gli effetti di questo evento, dipingendo lo stesso alla stregua di una vera e propria "fine del mondo"; è tuttavia innegabile come l'episodio sopra descritto ponga perfettamente in evidenza l'impatto devastante che un attaccante abile e determinato può produrre.

Mentre l'attacco portato nei confronti di Spamhaus sembra avere le caratteristiche di un evento singolo ed isolato, sono invece continuate con una certa "regolarità", per tutto l'arco dell'anno qui analizzato, le attività di quei gruppi di hacktivisti che "calcano le scene" ormai da qualche tempo. Segnaliamo, tra di essi, anche il famoso gruppo denominato ‘Anonymous’. Nel 2013 tale raggruppamento ha ad esempio rivendicato la responsabilità degli attacchi diretti al Dipartimento di Giustizia statunitense, al MIT (Massachusetts Institute of Technology) ed ai siti web dei governi di vari paesi, tra cui Polonia, Grecia, Singapore, Indonesia ed Australia (nel caso di queste ultime due nazioni, gli attacchi hacker si sono manifestati sotto forma di scambio reciproco, a livello di territorio di azione, tra i gruppi Anonymous attivi in tali paesi). Il gruppo in questione ha ugualmente rivendicato l'azione di hackeraggio compiuta nei confronti della rete Wi-Fi in uso presso il Parlamento britannico, proprio mentre, nella prima settimana di novembre, era in corso a Londra una manifestazione di protesta a Parliament Square.

Si sono inoltre dimostrati particolarmente attivi, per tutto il corso dell'anno oggetto del presente report, anche quegli hacker che hanno dichiarato di appartenere alla cosiddetta ‘Syrian Electronic Army’, composta da sostenitori del presidente siriano Bashar-al-Assad. Nel mese di aprile 2013, tale raggruppamento ha rivendicato la paternità dell'eclatante azione di hacking che ha comportato la violazione dell'account Twitter della nota agenzia di stampa internazionale Associated Press, con il conseguente invio di un falso tweet in cui si riferiva di esplosioni avvenute nelle vicinanze della Casa Bianca, con il ferimento dello stesso presidente Obama; ricordiamo che tale episodio ha immediatamente seminato il panico a Wall Street, generando una perdita complessiva di ben 136 miliardi di dollari a livello di indice Dow Jones (- 150 punti). In luglio poi, questo stesso gruppo ha compromesso gli account Gmail di tre funzionari della Casa Bianca, nonché l'account Twitter della società Thomson Reuters.

E' del tutto evidente come la nostra crescente dipendenza tecnologica, combinata all'enorme potenza di elaborazione di cui sono provvisti gli attuali computer, possa di fatto renderci potenzialmente vulnerabili nei confronti degli attacchi informatici condotti, per varie ragioni, da determinati gruppi di persone. E' quindi altamente improbabile, per il momento, intravedere, in qualche modo, una possibile fine alle attività condotte dagli hacktivisti, o da chiunque altro sia intenzionato a lanciare attacchi informatici diretti a società, enti ed organizzazioni dei più diversi generi.

4. Ransomware, i Trojan estorsori

I metodi utilizzati dai cybercriminali per realizzare profitti illeciti, sottraendo cospicue somme di denaro alle vittime di turno, non sono sempre subdoli, oscuri ed indefinibili. I programmi malevoli riconducibili alla categoria dei ‘Ransomware’, ad esempio, agiscono quasi alla stregua di un "normale" attacco di tipo ‘denial-of-service’; essi bloccano, di fatto, l'accesso al file system del computer preso di mira, oppure provvedono a criptare i file di dati custoditi in quest'ultimo. Il modus operandi può ad ogni caso variare. In certe aree geografiche in cui la pirateria software ha raggiunto livelli elevati, ad esempio, i Trojan ransomware possono notificare all'utente di aver rilevato, sul computer-vittima, del software privo di licenza d'uso e, pertanto, reclamano il pagamento di una determinata somma di denaro per poter ripristinare il normale accesso all'utilizzo del computer. Altrove, tali malware assumono le sembianze di messaggi di pop-up provenienti da organi di polizia, in cui si afferma che, nel computer dell'utente, è stata rilevata la presenza di materiale pedopornografico o di altri contenuti illegali e si esige, quindi, il pagamento di una consistente multa. In altri casi, infine, i cybercriminali non applicano nessun trucco o sotterfugio: i ransomware da essi dispiegati provvedono semplicemente a criptare i dati memorizzati nel computer-vittima, per poi notificare all'utente che occorre procedere al pagamento di una certa cifra per poter recuperare tali dati. Tale specifica circostanza si è ad esempio verificata con il trojan denominato Cryptolocker, analizzato dai nostri esperti nello scorso mese di ottobre.

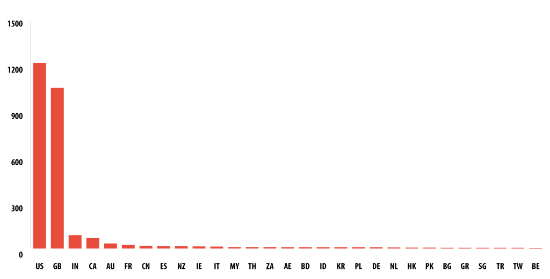

Cryptolocker esegue innanzitutto il download di una chiave pubblica RSA dal proprio server di comando e controllo (C2). Per ogni nuova vittima viene creata una specifica chiave univoca; solo gli autori avranno poi l'accesso alle necessarie chiavi di decodifica. Per connettersi al server C2, Cryptolocker si avvale di un particolare algoritmo per la generazione di domini, in grado di produrre ogni giorno 1.000 potenziali nomi di dominio unico. I cybercriminali concedono alle loro vittime soltanto tre giorni per effettuare il pagamento richiesto, cercando di intimorire ulteriormente gli utenti con apposite notifiche in cui si avverte che, se il pagamento non sarà effettuato entro i tempi fissati, i dati andranno per sempre perduti. I malfattori accettano varie forme di pagamento, incluso il Bitcoin, la celebre criptomoneta. I paesi maggiormente colpiti da Cryptolocker si sono rivelati essere la Gran Bretagna e gli Stati Uniti, seguiti a notevole distanza da India, Canada e Australia.

Nella fattispecie, non risulta particolarmente difficile rimuovere l'applicazione malevola, così come ripristinare il corretto funzionamento del computer infetto. I dati criptati, però, potrebbero essere potenzialmente persi per sempre. Talvolta, in passato, siamo riusciti a decodificare i dati compromessi. L'operazione, tuttavia, non risulta sempre possibile, in special modo quando la cifratura si rivela particolarmente solida e resistente, come nel caso di alcune varianti del famoso malware Gpcode. La stessa situazione si verifica anche con Cryptolocker. E' per tale motivo che si rivela assolutamente essenziale ed indispensabile, sia per gli utenti domestici che corporate, eseguire costantemente operazioni di backup. In tal modo, se i dati presenti nel computer vanno persi, un semplice inconveniente non si tramuterà, di fatto, in un disastro irrimediabile.

Cryptolocker, ad ogni caso, non è stato l'unico malware "estorsore" a fare notizia, quest'anno. Nello scorso mese di giugno, ad esempio, è stata individuata una particolare app per Android denominata ‘Free Calls Update’ - un antivirus fasullo appositamente progettato dagli autori di malware per cercare di indurre gli utenti-vittima a pagare una certa somma di denaro al fine di rimuovere dal proprio dispositivo mobile programmi malware in realtà del tutto inesistenti. Una volta installata e lanciata sullo smartphone, tale applicazione malevola cerca subito di ottenere i diritti di amministratore del dispositivo, in maniera tale da poter essere poi in grado di modificare a proprio piacimento le impostazioni presenti sull’apparecchio e, oltretutto, abilitare/disabilitare la connessione WiFi e la connessione Internet 3G. Inoltre, acquisendo tali diritti, l'app maligna impedirà, di fatto, alla vittima del raggiro, di poter effettuare la rimozione del malware estorsore. Il relativo file di installazione viene eliminato non appena il processo di installazione stesso risulta terminato ed eseguito con successo; tutto questo, nell’evidente tentativo, da parte dei malintenzionati, di ostacolare l’attività del reale programma anti-malware eventualmente presente nel sistema sottoposto a contagio informatico. Come abbiamo sottolineato in precedenza, il reale obiettivo che si prefigge l'app nociva è quello di indurre l’utente-vittima a procedere all’acquisto di un’apposita “licenza” per poter usufruire della “versione completa” del “prezioso software antivirus”, per poter poi "rimuovere" con successo tutto il "malware" rilevato. Durante la navigazione, l’applicazione mostra una finestra di pop-up, tramite la quale si cerca di intimorire l’utente, avvisandolo riguardo al fatto che un non ben precisato malware sta tentando di realizzare il furto di contenuti pornografici dal telefono in uso; tale finestra si dimostra persistente e, in pratica, blocca gradualmente il funzionamento dell’intero dispositivo mobile.

5. Il malware mobile e la (in)sicurezza degli app store.

L'impetuosa crescita del malware mobile non si manifesta soltanto in termini di quantità. Stiamo in effetti assistendo ad un progressivo aumento dei parametri di complessità che caratterizzano tale tipologia di programmi malevoli. Nel mese di giugno abbiamo analizzato in dettaglio quello che può essere presumibilmente definito il programma Trojan per dispositivi Android più sofisticato sinora individuato nel vasto panorama del malware mobile, il Trojan denominato Obad. Si tratta di una minaccia IT multi-funzionale: tale Trojan è difatti in grado di inviare messaggi SMS verso numeri premium, scaricare ed installare ulteriori programmi maligni sul dispositivo da esso infettato e/o trasmetterli via Bluetooth; al tempo stesso, Obad ha la capacità di eseguire da remoto comandi provenienti da una console. Inoltre, il Trojan qui descritto si rivela particolarmente complesso. Il suo codice si presenta fortemente offuscato; Obad sfrutta, per di più, ben tre vulnerabilità precedentemente sconosciute. Una di esse, una falla di sicurezza individuata nell'OS Android, consente al programma nocivo qui analizzato di poter acquisire i privilegi avanzati di Amministratore del Dispositivo, senza poi figurare nell'elenco delle applicazioni che effettivamente godono di tali privilegi. In pratica, ciò rende impossibile rimuovere il malware in causa dal dispositivo mobile sottoposto a contagio informatico. Tali privilegi possono essere utilizzati dal Trojan per bloccare brevemente lo schermo del dispositivo mobile: l’azione non si protrae per più di 10 secondi. Ciò accade, di solito, dopo che il dispositivo ha stabilito una connessione con una rete Wi-Fi gratuita, o dopo l’attivazione del Bluetooth; una volta realizzata la connessione, il malware Obad è in grado di inviare copie di se stesso – così come di altre applicazioni dannose – ad altri dispositivi situati nelle vicinanze. Il malware Backdoor.AndroidOS.Obad.a fa tutto questo nel tentativo di evitare che l’utente mobile possa in qualche modo accorgersi dell’esecuzione di attività malevole sul proprio smartphone.

Obad si avvale ugualmente di molteplici metodi per auto-diffondersi. Abbiamo già menzionato, qui sopra, lo specifico utilizzo malevolo del Bluetooth. Oltre a ciò, il famigerato Trojan viene distribuito attraverso un apposito Google Play store fasullo, mediante l'impiego di messaggi di spam in forma testuale e tramite il redirect da certi siti hackerati. Il malware mobile in questione viene infine ugualmente distribuito assieme ad un altro Trojan mobile – Opfake.

I cybercriminali che si celano dietro Obad possono ugualmente controllare il Trojan da essi dispiegato mediante l’utilizzo di appositi messaggi di testo: il Trojan può in effetti ricevere dal server malevolo stringhe chiave preposte a definire determinate azioni da eseguire. Una volta ricevuti i comandi, Obad è in grado di eseguire numerose attività, quali inviare un messaggio di testo, effettuare il ping di una determinata risorsa, operare come un proxy server, connettersi all’indirizzo specificato, scaricare ed installare un file proveniente dal server, inviare al server un elenco delle applicazioni installate nel dispositivo, inviare informazioni relative ad una particolare applicazione, inviare al server i dati relativi ai contatti dell’utente ed eseguire i comandi specificati dai cybercriminali tramite console.

Dopo il primo avvio, l’applicazione maligna provvede a raccogliere tutta una serie di informazioni sullo smartphone contagiato dal malware, ovvero l’indirizzo MAC del dispositivo, il nome dell’operatore, il numero di telefono e l’IMEI, il saldo presente nell’account dell’utente-vittima, l’ora locale, ed infine se sono stati ottenuti i privilegi di Amministratore del Dispositivo oppure i privilegi di superutente (root). Tutte le informazioni sopra citate vengono caricate sul server di comando e controllo del malware Obad. Per trasmettere al server C&C le informazioni relative al dispositivo mobile infettato, così come al “lavoro” eseguito, Backdoor.AndroidOS.Obad.a cerca in primo luogo di utilizzare la connessione Internet attiva sul momento. Se nessuna connessione risulta disponibile, il Trojan effettua una ricerca delle reti Wi-Fi - presenti nei paraggi - che non richiedono alcuna autenticazione e si collega quindi con uno dei network individuati.

6. La tecnica di attacco "watering-hole"

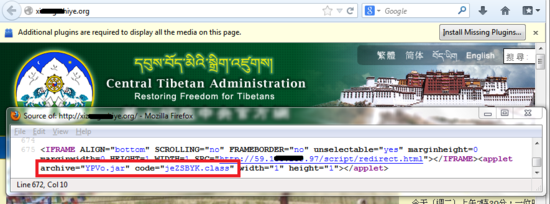

Poi, nel mese di settembre 2013, abbiamo assistito ad ulteriori assalti informatici di tipo watering-hole - sempre rivolti alle suddette organizzazioni - nel quadro dell'estesa campagna di cyber-spionaggio denominata NetTraveler.

E' importante sottolineare come l'attacco watering-hole costituisca una vera e propria tecnica cybercriminale, e non si possa pertanto classificare come un semplice metodo sostitutivo per lo spear-phishing od altre attività malevole. Gli attacchi sopra menzionati rappresentano, tra l'altro, solo una parte di tutta una serie di assalti informatici condotti da oltre due anni (o più) contro siti web correlati alle cause dei popoli tibetano e uiguro.

Di fatto, tutti gli attacchi in questione costituiscono un'ulteriore ed inequivocabile testimonianza del fatto che non occorre essere una multinazionale, una corporation, o un'organizzazione di alto profilo internazionale per divenire vittima di un attacco informatico mirato.

7. Occorre rafforzare l'anello più debole nella "catena" della sicurezza IT

L'ingegneria sociale può essere ugualmente applicata a livello "fisico"; purtroppo, tale dimensione, in ambito di sicurezza, viene a volte trascurata. Ciò è stato evidenziato, quest'anno, dai tentativi di installare degli switch KVM (keyboard video mouse) nelle filiali di due banche britanniche. In entrambi i casi, gli attaccanti si sono camuffati in veste di ingegneri, al fine di ottenere l'accesso fisico alle sedi delle banche ed installare, all'interno di esse, alcune apparecchiature che avrebbero consentito loro di monitorare agevolmente le attività di rete. Maggiori informazioni su tali incidenti di sicurezza sono disponibili qui e qui.

Il problema sopra descritto è stato ugualmente posto in evidenza dal nostro collega David Jacoby: nel mese di settembre scorso egli ha condotto un piccolo esperimento nella città di Stoccolma, per vedere se e quanto si sarebbe rivelato facile ottenere l'accesso a certi sistemi societari sfruttando la naturale disponibilità e prontezza del personale nell'aiutare uno straniero in difficoltà. Il report stilato in merito da David può essere consultato al seguente link.

Purtroppo, di frequente, le società - in maniera del tutto imprudente - ignorano o trascurano la dimensione “umana” della sicurezza. Pur essendo ampiamente riconosciuta la necessità di sensibilizzare adeguatamente il personale in materia, i metodi utilizzati si rivelano spesso inefficaci. Eppure, a livello di sicurezza IT aziendale, ignoriamo troppo spesso il fattore umano, a nostro rischio e pericolo; è fin troppo chiaro come la tecnologia, da sola, non possa di fatto garantire una sicurezza totale. Si rivela quindi di estrema importanza, per tutte le società, enti ed organizzazioni, rendere la sensibilizzazione e la consapevolezza - nei confronti delle tematiche di sicurezza IT - componenti essenziali a livello di strategie adottate in materia di sicurezza.

8. Perdita della privacy: Lavabit, Silent Circle, NSA e la perdita di fiducia

Uno dei primi effetti visibili, forse, è stata la repentina chiusura di Lavabit, il noto servizio di posta elettronica criptato. Abbiamo riferito, a tal proposito, all'interno del nostro blog. Silent Circle, altro provider di e-mail criptate ha ugualmente deciso di smantellare il servizio offerto, lasciando quindi ben poche opzioni disponibili, nel panorama IT, riguardo allo scambio di e-mail in tutta sicurezza, con piena garanzia della privacy degli utenti. La ragione per cui i due provider sopra citati hanno chiuso i battenti si riassume, fondamentalmente, nella loro incapacità di erogare servizi del genere sotto la diretta pressione esercitata delle forze dell'ordine ed altre agenzie governative.

Un altro evento con notevoli ripercussioni sulla sfera della privacy è stato, indubbiamente, il presunto sabotaggio da parte della NSA (National Security Agency) riguardo all’algoritmo di cifratura basato su curve ellittiche, perfezionato attraverso il NIST (National Institute of Standards and Technology), nota agenzia governativa statunitense. A quanto pare, la NSA avrebbe introdotto una sorta di “backdoor” nell'algoritmo conosciuto con la denominazione ufficiale di Dual Elliptic Curve Deterministic Random Bit Generation (o, in breve, Dual EC DRBG). La “backdoor” in questione, secondo le supposizioni avanzate, consentirebbe a certe parti di eseguire agevolmente attacchi nei confronti di un particolare protocollo di cifratura, allo scopo di carpire comunicazioni ritenute apparentemente sicure. Nella circostanza, la società RSA, uno dei principali provider di sistemi di crittografia al mondo, ha precisato attraverso una nota ufficiale che l'algoritmo sopra indicato risultava inserito di default nel proprio toolkit di criptaggio, ed ha quindi raccomandato fortemente ai propri clienti di astenersi dall'utilizzarlo. L'algoritmo in questione era stato adottato dal NIST nell'anno 2006, mentre risultava disponibile ed utilizzato su larga scala almeno sin dal 2004.

È interessante notare come uno degli incidenti di sicurezza IT più discussi in assoluto nel corso del 2013, presenti implicazioni dirette per l'industria antivirus. Nello scorso mese di settembre, Belgacom, noto operatore di telecomunicazioni belga, ha annunciato che le proprie infrastrutture informatiche avevano subito un attacco hacking. Nel corso di un controllo di routine, lo staff tecnico di Belgacom ha identificato la presenza di un virus sconosciuto in alcuni dei propri server, nonché in vari computer in uso presso i propri dipendenti. In seguito, sono state fatte numerose illazioni riguardo alla probabile origine del virus e del conseguente attacco informatico, supposizioni che sembravano andare in direzione di GCHQ (Government Communications Headquarters) - la nota agenzia di intelligence britannica - e della NSA. Sebbene non siano stati resi disponibili, per l'industria della sicurezza IT, i sample del malware in questione, sono comunque apparsi ulteriori dettagli riguardo a tale vicenda, i quali hanno indicato come l'attacco si fosse svolto attraverso pagine web di LinkedIn “avvelenate”, all'interno delle quali era stata nascosta una "trappola esplosiva" - confezionata dagli aggressori - mediante tecniche riconducibili alla tipologia man-in-the-middle, con link diretti ai server CNE (computer network exploitation).

Tutte queste "storie" di sicurezza IT inerenti alle tematiche di sorveglianza e monitoraggio hanno altresì sollevato varie questioni circa il livello di cooperazione attualmente esistente tra security companies ed enti governativi. Lo scorso 25 ottobre, l'Electronic Frontier Foundation (EFF), assieme ad altri gruppi, ha pubblicato una lettera rivolgendo ai security vendor una serie di domande sul tema del rilevamento e della neutralizzazione del malware sponsorizzato a livello di stati nazionali.

Per quel che riguarda Kaspersky Lab, è evidente come la nostra società attui una policy alquanto semplice e lineare riguardo al rilevamento del malware: Kaspersky Lab rileva - e si adopera per risolvere - qualsiasi attacco malware, indipendentemente dall'origine dello stesso o dallo scopo per il quale l'attacco è stato lanciato. Non esiste alcuna distinzione, per noi, tra malware "giusto" e malware "sbagliato". Il nostro team di ricercatori è stato ad esempio coinvolto nella scoperta e nella rivelazione di numerosi attacchi malware collegati a governi e stati nazionali. Nel 2012 abbiamo pubblicato approfondite ricerche, condotte dai nostri esperti, riguardo a Flame e Gauss, due delle più estese operazioni di mass-surveillance, a livello di stati nazionali, sinora conosciute. Abbiamo ugualmente emesso dei pubblici avvertimenti riguardo ai potenziali rischi che può comportare l'utilizzo di strumenti di sorveglianza "legali", quali DaVinci di HackingTeam e FinFisher di Gamma. E' assolutamente indispensabile che tali strumenti di sorveglianza non cadano nelle mani sbagliate; è per tale motivo che l'industria della sicurezza IT non può praticare alcun tipo di eccezione quando si tratta di individuare il malware. In realtà, è molto improbabile che un'organizzazione governativa competente ed accorta richieda ad uno sviluppatore (o a vari sviluppatori) di soluzioni antivirus di chiudere un occhio nei confronti di un determinato malware sponsorizzato a livello di stati nazionali. E' invece molto più verosimile che un malware "non rilevato" cada nelle mani sbagliate e venga quindi utilizzato contro le stesse persone che l'hanno creato.

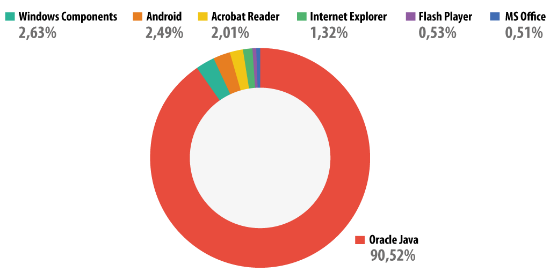

9. Vulnerabilità ed attacchi di tipo "zero-day"

Per ridurre la ‘superficie di attacco’, le società debbono innanzitutto assicurarsi del fatto che, all'interno del network aziendale, vengano utilizzate le ultime versioni di tutti i software installati. In secondo luogo, dovranno essere applicati gli aggiornamenti di sicurezza, non appena gli stessi divengono disponibili. Infine, è altamente consigliabile rimuovere quei software che non vengono più utilizzati nell'ambito delle attività di impresa. I rischi possono essere ulteriormente ridotti mediante l'utilizzo di un adeguato scanner delle vulnerabilità, in maniera tale da poter subito individuare eventuali applicazioni prive delle necessarie patch; si rivela inoltre di primaria importanza implementare, all'interno della rete aziendale, un'efficace soluzione anti-malware che impedisca l'utilizzo di exploit nei confronti delle applicazioni "non patchate".

10. Alti e bassi delle criptomonete, ovvero la progressiva affermazione dei Bitcoin nel mondo

Nel 2009, un certo Satoshi Nakamoto pubblicava un documento che avrebbe letteralmente rivoluzionato il mondo delle valute elettroniche. Intitolato “Bitcoin: A Peer-to-Peer Electronic Cash System” il documento in questione definiva le basi per la creazione di un sistema di pagamento decentralizzato e largamente diffuso, il quale non prevedeva alcun addebito per le transazioni finanziarie eseguite attraverso di esso. Veniva così varato ed implementato il sistema Bitcoin; gli utenti iniziavano ad usarlo, in misura sempre maggiore. Ma quale tipo di persone? Nella fase iniziale, si trattava per lo più di hobbisti e matematici. Ben presto, se ne sono aggiunte molte altre, principalmente gente comune, ma anche, purtroppo, cybercriminali e terroristi.

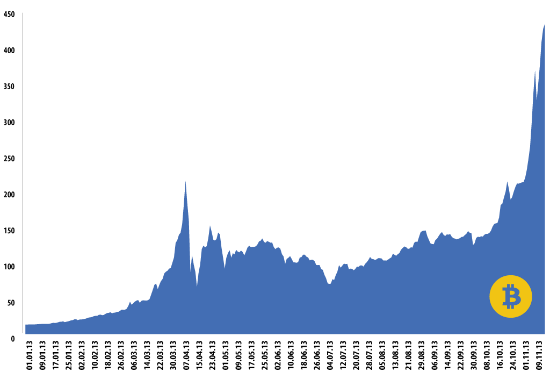

Nel mese di gennaio 2013, il valore della singola unità di tale moneta elettronica corrispondeva all'equivalente di 13 $. Ricordiamo come, appena creato, il Bitcoin valesse meno di un centesimo di dollaro USA. Poi, mano a mano che un numero sempre maggiore di servizi online ha iniziato ad adottare il Bitcoin come ordinario mezzo di pagamento, il valore della celebre valuta virtuale è letteralmente andato alle stelle. Il 9 aprile 2013, la valutazione del Bitcoin raggiungeva così i 260 dollari USA (con un valore medio pari a 214 $), per poi crollare il giorno successivo, quando alcune entità in possesso di un consistente numero di Bitcoin hanno iniziato a scambiare la criptomoneta con denaro "reale".

Tasso di cambio Bitcoin/USD su Mt. Gox, 2013

Nel mese di novembre 2013, il Bitcoin ha guadagnato nuovo vigore, superando dapprima quota 400 $, per poi puntare verso i 450 $ e, forse, ben oltre.

Qual è il motivo della grande popolarità raggiunta dalla valuta elettronica qui analizzata? In primo luogo, il Bitcoin mette a disposizione dell'utente uno strumento di pagamento di merci e servizi in pratica sicuro e, per di più, quasi del tutto anonimo. Alla luce delle eclatanti "storie" di sicurezza IT relative alle pratiche di sorveglianza e monitoraggio effettuate nel corso del 2013, c'è forse poco da sorprendersi se un numero sempre crescente di persone è in cerca di forme di pagamento alternative. In secondo luogo, c'è ben poco da dubitare del fatto che il Bitcoin goda di particolare popolarità anche presso gli ambienti cybercriminali, all'interno dei quali, ovviamente si cerca di sfruttare ogni metodo e sistema per cercare di eludere le leggi vigenti.

Nello scorso mese di maggio, abbiamo riferito in merito ad alcuni cybercriminali brasiliani che hanno cercato di spacciarsi per case di cambio specializzate in Bitcoin. Allo stesso modo, hanno fatto la loro comparsa sulla scena del malware le botnet preposte al mining dei Bitcoin; ricordiamo che, con il termine di "mining", si definisce l’attività di generazione dei Bitcoin, richiamando in tal modo il processo di estrazione dell’oro in miniera. Sono stati ugualmente individuati programmi malevoli appositamente creati per realizzare il furto dei cosiddetti "wallet", i "portafogli" virtuali nei quali vengono custoditi, sul computer dell'utente o in altri luoghi virtuali, i Bitcoin generati.

Venerdì 25 ottobre, un'operazione congiunta condotta da FBI e DEA, l'agenzia federale anti-droga statunitense, ha portato alla chiusura del famigerato sito di commercio elettronico denominato Silk Road. Come si legge nel comunicato stampa emesso dall'Ufficio del Procuratore Federale degli Stati Uniti, Silk Road era "un sito web funzionante attraverso servizi nascosti, creato per consentire ai propri utenti di acquistare e vendere droghe di natura illegale, così come altre merci e servizi illeciti, in maniera anonima e senza alcuna possibilità di accesso da parte delle forze dell'ordine". Silk Road operava con i Bitcoin, e ciò permetteva sia ai venditori che ai clienti di conservare l'anonimato. A seguito dell'operazione di polizia, l'FBI e la DEA hanno sequestrato circa 140k di Bitcoin (per un valore approssimativo di 56 milioni di dollari USA, al tasso attuale) al gestore di Silk Road, un personaggio che si faceva chiamare con lo pseudonimo di “Dread Pirate Roberts”. Allestito nel 2011, il sito web illegale in questione operava attraverso la rete TOR Onion, ed aveva realizzato un fatturato di oltre 9,5 milioni di BTC.

Per quanto traspaia in tutta evidenza come i cybercriminali abbiano trovato un rifugio sicuro nell'utilizzo dei Bitcoin, tale moneta elettronica viene tuttavia adoperata da un elevato numero di utenti del tutto privi di intenzioni malevole. Con il progressivo aumento del grado di popolarità del Bitcoin, sarà davvero interessante vedere se ci sarà qualche giro di vite, da parte di enti governativi, sul volume degli scambi realizzati attraverso la suddetta criptomoneta, nel tentativo di porre fine agli utilizzi illeciti che ne vengono fatti.

Qualora vi capiti di possedere dei Bitcoin, forse il problema più grande che si presenterà sarà quello di mantenerli al sicuro. Potete trovare alcuni consigli e suggerimenti a tal riguardo in questo post, pubblicato dai nostri colleghi Stefan Tanase e Sergej Lozhkin.

Conclusioni e uno sguardo al futuro: “2014, l'anno della fiducia"

Tornando al 2011, avevamo asserito come tale anno si fosse dimostrato "esplosivo". Avevamo poi previsto che il 2012 sarebbe stato un anno "rivelatore”, mentre il 2013 era stato da noi prospettato come “illuminante".

Di fatto, alcune delle rivelazioni e delle "storie" di sicurezza IT che hanno caratterizzato il 2013 si sono dimostrate davvero illuminanti ed hanno contribuito a far innalzare ulteriormente il livello di guardia. L'anno qui esaminato in retrospettiva ha inoltre sollevato tutta una serie di interrogativi sul modo in cui, al giorno d'oggi, utilizziamo Internet, così come sulle categorie di rischio che ci troviamo quotidianamente a fronteggiare. Lungo tutto l'arco del 2013, sofisticati “attori” del malware globale, operanti a livello di attacchi APT (Advanced Persistent Threat, minacce informatiche di natura avanzata e persistente), hanno continuato a condurre operazioni di cyber-spionaggio su larga scala, quali, ad esempio RedOctober e NetTraveler. I malfattori hanno adottato nuove tecniche, come gli attacchi "watering-hole "; tuttavia, gli assalti informatici riconducibili alla tipologia "zero-day" godono ancora di notevole popolarità negli ambienti cybercriminali più "evoluti" e "raffinati". Il 2013 è stato ugualmente segnato dalla comparsa di veri e propri cyber-mercenari, ovvero gruppi APT prezzolati, "presi in affitto", abili nel condurre operazioni "mordi e fuggi". Gli hacktivisti, da parte loro, sono stati costantemente alla ribalta, così come le cosiddette "fughe di dati", gli episodi di hacking che, di sicuro, turbano i sonni di qualsiasi amministratore di sistema serio e responsabile. Nel frattempo, i cybercriminali si sono dimostrati sempre più intenti ad elaborare nuovi trucchi e metodi per realizzare il furto del denaro "reale" o dei Bitcoin degli utenti, mentre i famigerati Trojan estorsori, detti "ransomware", sono ormai divenuti quasi onnipresenti. Infine, ultimo ma non di minore importanza, il malware mobile, la cui crescita esponenziale rimane davvero un serio problema, per il quale non esiste una soluzione semplice ed agevole.

Naturalmente, tutti sono curiosi di sapere in che modo tutte le "storie" che abbiamo qui narrato andranno ad influenzare, nel 2014, il complesso mondo della sicurezza IT. Secondo il nostro punto di vista, l'essenza del 2014 sarà tutta nel ricostruire la fiducia.

La privacy, da parte sua, continuerà ad essere un tema caldo, con i suoi consueti alti e bassi. Assisteremo poi al ritorno in auge della crittografia; riteniamo che faranno la loro comparsa innumerevoli nuovi servizi, i quali sosterranno di essere in grado di garantire la vostra sicurezza, tenendovi al riparo da occhi indiscreti. Il Cloud, ovvero il "il bambino prodigio" degli anni passati, sembra quasi essere dimenticato, in quanto si è verificata un'evidente perdita di fiducia ed i vari paesi iniziano a pensare ancor più seriamente alle possibili ripercussioni a livello di privacy. Nel 2014, i mercati finanziari inizieranno probabilmente ad avvertire in maniera marcata gli effetti generati dalla presenza sulla scena del Bitcoin, viste le massicce quantità di denaro immesse dalla Cina e da molti altri paesi. Forse il valore di ogni singola unità di Bitcoin raggiungerà la stratosferica quotazione di 10.000 $, o forse l'ormai celebre criptomoneta sperimenterà un improvviso crollo, spingendo in tal modo la gente a cercare alternative più affidabili.