Nel presente articolo esporremo in dettaglio il concetto di «ambiente trusted», un ambiente IT sicuro ed affidabile in grado di combinare ed integrare perfettamente gli innegabili vantaggi offerti dall’efficace protezione fornita dalle soluzioni di sicurezza insite nello scenario Default Deny, con l’elevata flessibilità di cui sono abitualmente provviste le soluzioni antivirus.

Nel precedente articolo abbiamo esaminato in dettaglio l'evoluzione della tecnologia Default Deny, illustrando inoltre il concetto di «ambiente trusted», un ambiente IT sicuro ed affidabile che consente di realizzare il passaggio da una situazione di blocco dell'avvio di eventuali oggetti sconosciuti alla creazione di un sistema pienamente attendibile, così come al successivo mantenimento della condizione di integrità di quest'ultimo - proprietà indispensabile per garantire l'assenza di codice nocivo all'interno del sistema.

Il presente articolo è invece dedicato all'applicazione del concetto di ambiente trusted nei prodotti Kaspersky Lab, in qualità di efficace e fidato componente di protezione IT. Il primo prodotto in cui è stato implementato tale specifico ed innovativo componente di sicurezza è la soluzione anti-malware Kaspersky Internet Security 2014; nella circostanza, la realizzazione eseguita dai nostri esperti ha assunto la denominazione di «Modalità Applicazioni attendibili».

Nel prodotto Kaspersky Internet Security 2014 la Modalità Applicazioni attendibili viene attivata in maniera automatica. Tuttavia, prima di abilitare la modalità in questione, si rende necessaria l'esecuzione di un processo preparatorio.

Come abbiamo descritto nel precedente articolo, il funzionamento della Modalità Applicazioni attendibili si basa sul blocco sistematico di ogni tentativo di lanciare applicazioni, librerie dinamiche e script sconosciuti. Cosa avviene, tuttavia, se il componente di sicurezza qui analizzato viene attivato subito dopo l'installazione del programma antivirus e, nel computer dell'utente, sono presenti alcune applicazioni sconosciute? Secondo la logica di funzionamento della Modalità Applicazioni attendibili, tali programmi, script e librerie dinamiche verranno di fatto bloccati. Le suddette applicazioni, però, potrebbero risultare utili per l'utente; quest'ultimo si vedrebbe così privato della possibilità di svolgere, sul proprio computer, alcune delle abituali ed ordinarie attività. E' per tale specifico motivo che, prima di abilitare la Modalità Applicazioni attendibili, l'antivirus verifica se l'attivazione del componente di protezione in causa produce o meno il blocco dell'avvio di programmi con i quali è solito operare l'utente.

L'operazione di controllo riguardo all'effettiva compatibilità del computer con la modalità sopra menzionata viene condotta in varie fasi, con l'utilizzo di una speciale procedura "intelligente". Tali fasi verrano esaminate in dettaglio nei successivi capitoli del presente articolo.

Durante la prima fase, nell'arco di qualche settimana, viene condotta un'analisi dei programmi abitualmente lanciati dall'utente sul proprio computer. Il controllo delle applicazioni o degli script normalmente eseguiti si svolge attraverso il seguente scenario:

Sino a questo preciso momento non avviene alcun blocco di eventuali applicazioni sconosciute; l'antivirus, in effetti, provvede soltanto a conservare le opportune informazioni riguardo all'attendibilità o alla non attendibilità dei programmi verificati e se, di conseguenza, tali applicazioni potranno essere avviate o meno nel momento in cui verrà attivata sul computer la Modalità Applicazioni attendibili.

Come abbiamo detto in precedenza, per verificare se un file o un certificato digitale risultano sicuri ed affidabili si ricorre all'utilizzo di un vasto database globale del software attendibile, nella fattispecie l'apposita knowledge base implementata all'interno del KSN. Si rivela quindi indispensabile, al fine di abilitare la Modalità Applicazioni attendibili, la partecipazione dell'utente al programma di sicurezza Kaspersky Security Network; in assenza di tale specifica condizione, l'antivirus non potrà in effetti essere in grado di prendere le opportune decisioni riguardo all'attendibilità o alla non attendibilità del file eseguito.

Dopo alcune settimane di "lavoro" l'antivirus avrà quindi completato il conteggio (una sorta di “inventario”) del numero totale dei programmi avviati sul computer dell'utente, così come del numero dei programmi la cui esecuzione verrà automaticamente bloccata dal componente Modalità Applicazioni attendibili. Qualora non siano stati rilevati programmi potenzialmente sottoposti a successivo "blocco", verrà avviata la seconda fase di verifica della compatibilità dello scenario di sicurezza "Modalità Applicazioni attendibili" con il computer dell'utente.

Qui, tuttavia, sorge un preciso interrogativo: cosa avviene, esattamente, nel caso in cui il numero dei programmi sconosciuti (quelle applicazioni la cui esecuzione è potenzialmente soggetta ad essere bloccata) risulta non essere uguale a zero? In tal caso, il processo di verifica delle applicazioni eseguite dall'utente proseguirà. E' in effetti possibile che nuove applicazioni del tutto legittime non siano state ancora inserite all'interno dell'ampia knowledge base messa a disposizione dal Kaspersky Security Network; le informazioni relative a tali programmi potrebbero magari comparire proprio a breve termine nell'ambito del database delle applicazioni attendibili messo a punto da Kaspersky Lab. Allo stesso modo, non è nemmeno da escludere un'ulteriore variante nell’ambito dello scenario sopra descritto: applicazioni sconosciute, eseguite (o potenzialmente eseguibili) da parte dall'utente, potrebbero difatti rivelarsi nuove varianti di virus o programmi trojan. In quest'ultimo caso, la soluzione anti-malware installata nel computer provvederà a rimuovere il programma malevolo, non appena completato l'aggiornamento dei database antivirus, e potrà in tal modo ugualmente passare alla seconda fase del processo di analisi intrapreso in precedenza.

In aggiunta al controllo effettuato a livello di applicazioni eseguite dall’utente, viene creato un elenco delle librerie caricate dinamicamente. Tale elenco viene costantemente aggiornato ogni volta che si avvia una nuova applicazione; nello specifico, esso viene utilizzato nella fase in cui si procede alla verifica delle librerie dinamiche caricate.

Ricordiamo, innanzitutto, che la Modalità Applicazioni attendibili prevede il blocco non solo dei programmi e degli script sconosciuti in procinto di essere eseguiti sul computer dell'utente, ma anche delle librerie dinamiche caricate in memoria a seguito dell'avvio delle applicazioni stesse. In caso di tentativo di lancio di un'applicazione e di blocco della libreria da quest'ultima caricata, l'applicazione non potrà eseguire alcune delle funzioni in essa incorporate, oppure diverrà del tutto inutilizzabile. E' per tale motivo che, prima di abilitare la Modalità Applicazioni attendibili si rivela sempre di estrema importanza verificare l'attendibilità delle librerie caricate nell'ambito del processo.

Nella seconda fase, quindi, viene effettuato il controllo delle librerie presenti nel suddetto elenco, in conformità all'algoritmo sopra descritto. La verifica in questione viene condotta gradualmente, in modalità di background. Vengono aggiunte a tale elenco, e quindi sottoposte ad opportuno controllo, anche le nuove librerie e le nuove applicazioni avviate nel corso della seconda fase di verifica.

La fase di controllo delle librerie dinamiche via via caricate termina nel momento in cui, nel suddetto elenco, non rimane nemmeno una singola libreria non verificata. Qualora siano state individuate delle librerie sconosciute, trascorso un po' di tempo, verrà nuovamente avviato il processo di verifica di tali librerie. Proprio come nel caso relativo alle applicazioni sconosciute, esaminato nel precedente capitolo, esistono, anche in tale circostanza, due possibili diversi scenari:

Una volta completata la seconda fase, avrà inizio la terza; si tratta, indubbiamente, della fase più importante: il controllo dei file di sistema.

Al fine di assicurare il massimo livello di protezione IT, la Modalità Applicazioni attendibili inizia a "lavorare" subito dopo l'accensione del computer; ciò significa che, nel caso in cui - nel corso del processo di caricamento del sistema operativo - dovesse essere effettuato un tentativo di avvio di un file di sistema sconosciuto, tale file verrà immediatamente bloccato; ciò potrebbe tuttavia comportare il rischio di un errore nel caricamento dell'OS.

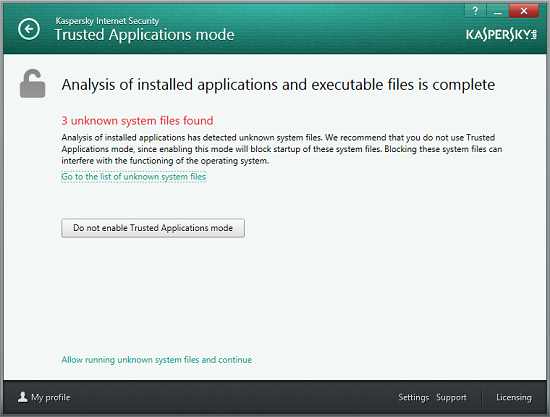

Per evitare il prodursi di tale spiacevole inconveniente, nel corso della terza fase del processo di preparazione per l'attivazione del componente Modalità Applicazioni attendibili, viene eseguito un opportuno controllo del livello di attendibilità di tutti i file di sistema che prendono parte al processo di caricamento e funzionamento del sistema operativo. La terza fase, così come le due precedentemente illustrate, prosegue sino a quando tutti i file presenti nel sistema non saranno stati riconosciuti e classificati come attendibili o nocivi.

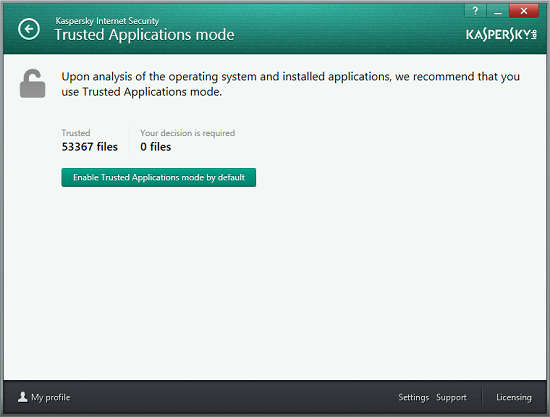

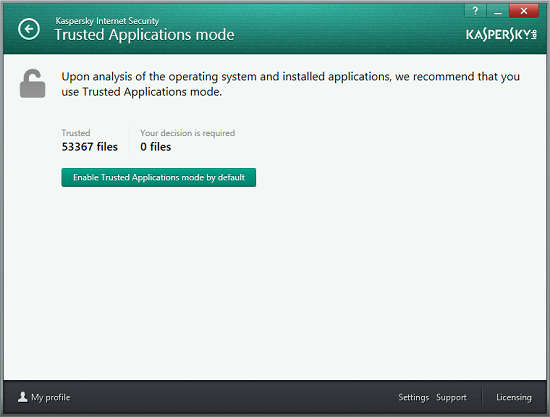

Una volta completata la terza fase, la soluzione antivirus installata deciderà se la Modalità Applicazioni attendibili risulta pienamente compatibile con il computer dell'utente e se la sua attivazione non andrà in qualche modo ad interferire con le abituali attività svolte quotidianamente da quest'ultimo. Terminato quindi il processo di verifica, l'utente potrà visualizzare sul proprio schermo un messaggio attraverso il quale si conferma l'attivazione della modalità di sicurezza qui analizzata. L'avvenuto passaggio alla Modalità Applicazioni attendibili viene evidenziato anche nella finestra principale di Kaspersky Internet Security 2014, mediante l'apposito lucchetto posto nella parte inferiore dello schermo di computer ivi rappresentato.

Da questo preciso momento in poi il funzionamento di Kaspersky Internet Security verrà determinato in base ad un algoritmo sostanzialmente diverso: sarà in effetti consentita soltanto l'esecuzione degli oggetti che fanno parte dell'elenco dei programmi attendibili, mentre verrà condotta un'opportuna verifica riguardo all'attendibilità dei nuovi oggetti che via via compariranno all'interno del sistema, nel momento stesso in cui questi ultimi verranno avviati. Se, dopo il controllo, tali oggetti risulteranno attendibili, la loro esecuzione verrà di fatto consentita. Se, invece, gli oggetti in questione non risulteranno attendibili l'avvio del file verrà immediatamente bloccato.

Il processo sopra descritto - composto dalle varie fasi preparatorie che precedono l'attivazione della Modalità Applicazioni attendibili - si svolge in un lasso di tempo piuttosto esteso. In effetti, l'antivirus dovrà necessariamente disporre delle informazioni che permettono di determinare come tutti i file presenti nel sistema risultino sicuri ed affidabili; solo allora potrà aver luogo l'attivazione della Modalità Applicazioni attendibili.

Tale schema si adatta perfettamente al profilo e alle esigenze degli utenti domestici. Come può tuttavia procedere l'utente esperto che desideri utilizzare il nuovo strumento di protezione IT subito dopo aver installato sul proprio computer il programma antivirus?

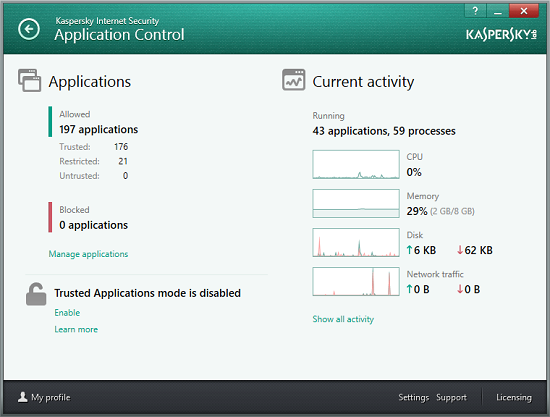

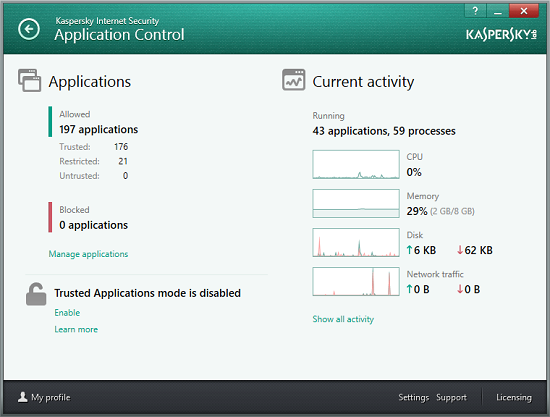

In tal caso, è prevista la possibilità di abilitare manualmente la nuova tecnologia di sicurezza Modalità Applicazioni attendibili; l'attivazione può essere direttamente eseguita tramite il menu presente nella scheda relativa al componente di Kaspersky Internet Security 2014 denominato "Controllo applicazioni" (Application Control).

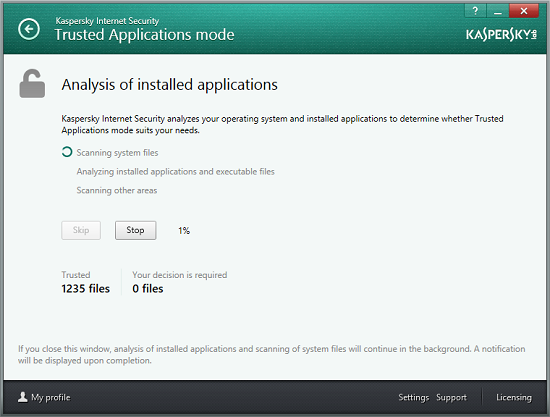

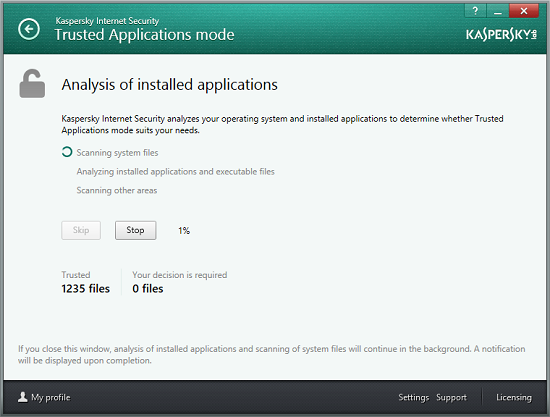

Anche nel caso di attivazione manuale della Modalità Applicazioni attendibili, la soluzione antivirus installata nel computer dell'utente dovrà pur sempre verificare che tale approccio di sicurezza non vada in qualche modo a ripercuotersi sul normale svolgimento delle attività abitualmente condotte dall'utente. Per tale motivo, subito dopo aver cliccato sul pulsante «Abilita», inizierà una procedura di controllo della effettiva compatibilità del computer con la Modalità Applicazioni attendibili. Poiché il programma antivirus non dispone ancora di nessuna informazione riguardo alle applicazioni eseguite dall'utente, alle librerie dinamiche caricate ed ai file di sistema, l'operazione di controllo del sistema informatico avverrà con un diverso ordine:

- file di sistema;

- programmi installati nel sistema operativo;

- altri file eseguiti in precedenza dall'utente, ad esempio i file avviati attraverso unità di rete.

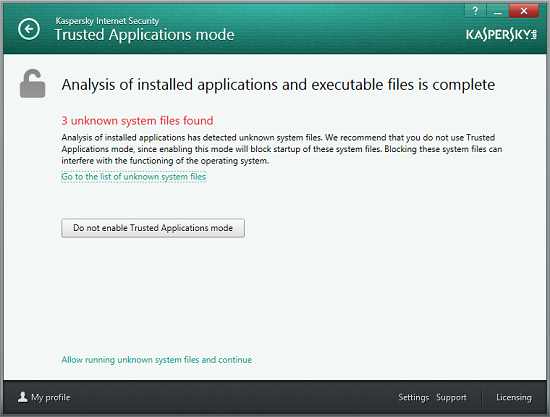

Una volta completata la procedura di verifica (processo di inventario), verrà presentato all'utente un elenco dei programmi che, sul momento, risultano sconosciuti e saranno pertanto bloccati dal componente Modalità Applicazioni attendibili.

L'attivazione manuale del criterio di sicurezza esaminato nel presente articolo è riservata agli utenti esperti, in grado di prendere decisioni ben ponderate riguardo all'utilizzo di alcuni file che si rivelano sconosciuti. In pratica, spetterà agli utenti avanzati consentire l'esecuzione di tali file, oppure bloccare l'avvio di questi ultimi. Per agevolare la decisione dell'utente esperto riguardo ai file rivelatisi sconosciuti, Kaspersky Lab offre

un apposito servizio online, denominato Kaspersky Application Advisor, il quale consente di ottenere preziose informazioni relativamente a qualsiasi file presente all'interno della knowledge base allestita da Kaspersky Lab. Come abbiamo visto, l'ampio database reso disponibile attraverso il Kaspersky Security Network contiene un enorme numero di informazioni riguardo a tutte le possibili varietà di software prodotte nel mondo. Si tratta di informazioni attuali e costantemente aggiornate, relative ad ogni genere di applicazioni, alla reputazione di queste ultime, alle varie categorie in cui esse vengono raggruppate, ai prodotti equivalenti più diffusi o di cui si raccomanda in particolar modo l’utilizzo. Nel caso specifico, rivolgendosi al suddetto servizio online l'utente potrà ad esempio conoscere la data in cui un determinato file è stato registrato all'interno della knowledge base, ottenere informazioni riguardo alla sua attendibilità ed alla firma elettronico-digitale per esso utilizzata. Sono inoltre disponibili dati riguardo al produttore, al numero di utenti di tale file nel mondo, così come ulteriori dati di particolare utilità.

Una volta completato il processo di analisi del sistema operativo, qualora non siano stati individuati file sconosciuti, verrà immediatamente proposta l'attivazione della Modalità Applicazioni attendibili.

Dopo che l'utente avrà abilitato tale criterio di sicurezza, l'antivirus inizierà ad operare sulla base degli algoritmi che contraddistinguono l'ambiente trusted, da noi descritti in dettaglio nella prima parte del presente articolo. Esamineremo, qui di seguito, il funzionamento di tali algoritmi nell'ambito della soluzione di sicurezza Kaspersky Internet Security 2014.

Una volta costituito il trusted environment, l'esecuzione delle applicazioni che fanno parte dell'ambiente "di fiducia" appena realizzato avverrà in maniera del tutto semplice e lineare: l'antivirus è a conoscenza del fatto che un determinato file è stato classificato come attendibile e, pertanto, ne consentirà l'esecuzione. Nel caso in cui venga lanciato un nuovo file, ricevuto da fonti esterne, situate oltre i "confini" dell'ambiente trusted - file ottenuto, ad esempio, attraverso un supporto di memoria rimovibile - verrà effettuato un opportuno controllo del file in questione, conformemente all'algoritmo qui sotto descritto:

In caso di risposta positiva ad almeno una delle suddette domande l'esecuzione del file verrà consentita; in caso contrario, il lancio dell'applicazione risulterà bloccato e l'utente riceverà un apposito messaggio di notifica riguardo all'avvenuto blocco dell'avvio dell'oggetto sconosciuto.

Qualora il nuovo file sia stato invece direttamente creato nel quadro dell'ambiente trusted, esso verrà immediatamente riconociuto come attendibile, in base ad una delle proprietà fondamentali che caratterizzano il trusted environment: tutte le applicazioni create all'interno di un ambiente trusted, in assenza di contatti con ambienti esterni non affidabili, vengono ritenute perfettamente attendibili. Un simile scenario di sicurezza consente di poter effettuare, senza alcun tipo di impedimento od ostacolo, l'aggiornamento dei programmi presenti nel sistema, sino alla più recente versione degli stessi, così come l'installazione di nuovi programmi.

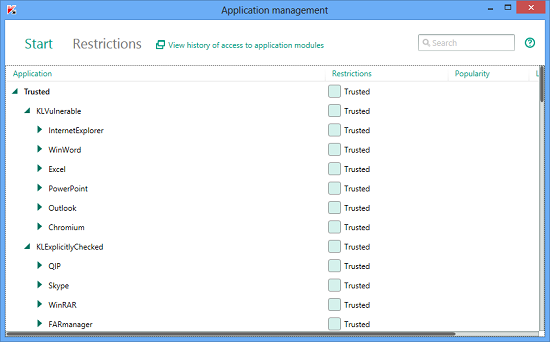

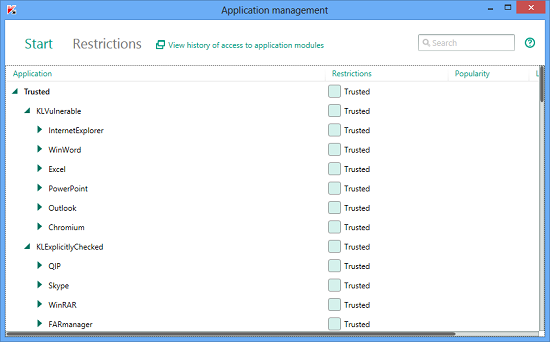

E' tuttavia di particolare importanza non dimenticare le restrizioni che vengono applicate ai programmi vulnerabili: un'applicazione attendibile, ma resa vulnerabile a seguito dell'attività nociva condotta con successo da un exploit può, purtroppo, generare oggetti dannosi all'interno del sistema. Per innalzare il livello di sicurezza IT e mantenere, al contempo, la perfetta integrità dell'ambiente trusted, tramite Kaspersky Internet Security tutte le applicazioni ritenute attendibili vengono suddivise in 3 distinte categorie:

Ad ogni caso, tutti gli oggetti creati mediante applicazioni ritenute attendibili vengono controllati dalla soluzione antivirus, in conformità al principio di protezione integrata implementato nei prodotti Kaspersky Internet Security, il quale consente di predisporre, su ogni computer, una protezione IT ancor più efficace.

Gli esperti di Kaspersky Lab, di fatto, hanno scartato l'idea di implementare il concetto di ambiente trusted sotto forma di uno strumento di protezione del tutto distinto e separato; è stato in effetti ritenuto di maggiore efficacia un diverso approccio di sicurezza, basato sull'introduzione del concetto di ambiente "di fiducia" all'interno dei prodotti Kaspersky Lab già esistenti. Tale approccio di sicurezza, che potremmo definire "complesso" è in grado di combinare perfettamente la nuova tecnologia descritta nel presente articolo con i componenti della tradizionale protezione anti-malware. La decisione assunta dai nostri esperti si fonda su alcuni aspetti ed elementi di particolare rilevanza: innanzitutto l’esistenza, sulla scena del malware, dei cosiddetti “exploit”, pericolosi oggetti nocivi in grado di eseguire attività dannose senza dover creare alcun file malevolo all’interno del computer sottoposto ad attacco; sottolineiamo, inoltre, la crescente diffusione dei macrovirus nei documenti elaborati attraverso il pacchetto Office (i file in questione non possono essere controllati tramite la modalità Default Deny, poiché vengono abitualmente sottoposti a continue modifiche); si rivela infine di particolare pericolosità l’utilizzo, da parte dei cybercriminali, di software in apparenza legittimi, ma in realtà appositamente configurati per eseguire funzionalità dannose. L’inserimento di particolari impostazioni a livello del file di configurazione è ad esempio in grado di tramutare in insidiosi Trojan-Spy programmi normalmente impiegati per registrare le sequenze dei tasti premuti dall’utente.

Vista l’attuale, delicata situazione a livello di malware globale, l’utilizzo di tale approccio permette indubbiamente di allestire - sia per i computer domestici, sia per le reti aziendali di cui dispongono le imprese di piccole e medie dimensioni - un sistema di protezione "complesso" ed articolato, ancor più efficace rispetto all’eventuale applicazione di un unico criterio di sicurezza IT.

La seconda parte del nostro articolo è stata dedicata all'applicazione della tecnologia di sicurezza «trusted environment» all'interno di Kaspersky Internet Security 2014, un prodotto orientato, principalmente, al pubblico degli utenti domestici. L'implementazione messa a punto dagli esperti di Kaspersky Lab ha assunto la specifica denominazione di «Modalità Applicazioni attendibili».

Sono stati da noi esaminati in dettaglio due diversi metodi di attivazione di tale modalità:

Sono stati inoltre descritti i metodi e i meccanismi utilizzati per mantenere la perfetta integrità dell'ambiente trusted creato, i quali svolgono un ruolo davvero determinante nel momento stesso in cui si assumono importanti decisioni riguardo alla classificazione dei nuovi programmi comparsi all'interno del sistema, così come quando viene eseguito l'aggiornamento delle applicazioni già esistenti, oppure si procede all'installazione di nuovi programmi. I metodi di controllo delle applicazioni vulnerabili, anch'essi descritti nel presente articolo, consentono poi di verificare in maniera particolarmente efficace eventuali attività anomale svolte dalle applicazioni vulnerabili e, quindi, di prendere le necessarie decisioni riguardo all'attendibilità dei file creati mediante tali applicazioni.

Il concetto di ambiente trusted da noi illustrato, e la sua implementazione all'interno del prodotto Kaspersky Internet Security 2014 attraverso il componente "Modalità Applicazioni attendibili" costituiscono indubbiamente un notevole passo in avanti nel garantire un livello di sicurezza IT sempre più elevato a tutti gli utenti di personal computer che intendono salvaguardare al meglio le preziose risorse informatiche di cui dispongono. L'efficace soluzione elaborata dagli esperti di Kaspersky Lab, in grado di assicurare una protezione completa ed articolata, combina perfettamente - attraverso un approccio di sicurezza "complesso" - i sofisticati componenti della modalità Default Deny con gli innegabili pregi e prerogative che caratterizzano la tradizionale protezione anti-mailware. Viene in tal modo costituito un trusted environment estremamente sicuro ed affidabile, in cui le probabilità, da parte dei malintenzionati, di poter generare l'esecuzione di codice nocivo sono prossime allo zero.