Nel presente articolo esporremo in dettaglio il concetto di «ambiente trusted», un ambiente IT sicuro ed affidabile in grado di combinare ed integrare perfettamente gli innegabili vantaggi offerti dall’efficace protezione fornita dalle soluzioni di sicurezza insite nello scenario Default Deny, con l’elevata flessibilità di cui sono abitualmente provviste le soluzioni antivirus.

Andrey Ladikov

Sommario

Nel corso di questi ultimi anni, il numero dei software nocivi presenti nel panorama del malware è risultato essere in crescita esponenziale. Al giorno d’oggi, quindi, persino le tecnologie antivirus più efficaci, elaborate dai vari produttori di soluzioni di sicurezza IT, non sempre riescono a far pienamente fronte ad una simile quantità di minacce informatiche. Mentre soltanto 10-15 anni fa un tasso di rilevamento pari al 99,9% poteva significare che l’antivirus si lasciava sfuggire - al massimo - uno o due programmi maligni tra i diecimila prodotti dai virus writer lungo tutto l’arco dell’anno, al momento attuale una percentuale del genere - pur essendo estremamente elevata - può far sì che il prodotto anti-malware implementato nel computer dell’utente possa complessivamente non eseguire il rilevamento di qualche migliaio di programmi malware, tra i milioni di nuovi software dannosi che vanno costantemente a popolare la già affollata scena del malware globale. Tra l’altro, non rappresenta di certo una novità l’utilizzo sempre più frequente, da parte dei malintenzionati, delle vulnerabilità di tipo zero-day, via via individuate nei software in uso presso gli utenti.

Tali specifiche circostanze costringono indubbiamente le società di grandi dimensioni a dover modificare in tempi piuttosto rapidi l’approccio adottato nei confronti delle delicate tematiche della sicurezza IT. Come è noto, nell’ambito delle attività produttive e amministrative svolte quotidianamente, il personale dell’impresa si trova di frequente ad operare con dati sensibili e riservati, di natura confidenziale, circolanti all’interno del network aziendale. Di conseguenza, anche ottenendo l’accesso ad una sola delle workstation presenti nel novero delle infrastrutture informatiche della società, eventuali malintenzionati possono agevolmente sfruttare l’opportunità di carpire informazioni e dati sensibili, magari coperti da segreto industriale o commerciale. Ciò si rivela particolarmente pericoloso soprattutto per le grandi aziende, in quanto tali circostanze possono potenzialmente comportare il rischio dell’insorgere di rilevanti danni economici, quantificabili in svariati milioni. Sempre più spesso, quindi, per proteggere adeguatamente le informazioni sensibili che circolano ogni giorno all’interno della rete aziendale, si ricorre all’utilizzo di soluzioni basate su un approccio di sicurezza che, di fatto, si discosta notevolmente dal semplice impiego delle tradizionali soluzioni antivirus. L’essenza di tale criterio è alquanto elementare: viene difatti consentito solo l’avvio di quei programmi che fanno parte di una determinata lista; l’esecuzione di tutte le altre applicazioni, invece, risulta bloccata. Per molte società, enti ed organizzazioni, la sicurezza del network interno è ormai divenuta una priorità assoluta. Per contro, nell’adottare l’approccio sopra descritto, appare considerevolmente diminuita la flessibilità del sistema informatico aziendale; in pratica, al personale dell’impresa sarà esclusivamente consentito l’utilizzo di quei software indispensabili per lo svolgimento delle attività lavorative previste in seno all’azienda. Un simile approccio, ad ogni caso, non costituisce ormai un elemento di novità: esso è difatti già conosciuto con la denominazione di “Default Deny Mode” o, altrimenti, “Lock Down Mode”.

Spesso, le soluzioni previste nel quadro dello scenario di sicurezza Default Deny (Nega Predefinito) vengono utilizzate senza ricorrere all’implementazione dell’abituale protezione antivirus; tuttavia, gli esperti di Kaspersky Lab ritengono, a ragion veduta, che lo scenario di sicurezza di maggiore efficacia sia indubbiamente rappresentato dall’adozione di un approccio di sicurezza che potremmo definire “complesso” , in grado di combinare perfettamente i componenti della modalità Default Deny con i componenti della tradizionale protezione anti-malware. Tale considerazione si fonda su alcuni presupposti di particolare rilevanza: in primo luogo l’esistenza, sulla scena del malware, dei cosiddetti “exploit”, pericolosi oggetti nocivi in grado di eseguire attività dannose senza dover creare alcun file malevolo all’interno del computer sottoposto ad attacco; sottolineiamo, inoltre, la crescente diffusione dei macrovirus nei documenti elaborati attraverso il pacchetto Office (i file in questione non possono essere controllati tramite la modalità Default Deny, poiché vengono abitualmente sottoposti a continue modifiche); si rivela infine di particolare pericolosità l’utilizzo, da parte dei cybercriminali, di software in apparenza legittimi, ma in realtà appositamente configurati per eseguire funzionalità dannose. L’inserimento di particolari impostazioni a livello del file di configurazione è ad esempio in grado di tramutare in insidiosi Trojan-Spy programmi normalmente impiegati per registrare le sequenze dei tasti premuti dall’utente. Vista l’attuale situazione a livello di malware globale, l’utilizzo di una protezione complessa ed articolata rappresenta indubbiamente la soluzione di maggior efficacia, rispetto all’eventuale applicazione di un unico criterio di sicurezza IT.

L’implementazione dello scenario Default Deny risulta particolarmente efficace proprio all’interno di società di notevoli dimensioni, abitualmente provviste di infrastrutture informatiche “chiuse”; tuttavia, la necessità di proteggere adeguatamente dati ed informazioni sensibili si manifesta sempre più anche presso le piccole e medie imprese, così come presso gli utenti consumer. I dati confidenziali utilizzati per accedere ai sistemi di pagamento online ed ai social network, le risorse hardware del computer ed il traffico Internet possiedono difatti un notevole valore intrinseco e, proprio per tale motivo, rappresentano un bersaglio particolarmente appetibile per le folte schiere dei malintenzionati della Rete.

In genere, gli utenti provvisti di personal computer desiderano installare nuovi programmi, procedere al regolare aggiornamento del software già in uso, scaricare file da Internet e dalle reti P2P, navigare di frequente nelle sconfinate praterie del World Wide Web. Le soluzioni di sicurezza Default Deny, proposte per il mercato corporate, non garantiscono tuttavia un sufficiente livello di flessibilità per le specifiche esigenze manifestate dagli utenti domestici. La stessa identica ragione porta numerose società ad evitare l’implementazione della modalità Default Deny all’interno del proprio network aziendale; ovviamente, per assicurare uno svolgimento fluido delle attività di impresa, si rivela indispensabile garantire un’elevata flessibilità del sistema informatico; quest’ultima potrà ad ogni caso essere raggiunta anche attraverso l’adozione delle specifiche soluzioni di sicurezza IT previste nel quadro dello scenario Default Deny.

Nel presente articolo esporremo inoltre in dettaglio il concetto di «ambiente trusted», un ambiente IT sicuro ed affidabile in grado di combinare ed integrare perfettamente gli innegabili vantaggi offerti dall’efficace protezione fornita dalle soluzioni di sicurezza insite nello scenario Default Deny, con l’elevata flessibilità di cui sono abitualmente provviste le soluzioni antivirus.

Per comprendere meglio le ragioni della dichiarata mancanza di flessibilità dei sistemi di protezione basati sul criterio di sicurezza denominato Default Deny, andremo ad illustrare, qui di seguito, lo schema di funzionamento di tale specifica modalità (una descrizione ancor più dettagliata della tecnologia Default Deny è contenuta in questo articolo).

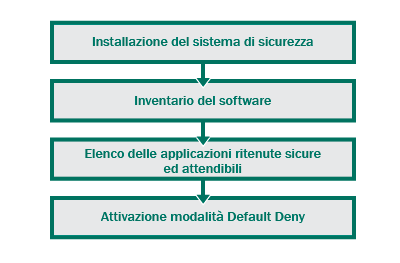

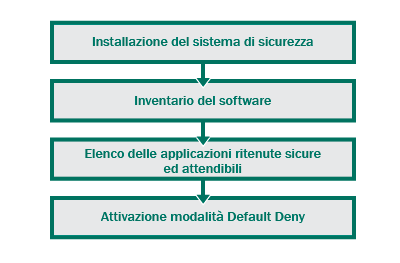

Una volta implementata, la soluzione di sicurezza Default Deny, nella sua versione standard, prevede in primo luogo lo svolgimento delle seguenti attività:

- controllo di inventario di tutti i file - presenti nei computer dislocati in rete - in grado di generare l’esecuzione di codice: applicazioni, librerie dinamiche e script vari;

- suddivisione in specifiche categorie di tutto il software rilevato e conseguente classificazione dei file ritenuti sicuri ed affidabili;

- attivazione dello scenario di sicurezza Default Deny.

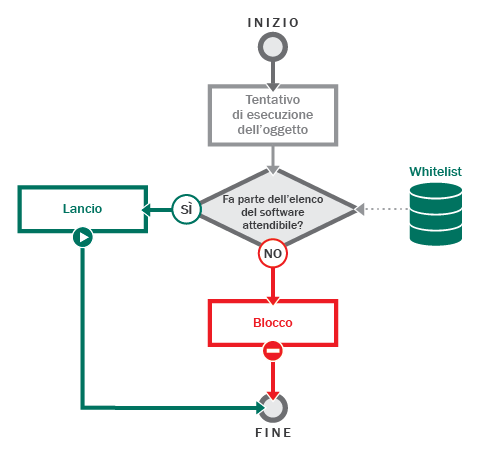

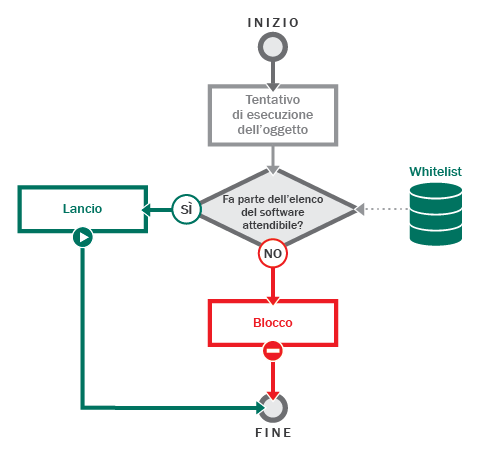

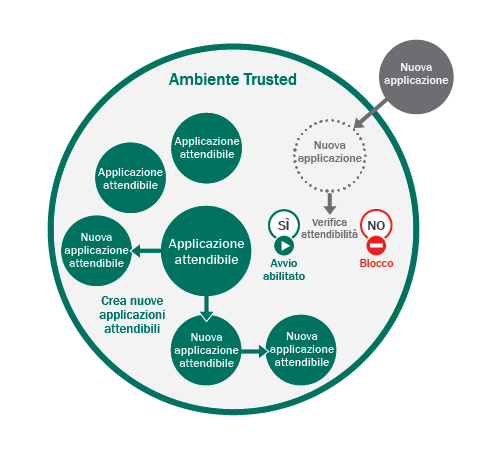

Una volta attivata la modalità Default Deny, l’avvio e l’esecuzione delle applicazioni, degli script, o lo stesso caricamento delle librerie dinamiche, si svolgeranno sulla base del seguente algoritmo:

- Il sistema operativo dà avvio all’esecuzione dell’applicazione, dello script o della libreria dinamica.

- Il sistema di sicurezza verifica se l’applicazione, la libreria o lo script in questione risultano sicuri ed affidabili, avvalendosi, nella circostanza, di un apposito elenco degli oggetti ritenuti attendibili.

- Se l’oggetto sottoposto a controllo viene riconosciuto come attendibile, l’esecuzione del programma sarà normalmente consentita; in caso contrario, si assisterà al blocco dell’avvio dell’applicazione.

Un indiscutibile vantaggio derivante dall’implementazione del criterio di sicurezza Default Deny è rappresentato dalla possibilità di creare un ambiente isolato per ciò che riguarda l’esecuzione del software; all’interno di tale ambiente sarà consentito esclusivamente l’avvio di quei programmi che risultano indispensabili e di fatto sufficienti per la conduzione delle attività di business dell’impresa, mentre le applicazioni non attendibili non potranno essere eseguite. Nel classico scenario Default Deny, la flessibilità viene tradizionalmente sacrificata alle specifiche esigenze di sicurezza. Lo svantaggio più evidente è tuttavia costituito dall’impossibilità di installare nuovi software, così come gli aggiornamenti stessi dei software già in uso. E’ per tale motivo che le attuali soluzioni di sicurezza Default Deny prevedono la definizione di speciali categorie di programmi, nella fattispecie i «Trusted Updaters» ed i «Trusted Installers». A tali software viene consentita la creazione di ulteriori programmi all’interno del sistema informatico, programmi che, a loro volta, divengono automaticamente attendibili.

Un simile approccio viene applicato con successo all’interno di quelle imprese in cui l’insieme dei programmi utilizzabili nei computer che formano il network aziendale viene rigidamente definito dall’amministratore di sistema, il quale provvede ad organizzare la rete informatica alla stregua di un vero e proprio sistema “chiuso”. All’interno di tale sistema verranno pertanto liberamente consentiti solo l’aggiornamento e l’installazione di una serie di programmi definiti in precedenza.

La maggior parte dei sistemi informatici risulta essere, tuttavia, di tipo “aperto”, e si contraddistingue per le spiccate caratteristiche di interazione con gli ambienti IT esterni. Ogni computer è preposto ad eseguire una moltitudine di task, la cui varietà può essere costantemente ampliata. Inoltre, la quasi totalità dei computer è provvista di regolare accesso ad Internet.

Per i computer domestici e per le organizzazioni che non mettono in atto un rigido controllo del software installato, la creazione delle categorie attendibili sopra indicate risulta chiaramente insufficiente al fine di garantire il necessario livello di flessibilità del sistema.

In che modo, tuttavia, è possibile rendere il sistema sufficientemente flessibile e, al tempo stesso, garantire un elevato livello di protezione IT? Il passaggio dal divieto di esecuzione del codice non attendibile all’implementazione di un ambiente trusted rappresenta indubbiamente una delle possibili soluzioni.

Ma cos’è esattamente un ambiente “trusted”?

Come abbiamo visto in precedenza, attraverso il controllo di inventario del software si crea un elenco degli oggetti attendibili (applicazioni, librerie dinamiche e script), la cui esecuzione sarà poi consentita all’interno del sistema informatico. Per contro, l’esecuzione del codice relativo ad altri oggetti risulterà invece bloccata.

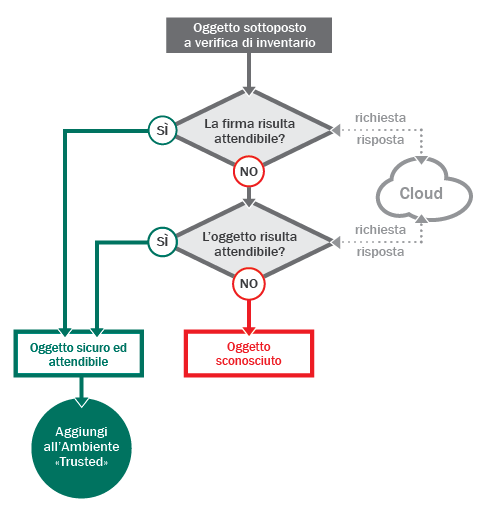

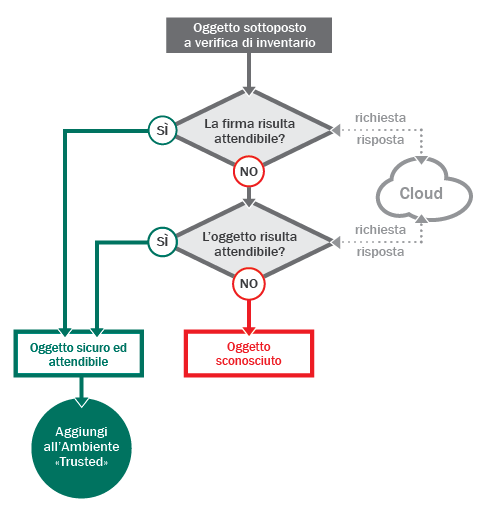

E nel corso della conduzione del processo di inventario, da quale fonte provengono le informazioni che permettono di stabilire se un file risulta o meno sicuro ed attendibile?

Evidentemente, ciò che occorre è ottenere una precisa conferma del fatto che il file risulta effettivamente attendibile. Tale prova viene fornita dalla relativa firma elettronico-digitale, con la quale si certifica che il file sottoposto ad esame è stato creato da uno sviluppatore affidabile e, inoltre, non è stato successivamente modificato da terze parti.

Nonostante ciò, un considerevole numero di applicazioni, create da importanti produttori di software, non presenta, tutt’oggi, alcuna firma digitale. Per ciò che riguarda le software house di dimensioni più contenute, è poi noto come queste ultime “firmino” i propri prodotti piuttosto raramente. Si sono inoltre intensificati i casi di furto di certificati digitali, utilizzati in seguito da malintenzionati privi di scrupoli.

Ma in che modo si possono ottenere informazioni sicure riguardo all’affidabilità di un file privo di firma digitale, oppure riguardo all’attendibilità del certificato digitale stesso? La soluzione a tale problema è rappresentata dall’utilizzo di ampi database - o più precisamente di “knowledge base” - contenenti un enorme numero di informazioni riguardo a tutte le possibili varietà di software prodotte nel mondo. Si tratta, nella fattispecie, di informazioni attuali e costantemente aggiornate, relative ad ogni genere di applicazioni, alla reputazione di queste ultime, alle varie categorie in cui esse vengono raggruppate, ai prodotti equivalenti più diffusi o di cui si raccomanda in particolar modo l’utilizzo. I dati in questione vengono elaborati da team dedicati di esperti, e forniti dalle aziende che operano nel settore delle soluzioni di sicurezza IT.

Spesso, i database del software attendibile sono così vasti - e vengono aggiornati in maniera talmente rapida - al punto che risulta di fatto impossibile fornire dati sotto forma di aggiornamenti, come invece di solito avviene con i database antivirus. Qui, tuttavia, giungono in soccorso degli utenti le sofisticate tecnologie basate sul cloud computing, così come il whitelisting dinamico. Nel caso in cui si riveli necessario ottenere specifiche informazioni riguardo ad un determinato oggetto, il sistema di protezione si rivolgerà direttamente alla “nuvola telematica”. Il cloud, in risposta, fornirà le informazioni richieste, ovvero se il file oggetto di indagine risulta attendibile o meno.

Una volta concluse le procedure di controllo di inventario e di definizione dell’insieme dei file sicuri ed attendibili, tutto il codice la cui esecuzione viene consentita all’interno del sistema potrà essere ritenuto affidabile e, di conseguenza, l’intero sistema informatico in questione potrà essere considerato perfettamente sicuro e fidato.

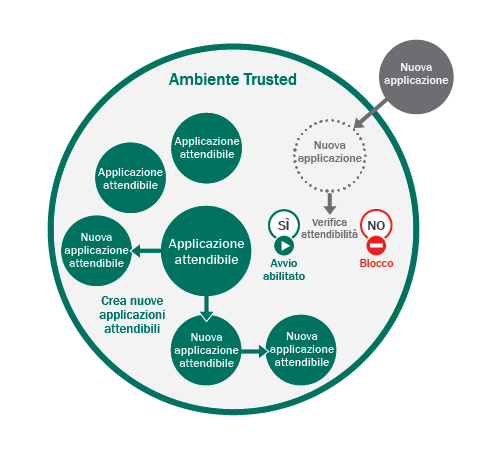

Se il sistema informatico risulta sicuro ed attendibile, potremo allora affermare che le applicazioni classificate come attendibili, in caso di assenza di contatti con ambienti esterni non affidabili, creeranno ogni volta, all’interno del suddetto sistema, oggetti sicuri ed attendibili, senza infrangere o intaccare la specifica proprietà che conferisce piena attendibilità all’intero sistema. Tale proprietà permette di ritenere il sistema in questione, a tutti gli effetti, un ambiente di tipo «trusted».

Al fine di determinare le modalità attraverso le quali viene resa possibile l’installazione di nuove applicazioni all’interno del sistema e, al tempo stesso, vengono eseguiti gli aggiornamenti dei programmi già in uso nell’ambito del network aziendale, occorre innanzitutto essere a conoscenza delle procedure tramite le quali le nuove applicazioni entrano abitualmente a far parte dell’insieme dei software presenti nel sistema. Nella maggior parte dei casi, i nuovi programmi vengono direttamente scaricati dalla Rete, oppure da supporti esterni rimovibili; non è pertanto possibile garantire che il file creato mediante un’applicazione attendibile - la quale tuttavia interagisce con un ambiente esterno - risulti a sua volta perfettamente sicuro ed attendibile. Il browser, ad esempio, rientra nel novero delle applicazioni attendibili, ma può essere ugualmente utilizzato per eseguire, attraverso Internet, il download di programmi non attendibili. Tali applicazioni, quindi, non potranno essere ritenute sicure e fidate senza prima aver condotto un’opportuna verifica supplementare. Descriveremo in seguito, a tal proposito, l’algoritmo di controllo in grado di assicurare la piena attendibilità dell’applicazione.

Se l’applicazione è già installata nel sistema ed è considerata “trusted”, ovvero sicura e fidata, una nuova versione di tale applicazione, scaricata da una fonte affidabile, verrà ugualmente ritenuta attendibile, proprio in considerazione del fatto che essa è stata ottenuta attraverso un ambiente trusted. Ciò consente ai programmi già installati all’interno del sistema, di potersi aggiornare liberamente, senza alcun intoppo od ostacolo, non violando in alcun modo il principio di attendibilità del sistema informatico in causa. Non vi saranno pertanto problemi di sorta nell’eseguire ogni volta l’aggiornamento dei software già installati nel network aziendale.

E per quel che riguarda, invece, l’installazione di nuovi programmi?

Sono tre, in sostanza, i metodi più diffusi per poter effettuare l’installazione del software:

- Installazione mediante l’utilizzo di un web installer.

- Installazione attraverso l’utilizzo di un unico pacchetto.

- Installazione mediante l’utilizzo di un pacchetto frammentato.

Il caso relativo al web installer rispecchia perfettamente la logica su cui si fondano i cosiddetti “Trusted Updaters”: per il sistema di protezione IT sarà quindi sufficiente essere a conoscenza del fatto che il programma installer risulta attendibile; di conseguenza, quest’ultimo effettuerà il download dell’aggiornamento attraverso un sito web sicuro ed affidabile. Nella circostanza, tutti i file ricevuti nel corso del processo di installazione dell’applicazione verranno ugualmente ritenuti attendibili, sulla base della proprietà fondamentale che caratterizza l’ambiente trusted.

Nel caso in cui venga utilizzato un unico pacchetto di installazione, sarà sufficiente ricavare la convinzione che tale pacchetto di installazione risulta attendibile. Come è noto, per eseguire il processo di installazione del pacchetto in causa, si ricorre all’utilizzo di speciali programmi installer, i quali costituiscono parte integrante del sistema operativo; ci riferiamo, in particolar modo, all’applicazione <msiexec.exe>. Poiché tale applicazione fa parte del sistema operativo stesso, essa viene automaticamente considerata attendibile. Se, a sua volta, il pacchetto di installazione utilizzato dal programma installer risulta essere sicuro ed attendibile, anche i file estratti da tale pacchetto non violeranno in alcun modo il regime di perfetta sicurezza ed affidabilità che si trova alla base dell’ambiente trusted e, di conseguenza, potranno essere ritenuti attendibili.

Se l’installer si avvale di vari file per realizzare il processo di installazione - è questo, ad esempio, il caso dell’installazione eseguita per mezzo di file CAB - tale scenario rientra ugualmente nei canoni di sicurezza previsti nel quadro di un ambiente trusted: in effetti, se tutti i file utilizzati per eseguire l’installazione sono ritenuti attendibili, i file ricavati da questi ultimi risulteranno ugualmente attendibili.

Nel precedente capitolo abbiamo individuato ed esaminato le soluzioni relative alle problematiche legate ai programmi installer situati a livello locale; il fatto è che, spesso, i software vengono scaricati proprio dalla rete locale, oppure da Internet. Nella circostanza, il sistema di sicurezza non saprà se tali oggetti siano attendibili o meno. Inoltre, gli installer possono ugualmente effettuare l’accesso a determinati siti web al fine di ricavare ulteriori informazioni relative ai processi di installazione; come sappiamo, il fatto stesso di rivolgersi alla Rete infrange, di fatto, il principio fondamentale su cui poggia l’ambiente trusted; in effetti, non è dato sapere se l’host interrogato, di per se stesso, risulta sicuro ed affidabile.

La problematica sopra esposta può essere agevolmente risolta nella maniera seguente: il produttore della soluzione di sicurezza IT dovrà semplicemente definire in anticipo un elenco dei nodi della rete (sia a livello di rete locale che di Internet) che risultano attendibili. Collegandosi a tali unità, l’applicazione che costituisce parte dell’ambiente trusted non perderà affatto le proprietà di affidabilità che la caratterizzano e potrà quindi creare ulteriori oggetti attendibili all’interno del sistema.

Ma come si può stilare, di fatto, un corretto elenco dei nodi di rete attendibili ed assicurarsi che tali nodi non risultino compromessi? Tale specifico compito spetta ad ogni fornitore di soluzioni di sicurezza riconducibili alla tipologia Default Deny, sulla base dell’esperienza accumulata in materia e di un costante ed assiduo monitoraggio delle risorse della Rete riconosciute attendibili a tutti gli effetti.

Una volta costituito l’ambiente trusted ed attivato lo scenario Default Deny, il compito più importante è indubbiamente rappresentato dal mantenimento della perfetta integrità di tale ambiente. Occorre in effetti assicurare che eventuali elusioni del sistema di protezione non vadano ad apportare modifiche alle applicazioni già presenti e, al tempo stesso, non ne facciano apparire di nuove.

Supponiamo che il sistema di protezione IT proposto venga utilizzato nell’ambito di una società, oppure da un considerevole numero di ordinari utenti del computer. I malintenzionati, di sicuro, sono a conoscenza del fatto che i suddetti utenti si avvalgono di nuovi e sofisticati metodi di protezione, per cui, nella circostanza, i più tradizionali strumenti preposti a lanciare l’esecuzione di codice maligno sui computer presi di mira non funzioneranno, e non saranno quindi in grado di produrre i risultati sperati.

Cosa farà, dunque, il malintenzionato che si prefigge di carpire i dati confidenziali degli utenti, oppure intende utilizzare in maniera impropria le risorse dei computer sottoposti ad attacco informatico? Evidentemente, il malfattore di turno cercherà altri metodi e strumenti per avviare l’esecuzione del codice nocivo, cercando di bypassare i sistemi di protezione implementati. Nello specifico, il fattore di maggiore criticità è di sicuro rappresentato dallo sfruttamento delle vulnerabilità individuate all’interno dei software classificati come attendibili.

In caso di esito positivo del processo di utilizzo delle falle di sicurezza rilevate nei programmi in questione, il cybercriminale potrà addirittura avvalersi delle specifiche proprietà che caratterizzano l’ambiente trusted, utilizzando le stesse contro il sistema di protezione. In effetti, visto che il codice maligno installato grazie all’exploit verrà eseguito attraverso un processo “di fiducia”, tutte le attività svolte da tale codice verranno ugualmente ritenute attendibili. Poniamo, ad esempio, che dopo aver visitato un sito web malevolo, contenente pericolosi exploit, attraverso il browser dell’utente venga avviata l’esecuzione di codice maligno. Nella circostanza, il codice nocivo in questione opererà all’interno di un processo attendibile, per cui qualsiasi attività svolta dal browser in tali frangenti verrà considerata legittima. Se l’exploit cerca tuttavia di avviare il file malevolo scaricato, l’esecuzione di quest’ultimo sarà immediatamente bloccata. Pertanto, l’attività condotta dal codice dannoso si limiterà alla sola fase in cui, di fatto, si produce il processo di infezione. Per ampliare la gamma delle possibili attività dannose, il malintenzionato cercherà allora di eludere il sistema di sicurezza, tentando ad esempio di modificare l’MBR (Master Boot Record) o di installare un apposito driver, che verrà eseguito prima dell’avvio stesso del sistema di protezione. Il ventaglio di soluzioni malevole di cui, nella fattispecie, dispongono (potenzialmente) i cybercriminali risulta piuttosto ampio; tutte le soluzioni escogitate dai malintenzionati, in un modo o nell’altro, intendono generare la perdita dei dati sensibili degli utenti, oppure condurre ad un uso improprio dei computer contagiati dal malware.

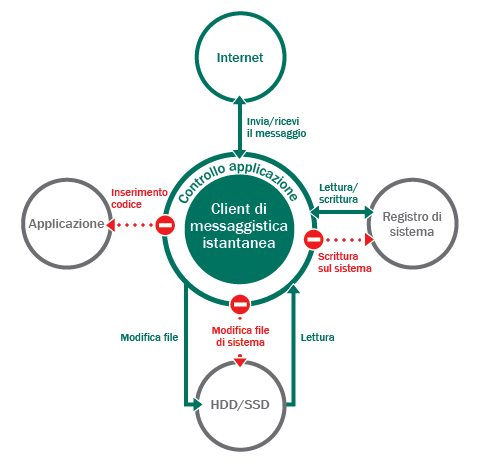

Come si può risolvere, allora, il problema sopra descritto? Osservando in dettaglio le caratteristiche generali della categoria che raggruppa i programmi attendibili, si noterà come l’insieme delle funzioni incorporate nella logica delle applicazioni in questione risulti sempre piuttosto limitato; esso non comprende, difatti, attività potenzialmente pericolose. La logica di funzionamento del browser, ad esempio, risiede esclusivamente nella visualizzazione di pagine web e nella facoltà di poter eseguire il download di file dalla Rete. Fin dagli inizi, attività quali la modifica dei file di sistema o dei settori del disco sono sempre risultate totalmente estranee alla logica dei programmi di navigazione. La logica di un programma in grado di elaborare testi, da parte sua, si racchiude nella possibilità di aprire e custodire su disco dei documenti di testo, e non nel salvataggio su disco o nell’esecuzione di nuove applicazioni.

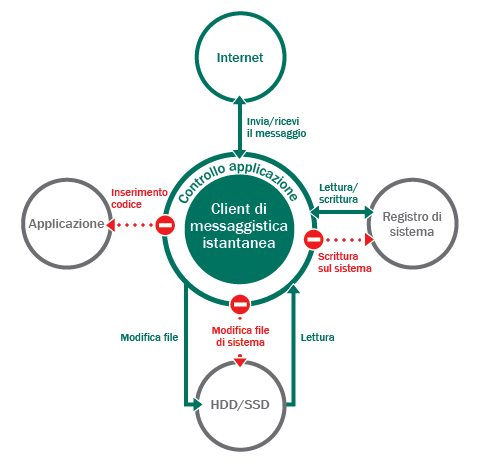

Tale osservazione conduce alla formazione del concetto relativo alla necessità di dover mantenere inalterata l’integrità dell’ambiente trusted; tale idea si basa, essenzialmente, sul controllo delle attività svolte dalle applicazioni potenzialmente vulnerabili: browser, client di messaggistica istantanea, applicazioni del pacchetto Office, client P2P, file manager ed altre ancora. Per ogni applicazione potenzialmente vulnerabile presente all’interno del sistema viene quindi stilato un elenco delle attività permesse, inserite nella logica di funzionamento dell’applicazione dagli stessi sviluppatori di quest’ultima. Altre attività, originariamente non previste dagli autori dell’applicazione, verranno pertanto opportunamente bloccate dal sistema di protezione.

Ad esempio, ai programmi di instant messaging saranno consentite azioni quali l’invio e la ricezione di dati attraverso la Rete, la creazione di file su disco con successiva verifica dell’attendibilità di questi ultimi, l’apertura di file già esistenti. Per tali applicazioni, attività quali l’inserimento di codice all’interno di altri processi, la modifica dei file di sistema e dei rami del registro risulteranno invece vietate.

Un simile approccio consente quindi di limitare le opportunità di conduzione di azioni malevole da parte del codice nocivo, semplicemente rifacendosi alla stessa logica di funzionamento prevista per l’applicazione potenzialmente vulnerabile, logica che, di fatto, non si rivela sufficiente per l’eventuale esecuzione di attività dannose all’interno del sistema informatico sottoposto ad attacco.

Come si può quindi procedere nel caso in cui un file legittimo, sconosciuto al sistema, venga ottenuto tramite una fonte sconosciuta - nel caso in cui, ad esempio, tale file sia stato copiato da un supporto rimovibile, oppure sia stato ricavato mediante l’utilizzo della funzione di trasferimento file di Skype?

Avendo ricevuto precise informazioni riguardo al tentativo di avvio ed esecuzione di un nuovo software, il sistema di protezione si rivolgerà al cloud, il quale, a sua volta, provvederà a segnalare se il file in questione risulta attendibile o meno. Se l’applicazione risulta affidabile, l’avvio della stessa verrà consentito; se l’applicazione risulta invece del tutto sconosciuta al cloud, oppure non attendibile, l’esecuzione di quest’ultima verrà debitamente bloccata. Un simile approccio conferisce al sistema ulteriore flessibilità, senza violare in alcun modo il principio fondamentale che caratterizza l’ambiente trusted e, al contempo, senza diminuire minimamente il livello di sicurezza del sistema.

Le stesse identiche azioni vengono eseguite dal sistema di protezione ogni volta che viene lanciata un’applicazione siglata per mezzo di una firma digitale sconosciuta: il sistema di sicurezza si rivolgerà pertanto alla “nuvola telematica”, ricevendo da essa tutte le informazioni che permetteranno di stabilire se la firma digitale in questione risulta attendibile o meno.

Nella prima parte del presente articolo abbiamo esaminato l’approccio di sicurezza che prevede un’efficace combinazione tra l’elevato livello di protezione garantito dalle soluzioni di tipo Default Deny e una spiccata flessibilità, indispensabile nell’uso quotidiano del computer. Tale approccio si basa, essenzialmente, sul concetto di formazione e successivo mantenimento di un ambiente trusted, fidato e sicuro.

Lo scenario di sicurezza proposto risulta perfettamente applicabile sia alle esigenze degli utenti domestici, sia alle specifiche necessità di imprese ed organizzazioni, indipendentemente dalle dimensioni di queste ultime. Il compito di allestire e mantenere in perfetta efficienza l’ambiente trusted viene eseguito dallo stesso sistema di protezione, le cui azioni si basano sui seguenti elementi:

Il concetto di ambiente “di fiducia” non esclude tuttavia l’impiego delle tecnologie antivirus, il cui utilizzo, nel quadro di un ambiente trusted, permette di allestire un efficace sistema di protezione per ogni computer.

Nessuna teoria, nessun approccio o criterio di sicurezza può ad ogni caso risultare davvero utile e significativo se non riesce a trovare un’adeguata realizzazione pratica. Qui, all’interno del nostro blog, abbiamo riferito in dettaglio riguardo alla messa in pratica del concetto di ambiente trusted da parte di Kaspersky Lab, la società produttrice di soluzioni di sicurezza IT che, per prima, ha implementato l’utilizzo di tale approccio attraverso il prodotto Kaspersky Internet Security 2014.