Questo articolo potrebbe farvi risparmiare circa 300 dollari. È questo il riscatto medio che gli estorsori chiedono di pagare alle vittime per avere accesso ai loro file criptati o ai computer bloccati.

È abbastanza facile essere infettato da un ransomware. Non dovete passare i vostri giorni a cercare porno gratuiti o ad aprire spam. Anche se non state facendo niente di male, siete comunque a rischio. Leggete questo post per capire perché e per sapere cosa potete fare per proteggervi.

1. Che cos’è un ransomware?

Il ransomware è un tipo di programma pericoloso che blocca il vostro computer, il vostro tablet o il vostro smartphone (o cripta i vostri file e poi chiede un riscatto per poterli avere indietro senza problemi). Esistono fondamentalmente due tipi di ransomware.

Il primo tipo è costituito dai cryptor, che criptano i file per renderli inaccessibili. Per decodificare i file si ha bisogno della chiave utilizzata per criptarli (ecco per cosa si paga il riscatto).

L’altro tipo di ransomware è denominato blocker; i blocker bloccano un computer o altri dispositivi, rendendoli inoperabili. I blocker sono migliori dei cryptor; rispetto ai file criptati, le vittime hanno maggiori possibilità di ripristinare l’accesso che è stato bloccato.

2. A quanto ammonta generalmente il riscatto?

Non esiste un riscatto “tipico”. Alcuni programmi ransomware chiedono appena 30 dollari. Alcuni, invece, decine di migliaia di dollari. Le aziende e altre grandi organizzazioni che vengono spesso infettate dallo spear phishing hanno maggiori probabilità di ricevere richieste di riscatto maggiori.

Ad ogni modo, dovreste tenere a mente che pagare il riscatto non vi garantisce di riavere indietro i vostri file in maniera sicura ed affidabile.

3. Posso decodificare i file criptati senza pagare un riscatto?

A volte. La maggior parte dei programmi di ransomware utilizzano forti algoritmi di crittografia: questo significa che senza una chiave di crittografia, potrebbero volerci anni per decodificarli.

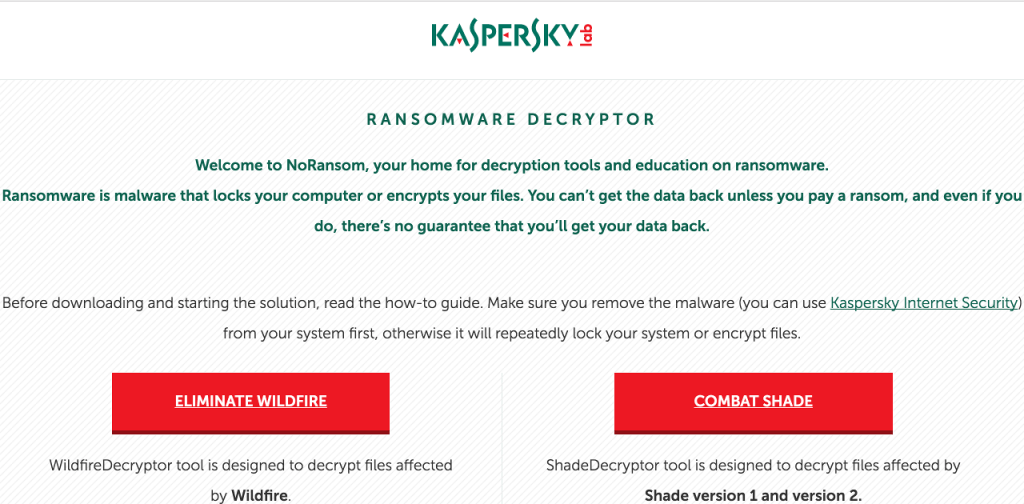

A volte i criminali che si nascondono dietro gli attacchi ransomware commettono errori, consentendo alle forze dell’ordine di attaccare i server che contengono le chiavi di crittografia. Quando questo avviene, i buoni sono in grado di sviluppare un decryptor.

Don’t pay #ransomware. Use this free decryption tool instead: https://t.co/t573dzOwFE pic.twitter.com/5x95mtrxn1

— Eugene Kaspersky (@e_kaspersky) July 26, 2016

4. Come si paga un riscatto?

In genere, il riscatto viene richiesto in moneta criptata, anche chiamata bitcoin. Questa valuta elettronica non può essere contraffatta. La storia delle transazioni è disponibile per tutti, ma il proprietario del portafoglio non può essere facilmente tracciato. Ecco perché i cybercriminali preferiscono i bitcoin: migliorano le probabilità di non essere acciuffati.

Alcuni tipi di ransomware utilizzano portafogli online anonimi o anche pagamenti tramite cellulari. Il metodo più sorprendente che abbiamo visto finora è quello delle carte di iTunes di 50 dollari.

Simplifying blockchain – https://t.co/o6X4YhjHjh #bitcoin #infosec101 #banking pic.twitter.com/HbyUYTyt4J

— Kaspersky (@kaspersky) September 8, 2016

5. Come finiscono i ransomware sul mio computer?

Il vettore più comune è la mail. I ransomware possono presentarsi come allegati utili o importanti (una fattura urgente, un articolo interessante, un’app gratuita). Una volta aperto l’allegato, il vostro PC è infetto.

Ad ogni modo, i ransomware si possono infiltrare nel vostro sistema anche mentre state navigando su Internet. Per controllare il vostro sistema, gli estorsori utilizzano le vulnerabilità del sistema operativo, del browser o delle app. Ecco perché è importantissimo aggiornare sempre il vostro software e il vostro sistema operativo (a proposito, potete delegare questo compito a Kaspersky Internet Security o a Kaspersky Total Security, le cui ultime versioni rendono automatico il processo).

Alcuni programmi ransomware possono auto-propagarsi attraverso le reti locali. Se un Trojan infetta uno strumento o un dispositivo nella rete di casa o in quella aziendale, saranno infettati anche altri endpoint. Ma si tratta di un caso raro.

Ovviamente esistono infezioni più prevedibili. Scaricate un Torrent, installate un plugin… ed ecco fatto.

6. Quali sono i tipi di file più pericolosi?

I file più sospetti (come i file EXE o SCR) si possono eseguire con i Visual Basic script o gli Java Script (estensioni .VBS e .JS). Solitamente sono inclusi in un file ZIP o RAR per nascondere la loro natura pericolosa.

10 tips to protect your files from ransomware https://t.co/o0IpUU9CHb #iteducation pic.twitter.com/I47sPIiWFF

— Kaspersky (@kaspersky) November 30, 2015

Un’altra categoria di file dannosi è quella di MS Office (DOC, DOCX, XLS, XLSX, PPT e così via). Questi potrebbero contenere macro vulnerabili; se vi viene richiesto di abilitare le macro in un documento Word, pensateci due volte prima di farlo.

Diffidate anche dei collegamenti (estensione .LNK). Windows può raffigurarli con qualsiasi icona che, associati a un nome del file apparentemente innocuo, può mettervi nei guai.

Importante: Windows apre file con estensioni conosciute senza chiederlo all’utente e nasconde per default queste estensioni su Windows Explorer. Quindi se notate un file dal nome simile a Important_info.txt potrebbe essere in realtà Important_info.txt.exe, un programma d’installazione di malware. Per maggiore sicurezza, impostate Windows in modo tale che possa mostrarvi le estensioni.

7. Posso evitare le infezioni se sto alla larga da siti web pericolosi o da allegati sospetti?

Sfortunatamente, anche gli utenti più attenti possono essere infettati da ransomware. Ad esempio, è possibile infettare il vostro PC mentre si legge una notizia sul sito web di una grande ed affidabile testata giornalistica.

Ovviamente, il sito web in sé non distribuisce malware a chi visita la pagina (a meno che questo non sia hackerato, ma questa sarebbe un’altra storia). Al contrario, le reti di pubblicità che vengono danneggiate dai cybercriminali fungono da distributori e avere una semplice vulnerabilità sul pc permette di caricare i malware. Ripeto, la chiave di tutto è avere un software e un sistema operativo aggiornati.

8. Ho un Mac, quindi non mi devo preoccupare dei ransomware, giusto?

I Mac possono essere infettati da ransomware (ed è già successo). Ad esempio, il ransomware KeRanger, che si era introdotto nel famoso client Torrent di Trasmissione, ha colpito gli utenti del Mac.

I nostri esperti credono che il numero di programmi ransomware che attaccano i sistemi Apple aumenterà gradualmente. E dal momento che i dispositivi Apple sono abbastanza costosi, gli estorsori potrebbero ritenete i proprietari di un Mac l’obiettivo perfetto per richiedere alte somme di denaro per il riscatto.

Alcuni tipi di ransomware attaccano anche Linux. Nessun sistema è protetto da questa minaccia.

Wait, my Mac can be infected? https://t.co/7Zyb3WCT3s pic.twitter.com/14fXrHytMQ

— Eugene Kaspersky (@e_kaspersky) March 9, 2016

9. Utilizzo il mio cellulare per navigare in rete. Devo preoccuparmi?

Dovreste. Ad esempio, esistono i cryptor e i blocker per i dispositivi Android e questi ultimi sono quelli più diffusi. Installare un antivirus sul vostro smartphone non è una paranoia.

10. Quindi anche gli iPhone sono a rischio?

Finora, non esistono programmi ransomware per iPhone e iPad, a meno che non sia stato effettuato un jailbreak. I malware possono infiltrarsi nei dispositivi privi di restrizioni di sicurezza per iOS e per l’Apple Store.

I ransomware per iPhone potrebbero essere proprio dietro l’angolo e non richiederebbero un sistema con il jailbreak. Potremmo presto avere l’emergenza ransomware anche nell’Internet delle Cose. I cybercriminali potrebbero richiedere alte somme di denaro dopo aver preso il controllo di una TV o di un frigorifero intelligente.

11. Come posso sapere se il mio computer viene infettato da ransomware?

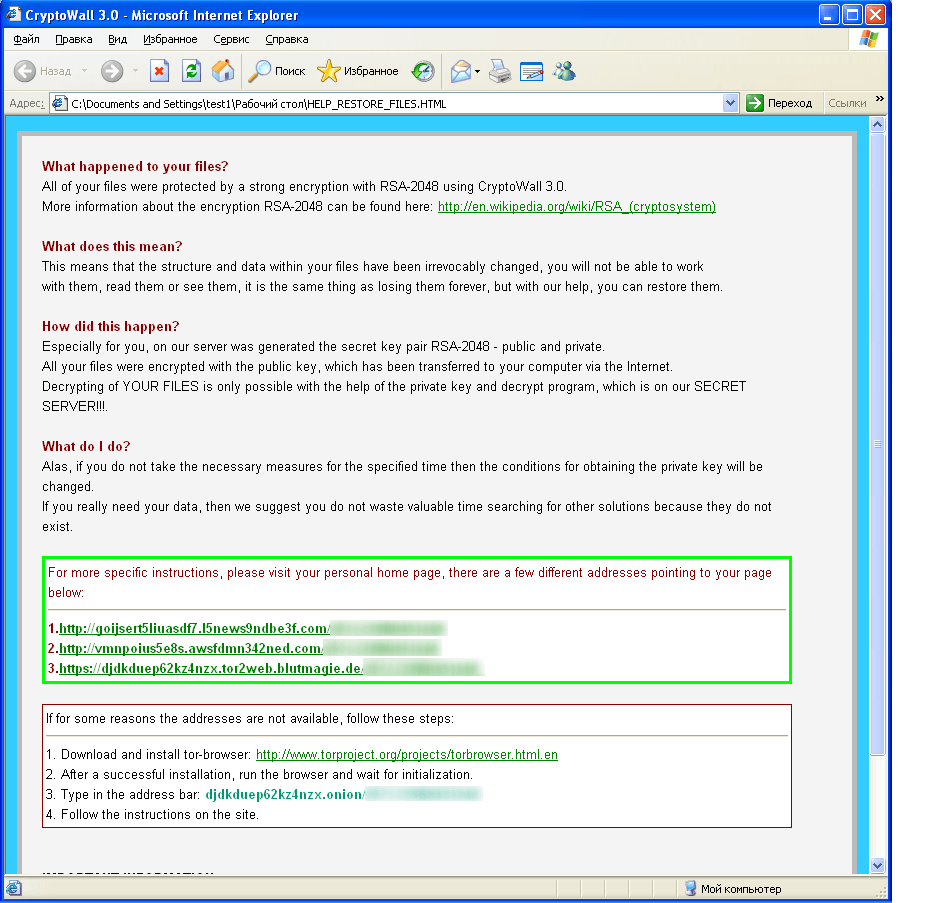

I ransomware non sono discreti. Si paleseranno così:

O così:

O così:

I blocker sono così:

12. Qual è il tipo di ransomware più diffuso?

Ogni giorno si scoprono nuovi tipi di ransomware, quindi è facile dire quale sia il più diffuso. Possiamo enumerare diversi esempi, come Petya, che cripta l’intero hard disk. Esiste anche CryptXXX, ancora potente e che abbiamo bloccato due volte. Ovviamente, c’è anche TeslaCrypt, il ransomware più diffuso nei primi quattro mesi del 2016; sono stati i suoi creatori a pubblicare inaspettatamente una master key.

13. Cosa dovrei fare qualora venissi infettato da un ransomware?

Se il vostro computer è stato bloccato (il sistema operativo non si caricherà) utilizzate Kaspersky WindowsUnlocker, uno strumento gratuito in grado di rimuovere un blocker e di far avviare Windows.

I cryptor sono difficili da bloccare. In primo luogo, dovete sbarazzarvi del malware avviando una scansione antivirus. Se non avete un buon antivirus sul vostro computer, potete scaricare una versione di prova gratuita qui.

Il prossimo passo è riavere indietro i vostri file.

Se avete una copia di sicurezza dei vostri file, potete semplicemente ripristinare i vostri file dal backup. Questa è di gran lunga la scelta migliore.

Se non avete effettuato una copia di sicurezza, potete provare a decifrare i file utilizzando uno strumento speciale chiamato decryptor. Tutti i decryptor gratuiti creati da Kaspersky Lab si possono trovare su Noransom.kaspersky.com.

Anche altre aziende di antivirus hanno sviluppato i decryptor. Una cosa: assicuratevi di scaricare questi programmi da un sito affidabile; in caso contrario correrete il grosso rischio di venire infettati da qualche altro malware.

Qualora voi non riusciate a trovare il giusto decryptor, potete pagare il riscatto o dire addio ai vostri file. Detto questo, non vi consigliamo assolutamente di pagare il riscatto.

14. Perché non pagare semplicemente il riscatto?

Innanzitutto, nulla vi garantisce di riavere indietro i vostri file. Non potete fidarvi degli estorsori. Un esempio di criminali di cui non ci si può fidare è quello dei creatori di Ranscam, un ransomware che non crea alcun fastidio nemmeno con la crittografia ma che elimina semplicemente i vostri file (anche se, ovviamente, promette la decodifica dei file in cambio di denaro).

Secondo la nostra ricerca, il 20% delle vittime di ransomware ha pagato, ma non ha mai avuto indietro i propri file.

In secondo luogo, pagando il riscatto, incoraggiate gli affari dei cybercriminali, aiutandoli a crescere.

15. Ho trovato il decryptor di cui ho bisogno: perché non funziona?

Gli sviluppatori di ransomware reagiscono in maniera molto rapida quando si scopre un nuovo decryptor e rispondono modificando il loro malware e facendo in modo che questo resista al decryptor disponibile. È il gioco Acchiappa la talpa. Sfortunatamente, i decryptor non danno garanzie.

16. Posso fare qualcosa se individuo il processo dell’infezione?

In teoria, se lo prendete in tempo, potete spegnere il PC, rimuovere l’hard disk, inserirlo in un altro computer e utilizzare l’antivirus di quel computer per effettuare una scansione. Ad ogni modo, nella vita reale è difficile, se non impossibile, che un utente possa rilevare un’infezione; i ransomware lavorano in maniera silenziosa fino a quando non si manifestano con l’avviso di riscatto.

17. Sono protetto se effettuo regolarmente un backup dei miei file?

Effettuare un backup dei vostri file è molto utile, senza alcun dubbio, ma non è una garanzia del 100%. Ecco un esempio: impostate il backup automatico ogni tre giorni sul computer del vostro coniuge. Un decryptor si infiltra nel sistema, cripta tutti i documenti, le foto e così via (ma non viene rilevata subito la gravità della situazione). Quindi, quando controllate il pc la settimana successiva, anche tutti i backup sono criptati. I backup sono di fondamentale importanza, ma dovete difendervi ancora di più.

18. Basta l’antivirus per evitare l’infezione?

Sì, nella maggior parte dei casi. Però la soluzione antivirus che utilizzate è importante. Stando ai criteri indipendenti dei rinomati laboratori (che sono gli unici criteri su cui fare affidamento), i prodotti di Kaspersky Lab offrono una protezione migliore rispetto a quella della concorrenza. Ad ogni modo, nessun antivirus è efficace al 100%.

In molti casi, il rilevamento automatico dipende da quanto sia recente un malware. Se le sue firme non sono state aggiunte ai database dell’antivirus, si può rilevare un Trojan attraverso l’analisi comportamentale. Se prova a danneggiare qualcosa, viene immediatamente bloccato.

Il nostro prodotto include un modulo chiamato System Watcher; se questo rileva un tentativo di crittografia dei file, blocca il processo dannoso ed elimina tutte le modifiche. Non disabilitate questo componente.

Allo stesso modo, Kaspersky Total Security rende automatico il processo di backup. Anche se qualcosa dovesse andare male, potete ripristinare tutti gli eventi chiave dalle copie di sicurezza.

19. Posso modificare qualche impostazione per rafforzare le difese?

A. In primo luogo, installate un antivirus. Ma questo ve l’avevamo già detto, no?

B. Potete disattivare l’esecuzione degli script sui browser, dal momento che sono gli strumenti preferiti dei cybercriminali. Leggete il nostro blog per vedere come farlo su Chrome e Firefox.

C. Rendete visibili le estensioni dei file su Windows Explorer.

D. Fate in modo che Notepad sia l’applicazione predefinita per i file VBS e JS. Windows in genere contrassegna gli script dannosi VBS e JS come file di testo che possono indurre gli utenti meno esperti ad aprirli.

E. Valutate l’ipotesi di attivare la Modalità Applicazioni attendibili di Kaspersky Internet Security, limitando così l’installazione di qualsiasi programma che non si trova nella lista consentiti. Non è attivata per default e richiede alcune modifiche, ma si tratta di uno strumento molto utile, specialmente per chi non è molto esperto di PC e potrebbe far accedere qualche malware dannoso nel sistema.

ransomware

ransomware

Consigli

Consigli