Secondo i dati raccolti tramite il Kaspersky Security Network (KSN), nel corso del secondo trimestre del 2013 i prodotti di Kaspersky Lab hanno rilevato e neutralizzato 983.051.408 oggetti nocivi.

Christian Funk

Denis Maslennikov

- Il trimestre in cifre

- Il quadro della situazione

- Le statistiche

Il trimestre in cifre

- Secondo i dati raccolti tramite il Kaspersky Security Network (KSN), nel corso del secondo trimestre del 2013 i prodotti di Kaspersky Lab hanno rilevato e neutralizzato 983.051.408 oggetti nocivi.

- Le soluzioni anti-malware di Kaspersky Lab hanno complessivamente respinto ben 577.159.385 attacchi condotti attraverso siti Internet compromessi dislocati in vari paesi.

- Nell'arco del secondo trimestre del 2013 le nostre soluzioni antivirus hanno bloccato 400.604.327 tentativi di infezione locale sui computer degli utenti facenti parte della rete globale di sicurezza Kaspersky Security Network.

- Sono state da noi complessivamente individuate 29.695 nuove varianti di programmi malware specificamente creati dai virus writer per infettare i dispositivi mobili.

Il quadro della situazione

Cyber-spionaggio e attacchi mirati

NetTraveler

All’inizio dello scorso mese di giugno gli esperti di Kaspersky Lab hanno annunciato la scoperta di un nuovo significativo capitolo nella storia dello spionaggio informatico globale.

Ci riferiamo, nella fattispecie, a NetTraveler, una famiglia di programmi nocivi utilizzati da sofisticati «attori» del malware - operanti a livello di attacchi APT (Advanced Persistent Threat, minacce informatiche di natura avanzata e persistente) - per infettare i computer di oltre 350 «vittime» di alto profilo, dislocate in 40 diversi paesi. Gli attacchi condotti dal gruppo denominato NetTraveler hanno riguardato sia il settore pubblico che quello privato, incluso varie istituzioni governative, ambasciate, l'industria petrolifera e del gas, centri di ricerca, aziende fornitrici di equipaggiamenti militari e numerosi attivisti.

La minaccia IT in questione, attiva nel torbido panorama del malware mondiale sin dall’anno 2004, è stata appositamente progettata dai virus writer allo scopo di realizzare il furto di dati sensibili riguardanti il settore delle esplorazioni spaziali, le nanotecnologie, la produzione di energia, il nucleare, le apparecchiature laser, la medicina e la sfera delle telecomunicazioni.

Gli aggressori sono riusciti nell’intento di infettare i computer-vittima attraverso l’invio di apposite e-mail di spear-phishing recanti in allegato determinati documenti Microsoft Office nocivi, volti a sfruttare due vulnerabilità frequentemente utilizzate nel mondo del cybercrimine (CVE-2012-0158 e CVE-2010-3333). Nonostante Microsoft abbia già da tempo rilasciato le patch atte a chiudere tali vulnerabilità, al momento attuale queste ultime continuano ad essere ampiamente sfruttate dai malintenzionati nella conduzione di attacchi informatici di natura mirata, in ragione della loro particolare efficacia.

Il nostro team di esperti ha rilevato come i dati sensibili sottratti, provenienti dalle macchine infettate da NetTraveler, riguardassero in particolar modo gli elenchi dei file system e i caratteri digitati dagli utenti, nonché vari tipi di file, quali PDF, fogli di calcolo Excel, documenti Word. Inoltre, gli analisti di Kaspersky Lab hanno osservato come il potente attack-toolkit in questione fosse in grado di installare nel sistema sottoposto a contagio informatico un ulteriore temibile programma malware - sotto forma di backdoor «personalizzabile» - per effettuare, in un secondo momento, il furto di informazioni sensibili di altro genere, come i dettagli di configurazione di un’applicazione e/o file CAD.

Parallelamente all’analisi dei dati rilevati sui server C&C (Command and Control Center), i nostri ricercatori si sono avvalsi delle informazioni ricavate attraverso la rete globale di sicurezza Kaspersky Security Network (KSN) per elaborare ulteriori interessanti dati statistici relativi all’infezione informatica qui analizzata. La TOP-10 delle nazioni maggiormente sottoposte agli attacchi IT portati attraverso il dispiegamento del toolkit NetTraveler è così risultata composta dai seguenti paesi (in ordine decrescente): Mongolia, Russia, India, Kazakhstan, Kirghizistan, Cina, Tajikistan, Corea del Sud, Spagna e Germania.

Winnti

Nella prima metà del mese di aprile dell’anno in corso, Kaspersky Lab ha pubblicato un dettagliato resoconto riguardo ad un’estesa e prolungata campagna di cyber-spionaggio condotta da un gruppo di malintenzionati definito con l’appellativo di “Winnti”. Il gruppo Winnti si è reso responsabile, a partire dall’anno 2009, di numerosi assalti informatici eseguiti nei confronti di società dedite allo sviluppo e alla pubblicazione di giochi per computer; esso ha concentrato la propria attività, in particolar modo, sul furto di certificati digitali del tutto legittimi (poi utilizzati dai malintenzionati per firmare il malware utilizzato nel corso degli attacchi) emessi da vari vendor di software, oltre che sul furto della proprietà intellettuale. Nel corso degli anni, il gruppo di cybercriminali in questione si è ugualmente “specializzato” nella sottrazione illecita del codice sorgente relativo a vari progetti di giochi online.

L’insidioso programma trojan utilizzato per la conduzione di tali attacchi è risultato essere una libreria DLL appositamente elaborata per il sistema operativo Windows a 64 bit. Per di più, essa conteneva un drive dannoso provvisto di regolare firma digitale ed agiva in qualità di perfetto Remote Administration Tool (RAT –Strumento di Amministrazione Remota), con la specifica funzione di fornire agli “attaccanti“ in causa la possibilità di controllare il computer-vittima all’insaputa degli utenti di volta in volta presi di mira. Si è trattato, nella circostanza, di una scoperta particolarmente significativa: il Trojan individuato rappresenta, a tutti gli effetti, il primo programma malevolo per ambienti Microsoft Windows a 64 bit provvisto di firma digitale valida.

Gli esperti di Kaspersky Lab hanno naturalmente provveduto ad analizzare in dettaglio la campagna di spionaggio ordita dal gruppo Winnti, rilevando, in tal modo, che erano state infettate dal malware distribuito dal suddetto raggruppamento di cybercriminali oltre 30 società di gaming, dislocate in varie regioni del globo. Nella maggior parte dei casi, sono rimaste vittima di attacchi portati attraverso il programma trojan qui analizzato, software house produttrici di giochi online ubicate nel Sud-Est Asiatico. Sono state tuttavia ugualmente prese di mira dal gruppo Winnti numerose società di gaming aventi sede in Germania, Stati Uniti, Giappone, Cina, Russia, Brasile, Perù e Bielorussia.

Al momento attuale, il gruppo Winnti risulta essere ancora attivo; le indagini condotte dal team di esperti di Kaspersky Lab sono quindi tuttora in corso.

Follow-up di Winnti: alcuni certificati sottratti riutilizzati nel corso di attacchi contro obiettivi tibetani e uiguri

Trascorsa appena una settimana dalla pubblicazione del nostro report su Winnti, il nostro team di ricercatori ha individuato un exploit Flash all’interno di un sito Internet appositamente allestito per supportare la causa dei bambini-profughi tibetani. Il sito web in questione era stato in precedenza violato dai malintenzionati, con il preciso intento di distribuire in Rete programmi backdoor firmati per mezzo di certificati digitali rubati, abitualmente utilizzati dal gruppo Winnti.

Si è trattato, nella circostanza, di un evidente esempio di attacco informatico riconducibile alla tipologia denominata “watering hole”; in effetti, gli aggressori hanno in primo luogo ricercato uno dei siti web preferiti dalle potenziali “vittime”, per poi compromettere quest’ultimo iniettando codice nocivo al suo interno, e fare così in modo che i computer degli abituali frequentatori della suddetta risorsa web venissero infettati dal malware dispiegato. Oltre al sito qui sopra citato, sono stati ugualmente colpiti ulteriori siti web correlati alle cause dei popoli tibetano e uiguro, allo scopo di generare la diffusione del malware denominato "Exploit.SWF.CVE-2013-0634.a".

Malware & hacking: le “storie” di sicurezza IT che hanno maggiormente segnato il secondo trimestre del 2013

Il trojan-banker Carberp

Le gang in questione, neutralizzate dalle forze dell’ordine, sono risultate composte sia dagli utilizzatori, sia (presumibilmente) dagli sviluppatori stessi del programma trojan denominato Carberp, esempio classico di malware impiegato sia per organizzare frodi nel settore del banking online, sia per allestire centinaia di botnet in ogni angolo del globo. Per anni, gli autori del trojan in causa hanno attivamente venduto la loro “creatura” tramite certi forum underground, spesso eseguendo ordini “personalizzati”. Ci pare inoltre doveroso ricordare che il trojan-banker Carberp, particolarmente diffuso in Russia - il cui principio operativo ricalca da vicino quello del famigerato trojan ZeuS - è stato inoltre “arricchito” di una specifica versione per dispositivi mobili. Trojan-Spy.AndroidOS.Citmo – tale è la denominazione assegnata dai nostri esperti alla versione mobile di Carberp – è un malware preposto ad intercettare i codici segreti mTAN distribuiti dagli istituti bancari, ed utilizzati dagli utenti del banking online nel processo di perfezionamento delle transazioni bancarie effettuate tramite Internet; i codici mTAN illegalmente carpiti vengono poi trasmessi ai malintenzionati di turno via SMS.

Nel mese di giugno 2013, è stato reso di pubblico dominio un archivio di notevoli dimensioni (2 GB), contenente il codice sorgente di Carberp. In relazione a ciò, i nostri esperti hanno osservato come, negli ultimi tempi, il numero degli attacchi informatici condotti mediante l’utilizzo delle più disparate varianti del trojan Carberp stia progressivamente diminuendo; ad ogni caso, purtroppo, la “storia” di sicurezza IT qui analizzata pare ben lungi dall’esaurirsi. In effetti, così come è avvenuto nei casi precedenti in cui è stato fatto “trapelare” – e conseguentemente reso pubblico – il codice sorgente di programmi malware particolarmente popolari presso le folte schiere dei malintenzionati della Rete, è perfettamente lecito presumere che cyber-gang rivali possano riciclare in tempi brevi parti di esso, al fine di migliorare le proprie “creazioni” ed espandere, in tal modo, la propria “quota di mercato”. Non è inoltre da escludere che i cybercriminali in questione provvedano a creare le loro proprie varianti di Carberp, così come è successo nel 2011, anno in cui è stato “trafugato” e pubblicato il codice sorgente di ZeuS.

Bitcoin, cose da pazzi…

Nello scorso mese di aprile, il team di analisti e ricercatori operante presso Kaspersky Lab (GReAT - Global Research and Analysis Team) ha scoperto l’esistenza di una particolare campagna nell’ambito della quale i cybercriminali si avvalevano di Skype per distribuire malware preposto all’attività di generazione di bitcoin, tradizionalmente definita con il nome di "mining", termine che richiama il processo di estrazione dell’oro in miniera. Nella circostanza, i malfattori hanno fatto ricorso a metodi di ingegneria sociale quale vettore iniziale per convogliare la suddetta minaccia informatica sui computer-vittima, con il preciso intento di realizzare la successiva installazione - su questi ultimi - di numerosi ulteriori programmi nocivi. Attraverso tale campagna i malfattori sono riusciti ad ottenere, illecitamente, una frequenza di click pari ad oltre 2.000 click per ogni ora. I bitcoin generati sfruttando le macchine compromesse dal malware venivano poi indirizzati verso l’account di proprietà del cybercriminale che si nascondeva dietro la riprovevole truffa ordita ai danni degli utenti.

Un mese dopo, il nostro team di esperti di sicurezza IT ha individuato una vasta campagna di phishing condotta contro Bitcoin da parte di criminali informatici brasiliani. Nella circostanza, i malintenzionati avevano provveduto a violare alcuni siti Internet del tutto legittimi, inserendo iFrame maligni all’interno di pagine web compromesse; la specifica funzione svolta da questi ultimi era quella di lanciare un applet Java nocivo, il quale, a sua volta, avrebbe reindirizzato gli utenti verso un sito web MtGox fasullo, mediante l’utilizzo di file PAC malevoli. MtGox è la nota piattaforma di trading giapponese utilizzata - al momento attuale - per condurre oltre l’80% delle transazioni finanziarie effettuate tramite il sistema Bitcoin. L’evidente scopo di tale campagna di phishing consisteva nel carpire le credenziali di login degli utenti-vittima, per poi realizzare il furto di ingenti quantità di bitcoin, l’ambita moneta virtuale.

Sicurezza web e fughe di dati

Analizzeremo, qui di seguito, alcuni episodi di trafugamento di dati avvenuti di recente.

Verso la fine dello scorso mese di maggio, Drupal – la nota piattaforma open source specializzata in servizi di content management - ha notificato ai propri utenti che ignoti hacker erano riusciti ad ottenere l’accesso ad username, indirizzi e-mail e hash delle password. Nella circostanza, gli sviluppatori dei sistemi di gestione contenuti hanno prontamente reagito, resettando per precauzione tutte le password in uso. Fortunatamente, le password degli utenti risultavano per la maggior parte custodite sotto forma di hash; oltre a ciò, era stato opportunamente implementato un apposito “salt” crittografico, ovvero quella stringa di caratteri (bit) casuali che viene di solito aggiunta alla password iniziale prima dell’esecuzione delle procedure di hashing. L’intrusione degli hacker è stata scoperta nel corso di un ordinario controllo di sicurezza IT; è stato appurato che, nella circostanza, i malintenzionati si erano avvalsi di un exploit preposto a colpire un software di terze parti – vulnerabile – installato all’interno del portale web in questione. Secondo quanto dichiarato da Drupal, nell’occasione non sono stati violati o carpiti dati sensibili relativi a carte di credito.

Lo scorso 19 giugno, il web browser Operarilasciava ai propri utenti alcuni aggiornamenti del noto programma di navigazione; tali update si sono di fatto rivelati nocivi, a seguito di un attacco informatico mirato condotto nei confronti delle infrastrutture del network interno facente capo alla software house in questione. Nella circostanza, gli hacker riuscivano ugualmente a sottrarre un certificato digitale (peraltro già obsoleto) in precedenza utilizzato da Opera per firmare il proprio codice. Nonostante tale certificato risultasse quindi già scaduto al momento dell’effettuazione dell’attacco hacker sopra descritto, si sarebbero comunque potute generare serie infezioni informatiche sui computer degli utenti, in quanto non tutte le versioni di Windows hanno la facoltà di gestire in maniera esauriente le procedure di controllo dei certificati digitali. Malgrado il lasso di tempo estremamente limitato in cui il payload nocivo è risultato essere attivo, potrebbero aver comunque ricevuto l’update dannoso varie migliaia di utenti del web browser Opera. Le soluzioni anti-malware di Kaspersky Lab rilevano il programma trojan utilizzato dai cybercriminali nel corso di questo attacco, provvisto di apposite funzionalità di keylogging e furto dati, come Trojan-PSW.Win32.Tepfer.msdu.

Speciale botnet

Attacco botnet globale nei confronti delle installazioni WordPress

All’inizio dello scorso mese di aprile GatorHost ha diffuso informazioni relativamente ad una particolare botnet composta da oltre 90.000 indirizzi IP unici, utilizzata dai cybercriminali per lanciare un violento attacco “brute force” globale nei confronti delle infrastrutture di WordPress, la nota piattaforma CMS (Content Management System), ampiamente utilizzata dagli utenti della Rete di ogni angolo del globo per le ordinarie operazioni di "personal publishing" sul web. Si presume che il principale obiettivo dell’attacco informatico in causa sia stato, a tutti gli effetti, quello di piazzare una temibile backdoor sui server di WordPress, al fine di asservire questi ultimi ai “voleri” della botnet sopra menzionata. In alcuni casi, i malintenzionati sono di fatto riusciti ad “iniettare” con successo all’interno dei suddetti server il famigerato kit di exploit denominato BlackHole.

Ottenere l’accesso ai server di WordPress ed abusare degli stessi può ovviamente rappresentare un motivo di particolare “merito” e vanto per i criminali informatici, in ragione di una larghezza di banda superiore e di prestazioni indiscutibilmente migliori rispetto alla maggior parte dei computer desktop. Di non minore importanza, poi, agli occhi dei malintenzionati, la “ghiotta” opportunità di poter diffondere ulteriormente il malware distribuito nel corso dell’attacco, attraverso blog ben affermati in Rete, frequentati quotidianamente da un consistente numero di lettori.

Una botnet IRC colpisce una vulnerabilità in Plesk priva di patch

Trascorsi appena due mesi dall’attacco informatico portato da un’estesa rete-zombie nei confronti delle infrastrutture di WordPress, i ricercatori hanno individuato l’esistenza di una botnet IRC volta a sfruttare una determinata vulnerabilità rilevata in Plesk, pannello di controllo hosting largamente diffuso. L’utilizzo di tale vulnerabilità (CVE-2012-1823) da parte dei malintenzionati generava l'esecuzione di codice remoto con privilegi di utente Apache configurato. La falla di sicurezza in questione è stata individuata sia in Plesk 9.5.4 che nelle precedenti versioni del noto pannello di controllo. Secondo Ars Technica, sono risultate sottoposte a rischio di contagio informatico oltre 360.000 installazioni.

La botnet IRC in questione infettava i server web vulnerabili avvalendosi di una backdoor preposta a stabilire la connessione di questi ultimi con il server di comando e controllo gestito dai cybercriminali. E’ di particolare interesse rilevare come lo stesso server C&C ospitasse al suo interno la vulnerabilità Plesk. I ricercatori hanno così utilizzato la vulnerabilità individuata nel server malevolo per monitorare l’attività della botnet; è stato in tal modo scoperto che circa 900 server web infetti stavano effettuando tentativi di connessione con il server di comando, rivelatosi a sua volta pienamente vulnerabile. Al fine di rimuovere l’infezione informatica presente nei server-zombie e smantellare così la nuova botnet allestita dai malintenzionati è stato elaborato un apposito tool.

Malware mobile ancora in sensibile aumento

Un costante aumento in termini di quantità, qualità e varietà

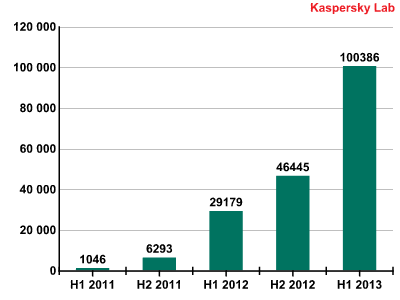

Numero di sample di malware mobile presenti nella nostra “collezione”

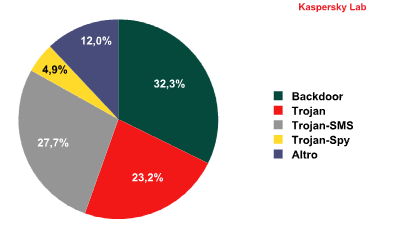

Mentre nell’ambito degli attacchi informatici - compiuti attraverso il dispiegamento di programmi maligni per dispositivi mobili - la categoria di malware più diffusa in assoluto continua ad essere rappresentata dai famigerati Trojan-SMS (responsabili dell’invio, non autorizzato da parte dell’utente, di messaggi SMS verso costosi numeri a pagamento), il grafico che riassume le quote percentuali attribuibili alle varie tipologie di malware mobile, presenti nel nostro database di sample, evidenzia un quadro sostanzialmente diverso.

La prima posizione della speciale graduatoria da noi stilata risulta difatti occupata dai programmi Backdoor, con una quota pari 32,3% del numero complessivo di malware mobili attualmente in circolazione. Sugli altri due gradini del “podio” virtuale si collocano, rispettivamente, i Trojan (23,2%) ed i Trojan-SMS. Alla quarta piazza del rating troviamo poi la categoria che raccoglie i Trojan-Spy, con un indice pari al 4,9%. In termini di funzionalità e di flessibilità, le caratteristiche che al giorno d’oggi presentano i malware mobili coincidono, in sostanza, con quelle possedute dal malware “tradizionale”, sviluppato per i PC. Analizzando gli attuali sample di malware mobile, è difatti possibile rilevare come anch’essi facciano uso di sofisticate tecnologie di offuscamento, nel tentativo di eludere l’analisi condotta dagli antivirus; inoltre, i malware mobili di ultima generazione risultano spesso provvisti di molteplici payload nocivi, per far sì che l’infezione da essi generata persista il più a lungo possibile nel dispositivo-vittima, per carpire informazioni e dati aggiuntivi, oppure eseguire il download e l’installazione di ulteriori programmi malevoli sugli smartphone e sui tablet presi di mira.

Obad, il Trojan per dispositivi Android più sofisticato di sempre

Nel secondo trimestre del 2013, gli esperti di Kaspersky Lab hanno rilevato l’esistenza di quello che può essere presumibilmente definito il programma Trojan per dispositivi Android più sofisticato sinora individuato nel vasto panorama del malware mobile. Il software nocivo in questione - rilevato dai nostri prodotti come Backdoor.AndroidOS.Obad.a - è difatti in grado di inviare messaggi SMS verso numeri premium, scaricare ed installare ulteriori programmi maligni sul dispositivo da esso infettato e/o trasmetterli via Bluetooth; al tempo stesso, Obad ha la capacità di eseguire da remoto comandi provenienti da una console.

I virus writer resisi responsabili della creazione di Backdoor.AndroidOS.Obad.a hanno in sostanza individuato una falla nel popolare programma DEX2JAR, tipicamente utilizzato dagli analisti per convertire i file APK (Android Package) nel più conveniente formato JAR (Java Archive), con il quale risulta poi decisamente più agevole lavorare nel corso del processo di effettuazione delle analisi. La vulnerabilità scoperta dai cybercriminali impedisce, di fatto, la conversione del bytecode Dalvik in bytecode Java, rendendo in tal modo più difficile e complessa l’esecuzione dell’analisi statica sul Trojan.

I cybercriminali hanno ugualmente scoperto un errore all’interno del sistema operativo Android, relativo all’analisi sintattica (parsing) del file AndroidManifest.xml, presente in ogni applicazione Android ed utilizzato per descrivere la struttura dell’applicazione, definirne i parametri di lancio, etc. Gli autori di malware hanno così modificato AndroidManifest.xml in maniera tale da farlo risultare non conforme allo standard definito da Google; tuttavia, proprio in ragione della suddetta vulnerabilità, il file in questione viene correttamente analizzato dal punto di vista sintattico sullo smartphone. Ciò complica considerevolmente l’esecuzione dell’analisi dinamica sul Trojan.

Gli autori del malware mobile Backdoor.AndroidOS.Obad.a hanno inoltre sfruttato un’ulteriore falla nell’OS Android - in precedenza sconosciuta - la quale consente ad un programma nocivo di poter acquisire i privilegi avanzati di Amministratore del Dispositivo, senza poi figurare nell'elenco delle applicazioni che effettivamente godono di tali privilegi. In pratica, ciò rende impossibile rimuovere il malware in causa dal dispositivo mobile sottoposto a contagio informatico.

Complessivamente, il software malevolo qui analizzato sfrutta ben tre vulnerabilità finora sconosciute. Nel segmento del malware mobile non avevamo sinora incontrato nulla di simile.

I privilegi avanzati di Amministratore del Dispositivo possono essere utilizzati dal Trojan per bloccare brevemente lo schermo del dispositivo mobile (per non più di 10 secondi). Ciò accade, di solito, dopo che il dispositivo ha stabilito una connessione con una rete Wi-Fi gratuita, o dopo l’attivazione del Bluetooth; una volta realizzata la connessione, il malware Obad è in grado di inviare copie di se stesso – così come di altre applicazioni dannose – ad altri dispositivi situati nelle vicinanze. E’ possibile che Backdoor.AndroidOS.Obad.a faccia tutto questo nel tentativo di evitare che l’utente mobile possa in qualche modo accorgersi dell’esecuzione di attività malevole sul proprio smartphone.

Per trasmettere al server C&C le informazioni relative al dispositivo mobile infettato, così come al “lavoro” eseguito, Backdoor.AndroidOS.Obad.a utilizza la connessione Internet attiva sul momento. Se nessuna connessione risulta disponibile, il Trojan effettua una ricerca delle reti Wi-Fi - presenti nei paraggi - che non richiedono alcuna autenticazione e si collega quindi con uno dei network individuati.

Dopo il primo avvio, l’applicazione maligna provvede quindi a raccogliere tutta una serie di informazioni sullo smartphone contagiato dal malware, ovvero l’indirizzo MAC del dispositivo Bluetooth, il nome dell’operatore, il numero di telefono e l’IMEI, il saldo presente nell’account dell’utente-vittima, l’ora locale, ed infine se sono stati ottenuti i privilegi di Amministratore del Dispositivo oppure i privilegi di superutente (root). Tutte le informazioni sopra citate vengono trasmesse al server di comando e controllo. Inoltre, il malware in questione fornisce al server di comando gli elenchi aggiornati dei numeri premium e dei prefissi da utilizzare per l’invio dei messaggi SMS, una lista di attività ed un elenco dei server di comando e controllo (C&C ). Durante la prima sessione di connessione il Trojan provvede ad inviare al server di comando sia un elenco di numeri - sia un elenco di C&C - totalmente vuoti; nel corso di tale sessione Obad potrà così ricevere un elenco aggiornato dei numeri premium, così come una nuova lista degli indirizzi relativi ai server C&C.

I cybercriminali possono ugualmente controllare il Trojan da essi dispiegato mediante l’utilizzo di messaggi di testo: il Trojan può in effetti ricevere dal server malevolo stringhe chiave preposte a definire determinate azioni da eseguire (key_con, key_url, key_die). Obad ricercherà così tali stringhe chiave nei messaggi di testo in entrata. Di fatto, ogni messaggio in arrivo viene controllato per verificare la presenza, all’interno di esso, di una qualsiasi delle stringhe chiave sopra citate. Nel caso in cui venga identificata una delle chiavi in causa, il Trojan eseguirà l'azione corrispondente: key_con – connessione immediata al server; key_die – rimozione delle attività dal database; key_url – passaggio ad un server C&C diverso (nella circostanza, il testo dovrebbe includere il nuovo indirizzo del server di comando e controllo). Questo permette ai cybercriminali di creare un nuovo server C&C e di inviare tramite SMS il relativo indirizzo con una chiave key_url; una volta compiuta tale operazione, tutti i dispositivi mobili infettati si connetteranno con il nuovo server malevolo.

Il Trojan, quindi, riceve i comandi impartiti dal server C&C e provvede ad inserirli immediatamente in un apposito database. Ogni record del database contiene il numero sequenziale dell’istruzione, l’orario di esecuzione specificato dal server ed i relativi parametri. Forniamo, qui di seguito, l’elenco delle azioni che possono essere eseguite dal Trojan una volta ricevuti i relativi comandi:

- Inviare un messaggio di testo. I parametri includono il numero di destinazione ed il testo che deve essere inviato. Le risposte vengono eliminate.

- Ping.

- Ottenere il saldo dell’account telefonico via USSD.

- Operare come un proxy server.

- Connettersi all’indirizzo specificato.

- Scaricare ed installare un file proveniente dal server.

- Inviare al server un elenco delle applicazioni installate nel dispositivo.

- Inviare informazioni relative ad un’applicazione specificata dal server di comando.

- Inviare al server i dati relativi ai contatti dell’utente.

- Remote Shell. Eseguire i comandi specificati dal cybercriminale tramite console.

- Inviare un file a tutti i dispositivi Bluetooth individuati.

FakeDefender: il Ransomware per Android

Nello scorso mese di giugno si è sparsa la voce che il ransomware aveva raggiunto anche il segmento dei dispositivi mobili; si trattava, più precisamente, di una sorta di crossover tra un antivirus fasullo ed un ransomware. L’app associata è denominata “Free Calls Update”. Una volta installata e lanciata sullo smartphone, tale applicazione malevola cerca di ottenere i diritti di amministratore del dispositivo, in maniera tale da poter essere poi in grado di modificare a proprio piacimento le impostazioni presenti sull’apparecchio e, oltretutto, abilitare/disabilitare la connessione WiFi e la connessione Internet 3G. Il relativo file di installazione viene eliminato non appena il processo di installazione stesso risulta terminato ed eseguito con successo; tutto questo, nell’evidente tentativo, da parte dei malintenzionati, di ostacolare l’attività del reale programma anti-malware eventualmente installato nel sistema sottoposto a contagio informatico. Di per se stessa, l’applicazione malevola in questione altro non è se non un falso antivirus, il quale, come al solito, finge di eseguire l’abituale scansione in cerca di malware, per poi mostrare l’avvenuto “rilevamento”, sul dispositivo mobile preso di mira, di un cospicuo numero di minacce IT, in realtà del tutto inesistenti. In tal modo, il software malevolo cerca di indurre l’utente-vittima a procedere all’acquisto di un’apposita “licenza” per poter usufruire della “versione completa” del “prezioso software antivirus”; si tratta, in sostanza, dell’identico procedimento abitualmente messo in atto da tali programmi maligni nei confronti degli utenti PC.

Durante la navigazione, l’applicazione mostra una finestra di pop-up, tramite la quale si cerca di intimorire l’utente, avvisandolo riguardo al fatto che un non ben precisato malware sta tentando di realizzare il furto di contenuti pornografici dal telefono in uso; tale finestra si dimostra persistente e, in pratica, blocca gradualmente il funzionamento dell’intero dispositivo mobile. In effetti, FakeDefender non consente di eliminare l’app malevola in causa, né di poter lanciare altre applicazioni, qualora siano stati precedentemente acquisiti dal malware i diritti di amministratore del dispositivo.

Le statistiche

Le minacce in Internet

Oggetti infetti rilevati in Internet

The Top 20 detectable Le minacce in Internet

| Rank | Denominazione * | % sul totale complessivo degli attacchi** |

| 1 | Malicious URL | 91.52% |

| 2 | Trojan.Script.Generic | 3.61% |

| 3 | Trojan.Script.Iframer | 0.80% |

| 4 | AdWare.Win32.MegaSearch.am | 0.54% |

| 5 | Exploit.Script.Blocker | 0.41% |

| 6 | Trojan-Downloader.Script.Generic | 0.27% |

| 7 | Exploit.Java.Generic | 0.16% |

| 8 | Trojan.Win32.Generic | 0.16% |

| 9 | Exploit.Script.Blocker.u | 0.12% |

| 10 | AdWare.Win32.Agent.aece | 0.11% |

| 11 | Trojan-Downloader.JS.JScript.cb | 0.11% |

| 12 | Trojan.JS.FBook.q | 0.10% |

| 13 | Trojan-Downloader.Win32.Generic | 0.09% |

| 14 | Exploit.Script.Generic | 0.08% |

| 15 | Trojan-Downloader.HTML.Iframe.ahs | 0.05% |

| 16 | Packed.Multi.MultiPacked.gen | 0.05% |

| 17 | Trojan-Clicker.HTML.Iframe.bk | 0.05% |

| 18 | Trojan.JS.Iframe.aeq | 0.04% |

| 19 | Trojan.JS.Redirector.xb | 0.04% |

| 20 | Exploit.Win32.CVE-2011-3402.a | 0.04% |

**Quota percentuale sul totale complessivo degli attacchi web rilevati sui computer di utenti unici.

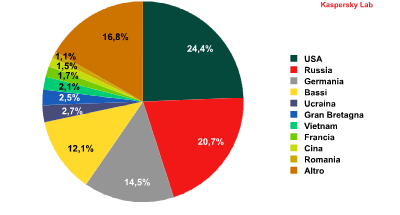

Paesi nelle cui risorse web si celano maggiormente i programmi malware

Distribuzione geografica delle risorse web contenenti programmi maligni (ripartizione per paesi) - Situazione relativa al secondo trimestre del 2013

Sottolineiamo come le quote relative a tutti i paesi presenti nella TOP-10 analizzata in questo capitolo del report trimestrale dedicato all’evoluzione del malware evidenzino solo lievi variazioni rispetto all'analogo rating stilato per il primo trimestre dell'anno in corso. La leadership della speciale graduatoria che fornisce il quadro esatto della ripartizione geografica degli hosting maligni presenti sul territorio dei vari paesi del globo è andata nuovamente ad appannaggio degli Stati Uniti (24,4%), mentre la Russia (20,7%) continua ad occupare il secondo gradino del “podio” virtuale. Osserviamo inoltre come l'Irlanda non faccia più parte della TOP-10 in questione. Per contro, all'interno della graduatoria relativa al secondo trimestre dell'anno compare il Vietnam; il paese del Sud-est asiatico, con una quota pari a 2,1 punti percentuali, si è insediato alla settima piazza del rating qui analizzato.

Paesi i cui utenti sono risultati sottoposti ai maggiori rischi di infezioni informatiche diffuse attraverso Internet

| Rank | Paese | % |

| 1 | Armenia | 53.92% |

| 2 | Federazione Russa | 52.93% |

| 3 | Kazakhstan | 52.82% |

| 4 | Tagikistan | 52.52% |

| 5 | Azerbaijan | 52.38% |

| 6 | Vietnam | 47.01% |

| 7 | Moldavia | 44.80% |

| 8 | Bielorussia | 44.68% |

| 9 | Ukraina | 43.89% |

| 10 | Kirghizistan | 42.28% |

| 11 | Georgia | 39.83% |

| 12 | Uzbekistan | 39.04% |

| 13 | Sri Lanka | 36.33% |

| 14 | Grecia | 35.75% |

| 15 | India | 35.47% |

| 16 | Thailandia | 34.97% |

| 17 | Austria | 34.85% |

| 18 | Turkey | 34.74% |

| 19 | Libia | 34.40% |

| 20 | Algeria | 34.10% |

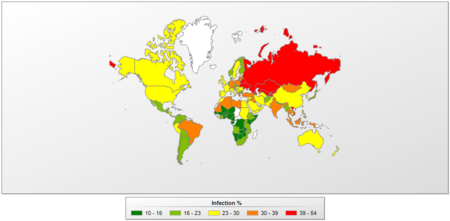

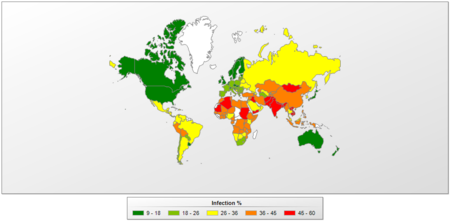

- Rileviamo, innanzitutto, come nel secondo trimestre del 2013 nessun paese sia entrato a far parte del Gruppo a massimo rischio, che comprende quelle nazioni in cui oltre il 60% degli utenti della Rete - almeno una volta - si è imbattuto negli insidiosi malware circolanti in Internet.

- Gruppo ad alto rischio. Tale gruppo - contraddistinto da quote che vanno dal 41% al 60% - risulta composto dai primi 10 paesi presenti nella TOP-20 (3 paesi in meno rispetto all'analoga graduatoria relativa al trimestre precedente). Di esso fanno parte il Vietnam e tutta una serie di paesi ubicati nello spazio geografico post-Unione Sovietica, quali Armenia (53,9%), Russia (52,9%), Kazakhstan (52,8%), Moldavia (44,8%), Bielorussia (44,7%) e Ukraina (43,9%).

- Gruppo a rischio. Esso è relativo agli indici percentuali che spaziano nel range 21% - 40%. Complessivamente, sono entrati a far parte di questo terzo gruppo ben 82 paesi, tra cui Italia (29,2%), Germania (33,7%), Francia (28,5%), Sudan (28,2%), Spagna (28,4%), Qatar (28,2%), Stati Uniti (28,6%), Irlanda (27%), Gran Bretagna (28,3%), Emirati Arabi Uniti (25,6%) e Paesi Bassi (21,9%).

- Gruppo dei paesi nei quali la navigazione in Internet risulta più sicura. Per ciò che riguarda il secondo trimestre del 2013, figurano in tale gruppo 52 paesi, i quali presentano quote comprese nella forchetta 9-21%. Gli indici percentuali più bassi in assoluto (quote inferiori al 20%), relativamente al numero di utenti sottoposti ad attacchi informatici attraverso il web, sono stati registrati per i paesi africani, nazioni caratterizzate - come è noto - da un debole sviluppo delle infrastrutture Internet. Rappresentano quindi un’eccezione, nell’ambito della categoria relativa ai paesi nei quali il surfing in Rete risulta più sicuro, la Danimarca (18,6%) ed il Giappone (18,1%).

Quadro globale dei paesi i cui utenti sono risultati sottoposti al rischio di infezioni informatiche attraverso Internet - Situazione relativa al 2° trimestre del 2013

In media, nel corso del trimestre qui preso in esame, il 35,2% del numero complessivo di computer facenti parte del Kaspersky Security Network ha subito almeno un attacco informatico durante la quotidiana navigazione in Internet da parte degli utenti della Rete. Sottolineiamo infine come, rispetto al primo trimestre del 2013, la quota percentuale media di computer sottoposti ad attacchi durante l'esplorazione del web - e, di conseguenza, esposti al rischio di pericolose infezioni informatiche - abbia fatto complessivamente registrare un decremento pari al 3,9%.

Minacce informatiche locali

Oggetti maligni rilevati nei computer degli utenti

Oggetti maligni rilevati nei computer degli utenti: TOP-20

| Rank | Denominazione | % di utenti unici sottoposti ad attacco* |

| 1 | DangerousObject.Multi.Generic | 34.47% |

| 2 | Trojan.Win32.Generic | 28.69% |

| 3 | Trojan.Win32.AutoRun.gen | 21.18% |

| 4 | Virus.Win32.Sality.gen | 13.19% |

| 5 | Exploit.Win32.CVE-2010-2568.gen | 10.97% |

| 6 | AdWare.Win32.Bromngr.i | 8.89% |

| 7 | Trojan.Win32.Starter.lgb | 8.03% |

| 8 | Worm.Win32.Debris.a | 6.53% |

| 9 | Virus.Win32.Generic | 5.30% |

| 10 | Trojan.Script.Generic | 5.11% |

| 11 | Virus.Win32.Nimnul.a | 5.10% |

| 12 | Net-Worm.Win32.Kido.ih | 5.07% |

| 13 | HiddenObject.Multi.Generic | 4.79% |

| 14 | Net-Worm.Win32.Kido.ir | 4.27% |

| 15 | Exploit.Java.CVE-2012-1723.gen | 3.91% |

| 16 | AdWare.Win32.Yotoon.e | 3.62% |

| 17 | AdWare.JS.Yontoo.a | 3.61% |

| 18 | DangerousPattern.Multi.Generic | 3.60% |

| 19 | Trojan.Win32.Starter.lfh | 3.52% |

| 20 | Trojan.WinLNK.Runner.ea | 3.50% |

Paesi nei quali i computer degli utenti sono risultati sottoposti al rischio più elevato di infezioni informatiche locali

| Rank | Paese | % |

| 1 | Vietnam | 59.88% |

| 2 | Bangladesh | 58.66% |

| 3 | Nepal | 54.20% |

| 4 | Mongolia | 53.54% |

| 5 | Afghanistan | 51.79% |

| 6 | Sudan | 51.58% |

| 7 | Algeria | 50.49% |

| 8 | India | 49.46% |

| 9 | Pakistan | 49.45% |

| 10 | Cambogia | 48.82% |

| 11 | Repubblica Popolare Democratica del Laos | 48.60% |

| 12 | Maldive | 47.70% |

| 13 | Djibouti | 47.07% |

| 14 | Iraq | 46.91% |

| 15 | Mauritania | 45.71% |

| 16 | Yemen | 45.23% |

| 17 | Indonesia | 44.52% |

| 18 | Egitto | 44.42% |

| 19 | Marocco | 43.98% |

| 20 | Tunisia | 43.95% |

- Massimo livello di rischio di infezione informatica (indice superiore al 60%). Fortunatamente, per ciò che riguarda il secondo trimestre del 2013, nessun paese figura in tale gruppo.

- Elevato livello di rischio di infezione informatica: di questo secondo raggruppamento, la cui forbice percentuale spazia dal 41 al 60%, fanno parte ben 34 paesi, tra cui Vietnam (59,9%), Bangladesh (58,7%), Nepal (54,2%), India (49,5%) e Iran (42,6%).

- Medio livello di rischio di infezione informatica (21-40%): il terzo gruppo annovera invece 77 nazioni, tra cui Libano (40%), Cina (36,7%), Qatar (34,1%), Russia (30,5%), Ukraina (30,1%), Spagna (23,9%), Italia (21,2%), Cipro (21,6%).

- Minimo livello di rischio di infezione informatica. Nel secondo trimestre dell’anno in corso sono entrati a far parte di tale gruppo (quota di utenti unici pari o inferiore al 21%) 33 nazioni, tra cui Francia (19,6%), Belgio (17,5%), Stati Uniti (17,9%), Gran Bretagna (17,5%), Australia (17,5%), Germania (18,5%), Estonia (15,2%), Paesi Bassi (14,6%), Svezia (12,1%), Danimarca (9,7%) e Giappone (9,1%).

Quadro mondiale relativo al rischio del prodursi di infezioni informatiche “locali” sui computer degli utenti ubicati nei vari paesi. Situazione relativa al secondo trimestre del 2013

La TOP-10 qui sotto inserita si riferisce a quei paesi che vantano in assoluto le quote percentuali più basse in termini di rischio di contagio dei computer degli utenti da parte di infezioni informatiche locali:

| Rank | Paese | % |

| 1 | Giappone | 9.01% |

| 2 | Danimarca | 9.72% |

| 3 | Finlandia | 11.83% |

| 4 | Svezia | 12.10% |

| 5 | Repubblica Ceca | 12.78% |

| 6 | Martinica | 13.94% |

| 7 | Norvegia | 14.22% |

| 8 | Irlanda | 14.47% |

| 9 | Paesi Bassi | 14.55% |

| 10 | Slovenia | 14.70% |

Rispetto a quanto rilevato riguardo al primo trimestre del 2013, sono entrati a far parte della TOP-10 qui sopra riportata due nuovi paesi, ovvero Martinica e Slovenia; le “new entry” hanno comportato l’esclusione da tale classifica di Svizzera e Nuova Zelanda.