[Aggiornamento: 28 giugno, ore 17:00]

Ieri è scoppiata un’epidemia di ransomware a livello mondiale e sembra sia grande tanto quanto quella di WannaCry, scoppiata non molto tempo fa.

Esistono diversi report secondo cui sono state colpite aziende abbastanza grandi di diversi paesi e la portata dell’epidemia rischia di aumentare ancora di più.

Alcuni ricercatori hanno consigliato che il nuovo ransomware possa essere WannaCry (non lo è) oppure una variante del ransomware Petya (sia esso Petya.A, Petya.D o PetrWrap). Gli esperti di Kaspersky Lab sono arrivati alla conclusione che questo nuovo malware sia abbastanza diverso da tutte le precedenti versioni conosciute di Petya ed ecco perché lo stiamo trattando come una famiglia di malware diversa. L’abbiamo chiamato ExPetr (o NotPetya – non ufficiale).

Sembra essere un attacco complesso che coinvolge diversi vettori d’attacco. Possiamo confermare che è stato utilizzato un exploit EternalBlue modificato per la diffusione nelle reti aziendali. Qui troverete maggiori informazioni tecniche sull’attacco.

Per adesso, sappiate che i prodotti di Kaspersky Lab rilevano il nuovo ransomware come:

- Trojan-Ransom.Win32.ExPetr.a

- HEUR:Trojan-Ransom.Win32.ExPetr.gen

- UDS:DangerousObject.Multi.Generic (detected by Kaspersky Security Network)

- PDM:Trojan.Win32.Generic (detected by the System Watcher feature)

- PDM:Exploit.Win32.Generic (detected by the System Watcher feature)

Consigli per i nostri clienti delle aziende:

- Assicuratevi che Kaspersky Security Network e che le componenti di System Watcher siano attivate.

- Aggiornate manualmente i database dell’antivirus immediatamente.

- Installate tutti gli aggiornamenti di Windows. L’aggiornamento che risolve l’errore sfruttato da EternalBlue è particolarmente importante.

- Come ulteriore protezione, potete utilizzare il Controllo Privilegi applicazioni. Si tratta di un componente di Kaspersky Endpoint security per non consentire alcun accesso (e quindi la possibilità di interazione o esecuzione) per tutti i gruppi di applicazioni al file denominato perfc.dat e per evitare che il servizio PSExec (parte del Sysinternals Suite) si avvii.

- In alternativa, utilizzate il Controllo Avvio Applicazioni, componente di Kaspersky Endpoint Security per bloccare l’esecuzione del servizio PSExec; utilizzate però Application Privilege Control per bloccare perfc.dat.

- Configurate e abilitate la modalità Default Deny nella componente Controllo Avvio Applicazioni di Kaspersky Endpoint Security per assicurare e rafforzare la difesa contro questo e altri attacchi.

- Potete anche utilizzare la funzionalità AppLocker per disabilitare l’esecuzione del file perfc.dat e del servizio PSExec.

Consigli per i clienti individuali

Gli utenti che utilizzano il pc da casa sembrano essere meno colpiti da questa minaccia; i cybercriminali che si celano dietro il ransomware colpiscono prevalentemente le grandi aziende. Ad ogni modo, una protezione efficace non ha mai fatto male a nessuno. Ecco cosa potete fare:

- Effettuate il backup dei vostri dati. È sempre la cosa giusta da fare di questi tempi.

- Se state utilizzando una delle nostre soluzioni di sicurezza, assicuratevi di abilitare Kaspersky Security Network e System Watcher.

- Aggiornate manualmente i database dell’antivirus. Sul serio, fatelo adesso; non impiegherete molto tempo.

- Installate tutti gli aggiornamenti di Windows. L’aggiornamento che risolve l’errore sfruttato da EternalBlue è particolarmente importante. In questo link vi spieghiamo come farlo.

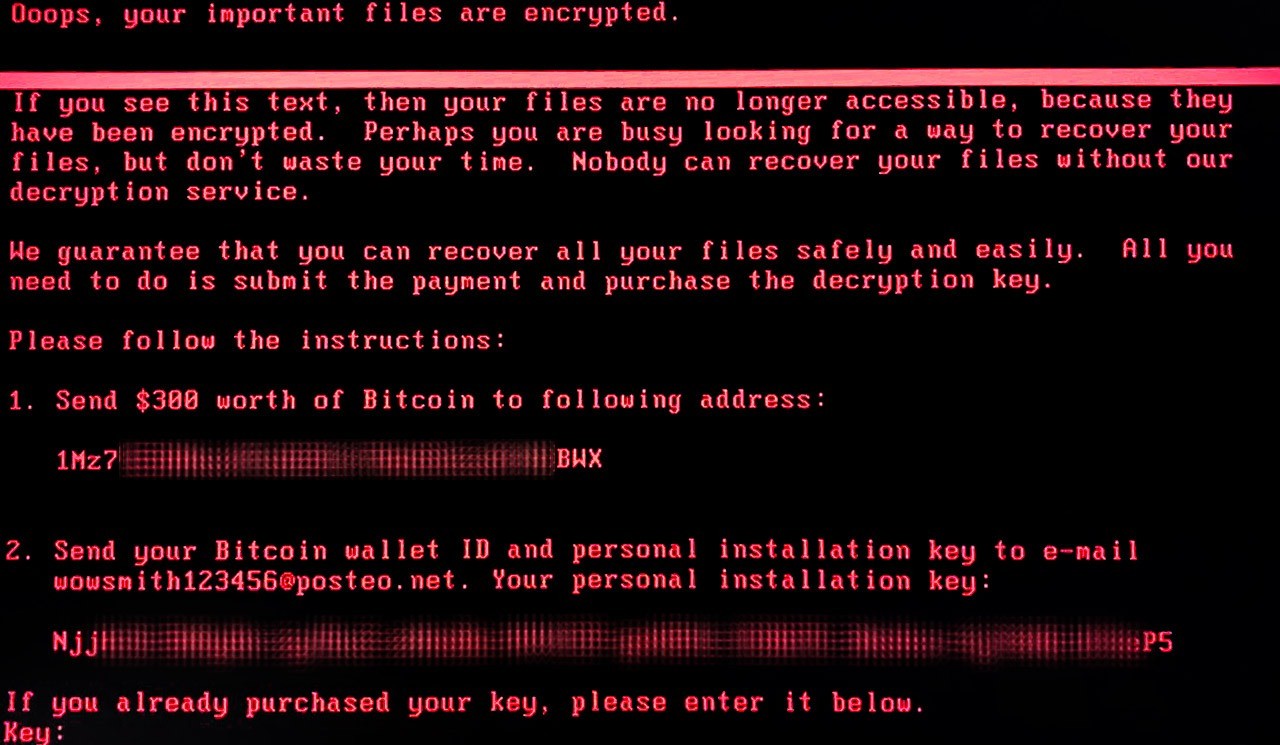

Non pagate il riscatto

In base a un aggiornamento fornito da Motherboard, il provider email tedesco Posteo ha disattivato l’indirizzo e-mail attraverso il quale le vittime potevano mettersi in contatto con i ricattatori, confermare le transazioni in bitcoin e ricevere le chiavi per decriptare i dati. Ciò vuol dire che le vittime che avevano intenzione di pagare i cybercriminali non potranno più riavere indietro i propri file. Kaspersky Lab sconsiglia di pagare il riscatto, a maggior ragione adesso che sarebbe praticamente inutile.

Aggiornamento: Oltre a tutto questo, le analisi dei nostri esperti indicano che non c’era mai stata alcuna speranza che le vittime recuperassero i loro dati.

I ricercatori di Kaspersky Lab hanno analizzato il codice della crittografia e hanno stabilito che, dopo la crittografia del disco, i responsabili della minaccia non erano in grado di decriptare i dischi delle vittime. Per farlo, i criminali hanno bisogno del codice identificativo del dispositivo. Nelle precedenti versioni di ransomware simili a Petya/Mischa/GoldenEye, questo codice conteneva le informazioni necessarie per ottenere la chiave di recupero.

ExPetr (conosciuto anche come NotPetya) non possiede alcun codice identificativo; questo vuol dire che i responsabili della minaccia non hanno potuto estrarre le informazioni necessarie per il decriptaggio. In poche parole, le vittime non hanno potuto recuperare i propri dati.

Non pagate il riscatto. Non servirebbe a nulla.

minacce

minacce

Consigli

Consigli