Per quanto sia pericoloso che gli utenti privati pensino di essere troppo noiosi per attirare l’interesse dei criminali informatici, è anche peggio che lo credano i proprietari di piccole e medie imprese. Quando viene trascurata la protezione di base, per i criminali informatici è una manna dal cielo, perché i loro obiettivi non sono sempre quelli che ci potremmo aspettare. Un esempio è un messaggio che di recente è caduto nella nostra trappola: un messaggio di phishing che mira a violare l’account di un ESP, o Email Service Provider, per appropriarsi delle mailing list.

Come funziona

La truffa inizia con un dipendente di un’azienda che riceve un messaggio di conferma del pagamento di un abbonamento a un ESP. Il link nel messaggio dovrebbe dare al destinatario l’accesso alla prova d’acquisto. Se il destinatario è effettivamente un cliente dell’ESP (e il phishing prende di mira i clienti reali) è probabile che clicchi, sperando di capire perché si è verificato questo pagamento anomalo.

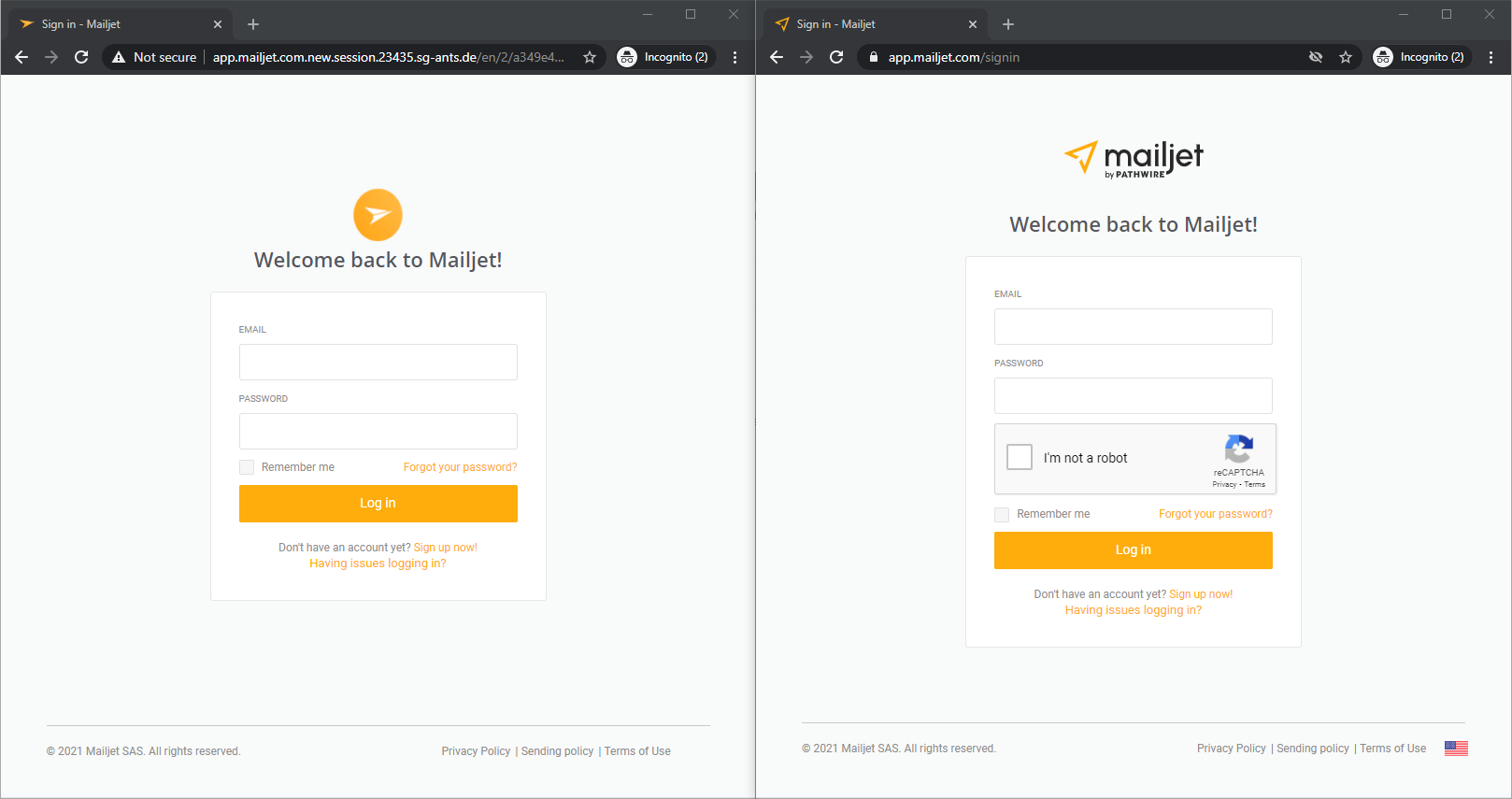

Anche se il link sembra reindirizzare a una pagina di un ESP, in realtà porta da tutt’altra parte. Cliccando sul link, le vittime si troveranno su un falso sito che assomiglia molto a una pagina di login legittima.

Ecco le due schermate di accesso. La pagina fasulla è sulla sinistra.

A questo punto, i lettori non saranno sorpresi nel vedere che qualsiasi dato inserito nella falsa pagina di login andrà direttamente ai criminali informatici che hanno organizzato la truffa. Da notare però che, oltre a reindirizzare da tutt’altra parte, il falso sito trasmette i dati che raccoglie su un canale non protetto. I cybercriminali non si sono nemmeno preoccupati di replicare il CAPTCHA, anche se hanno inserito un esempio nel campo dell’e-mail. Dovremmo vedere anche una bandiera nell’angolo in basso a destra ma è improbabile che la maggior parte degli utenti individui queste discrepanze.

Perché perdere l’accesso all’account di un ESP è pericoloso

Nel migliore dei casi, avendo ottenuto il controllo di un account ESP, i criminali informatici useranno la lista degli indirizzi e-mail dei clienti per inviare spam. Tuttavia, le mailing list specifiche del settore hanno un prezzo più alto sul mercato nero rispetto alle semplici raccolte di indirizzi e-mail casuali: conoscere la tipologia di lavoro di un’azienda aiuta i criminali informatici a personalizzare lo spam.

Data la specializzazione del phishing dei criminali informatici, è probabile che tutti coloro che si trovano nelle liste rubate riceveranno una e-mail di phishing che sembra provenire dall’azienda. A quel punto, sia che il destinatario si sia iscritto a una newsletter o che sia effettivamente un cliente, è probabile che apra il messaggio, lo legga e clicchi anche sul link in esso contenuto, dato che il mittente non sembra sospetto.

Metodi di mascheramento

Studiando l’e-mail di phishing in dettaglio, abbiamo scoperto che era stata inviata attraverso un servizio di mailing, ma diverso da quello vittima (un concorrente dell’ESP da cui sosteneva di provenire). Per la logica dietro questa affermazione, potete leggere il nostro post “Phishing attraverso servizi di e-mail marketing“. È interessante notare che, per prolungare la vita della campagna, i criminali informatici hanno anche creato una landing page per la loro “azienda del settore marketing”. (Il titolo della pagina, “Simple House Template”, non è particolarmente convincente, però).

Una landing page per la falsa “azienda di marketing.”

Quanto sopra suggerisce che i criminali informatici potrebbero avere una conoscenza dettagliata dei meccanismi di vari servizi di mailing e potrebbero attaccare anche i clienti di altri ESP.

Come difendersi dal phishing

Per evitare di essere ingannati, seguite i nostri consigli:

- Evitate di cliccare su link in messaggi non previsti, in particolare quelli che vi chiedono di accedere a un servizio. Anche se il messaggio sembra legittimo, aprite un browser e digitate manualmente il nome del sito;

- Controllate la sicurezza del sito. Se il vostro browser non riconosce un sito come sicuro, allora qualcuno potrebbe intercettare username e password;

- Imparate a individuare i tipici segnali di phishing, e poi parlatene con tutto il vostro staff. Non c’è bisogno di fare da sé: esistono delle piattaforme di formazione online per questo scopo;

- Avvaletevi di soluzioni specializzate per filtrare lo spam e il phishing che entra nella casella di posta aziendale;

- Installate e aggiornate una soluzione di sicurezza su tutti i dispositivi di lavoro di modo che, anche se qualcuno dovesse cliccare su un link di phishing, il pericolo sarà scongiurato.

e-mail

e-mail

Consigli

Consigli