I cyber-ricercatori hanno recentemente scoperto 57 estensioni sospette nel Chrome Web Store ufficiale con oltre sei milioni di utenti. I plug-in hanno attirato la loro attenzione perché le autorizzazioni richieste non corrispondono alle descrizioni.

Inoltre, queste estensioni sono “nascoste”, ovvero non vengono visualizzate nelle ricerche Chrome Web Store e i motori di ricerca non le indicizzano. L’installazione di tale plug-in richiede un collegamento diretto nel Chrome Web Store. Questo post descrive in dettaglio il motivo per cui le estensioni possono essere uno strumento pericoloso nelle mani dei cybercriminali, spiega la minaccia diretta rappresentata da questi plug-in scoperti di recente e fornisce suggerimenti su come non caderne vittime.

Perché le estensioni sono pericolose e in che modo la praticità compromette la sicurezza

Abbiamo scritto diversi articoli sul motivo per cui le estensioni del browser non devono essere installate in modo sconsiderato. I plug-in del browser spesso aiutano gli utenti ad accelerare le attività di routine, come la traduzione delle informazioni nei siti Web o il controllo ortografico; tuttavia, i minuti risparmiati spesso vanno a scapito della privacy e della sicurezza.

Questo perché, per funzionare in modo efficace, le estensioni in genere richiedono l’accesso a tutte le operazioni eseguite nel browser. Persino Google Traduttore richiede l’autorizzazione per “leggere e modificare tutti i dati su tutti i siti Web” visitati, ovvero non solo può monitorare le attività online, ma anche modificare qualsiasi informazione in una pagina. È ad esempio possibile visualizzare una traduzione anziché il testo originale. Se questo è ciò che può fare un traduttore online, immagina cosa può fare un’estensione dannosa con lo stesso accesso!

Il problema è che la maggior parte degli utenti non è a conoscenza dei rischi rappresentati dai plug-in. Sebbene i file eseguibili provenienti da fonti non attendibili siano diventati potenzialmente pericolosi, le estensioni del browser godono di un ampio livello di attendibilità, soprattutto se scaricate da uno store ufficiale.

Troppe autorizzazioni non necessarie

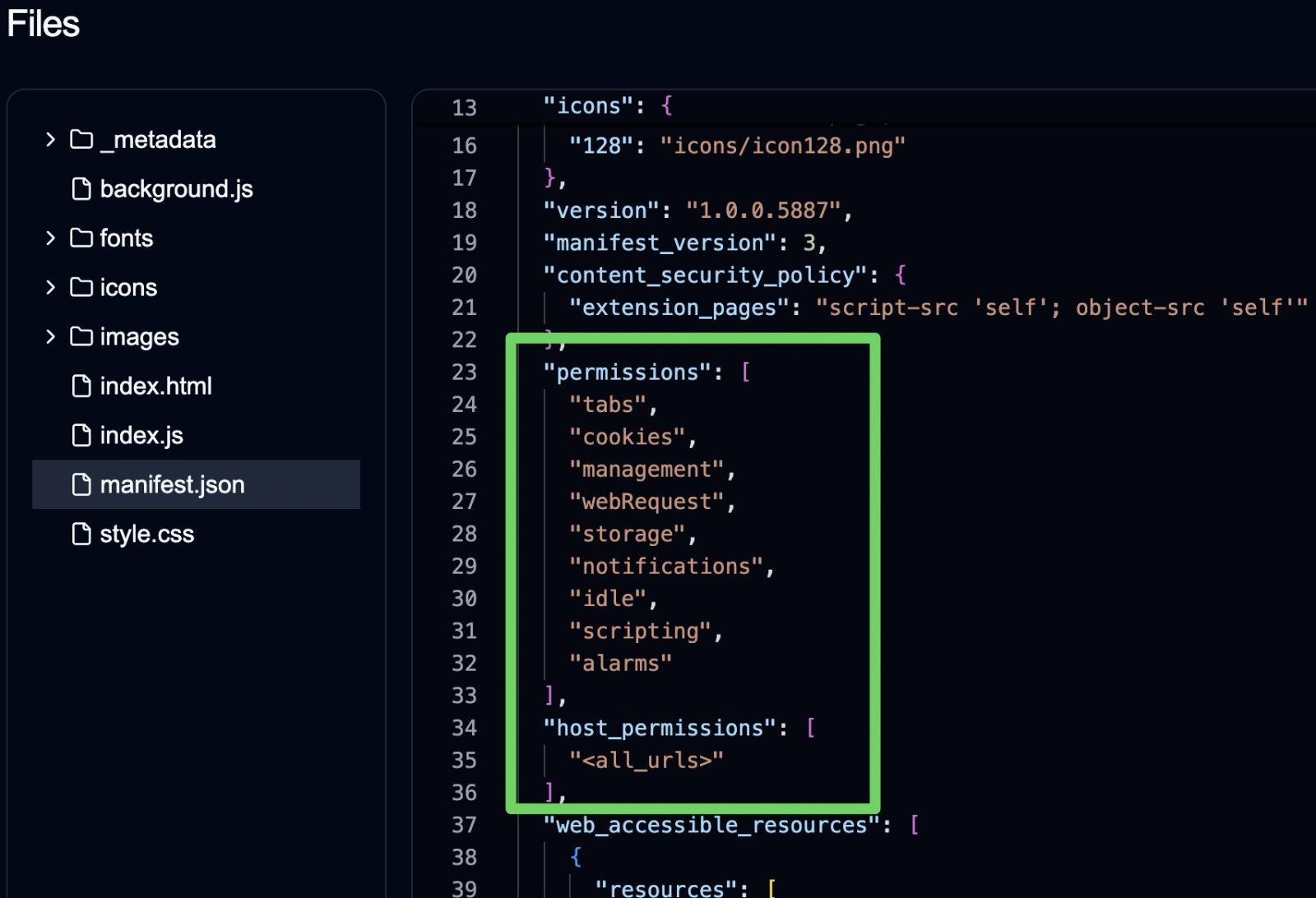

Nel caso delle 57 estensioni sospette rilevate nel Chrome Web Store, il principale segno di intenzioni dannose è stata l’ampia gamma di autorizzazioni richieste, come l’accesso ai cookie, compresi quelli di autenticazione.

In pratica, ciò consente agli utenti malintenzionati di rubare i cookie di sessione dai dispositivi delle vittime e tali cookie di sessione vengono utilizzati per evitare di inserire una password ogni volta che visitano un sito Web. Tali cookie consentono inoltre ai truffatori di accedere agli account personali delle vittime sui social network o negli store online.

Browser Checkup for Chrome by Doctor è una delle estensioni sospette mascherate da “anti-virus” per il browser. Fonte

Inoltre, le autorizzazioni richieste concedono alle estensioni dannose una serie di interessanti funzionalità, tra cui:

- Monitoraggio delle azioni dell’utente in Chrome

- Modifica del motore di ricerca predefinito e modifica dei risultati della ricerca

- Inserimento ed esecuzione di script nelle pagine visitate dagli utenti

- Attivazione da remoto del tracciamento avanzato delle azioni dell’utente

Come è iniziata l’indagine

Il ricercatore di cybersecurity John Tuckner è rimasto sulle tracce delle estensioni sospette dopo aver esaminato il codice di una di esse: Fire Shield Extension Protection. Tuckner inizialmente aveva individuato questa estensione perché era stata pubblicata nello store ufficiale Chrome come nascosta: non veniva visualizzata nei risultati di ricerca ed era accessibile solo tramite un collegamento diretto alla pagina nel Chrome Web Store.

Le app e le estensioni nascoste negli store ufficiali non sono rare. Le grandi piattaforme consentono agli sviluppatori di nasconderle agli occhi degli utenti ordinari. Tale pratica tende a essere appannaggio dei proprietari di software aziendali privati e destinata all’utilizzo solo da parte dei dipendenti di una determinata azienda. Un altro valido motivo per nascondere un prodotto è quando è ancora in fase di sviluppo.

Tuttavia, entrambe queste spiegazioni potrebbero essere escluse nel caso di Fire Shield Extension Protection, che vanta oltre 300.000 utenti: uno strumento aziendale privato in fase di sviluppo con tale base utenti? Improbabile.

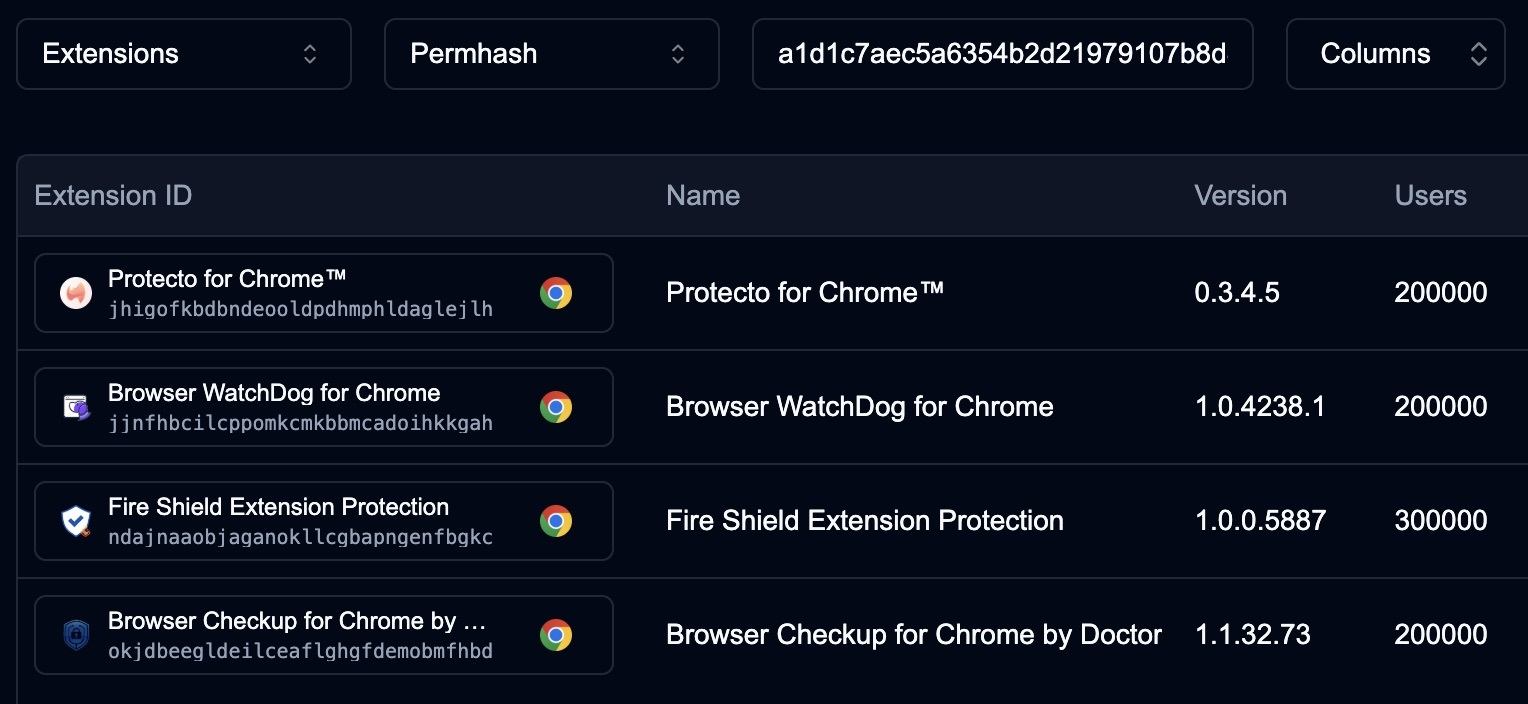

Estensioni sospette con 200-300 mila utenti ciascuna. Fonte

Inoltre, le funzionalità del plug-in non corrispondevano al profilo di una soluzione aziendale altamente specializzata: nella descrizione si diceva che Fire Shield controlla le autorizzazioni richieste dalle altre estensioni installate dall’utente e avverte della presenza di plug-in non sicuri.

Per eseguire tali attività, era necessaria solo l’autorizzazione a utilizzare l’API chrome.management, che gli avrebbe consentito di ottenere informazioni e gestire gli altri plug-in installati. Ma Fire Shield desiderava diritti molto più ampi, che abbiamo elencato sopra con una descrizione delle minacce associate a questo livello di accesso.

Il plug-in sospetto richiede troppe autorizzazioni, incluso l’accesso a tutti i siti, i cookie e le attività dell’utente. Fonte

57 plug-in travestiti da strumenti legittimi

Durante l’analisi di Fire Shield Extension Protection, Tuckner ha trovato un indizio che ha portato a 35 plug-in sospetti in più. Tra i collegamenti estratti dal codice dell’estensione, ha notato un dominio chiamato unknow[.]com (apparentemente un errore di ortografia di “unknown”, sconosciuto). Un errore di battitura in un dominio è una bandiera rossa per qualsiasi esperto di cybersecurity, poiché è un trucco comune utilizzato dai truffatori, che sperano che la vittima non se ne accorga.

Utilizzando uno strumento speciale, Tuckner ha trovato altre 35 estensioni associate allo stesso dominio sospetto. Anche i nomi delle estensioni avevano molto in comune, il che confermava la loro connessione. E tutti hanno richiesto ampi diritti di accesso che non corrispondevano alla descrizione dichiarata.

![Estensioni associate al dominio sospetto unknow[.]com](https://media.kasperskydaily.com/wp-content/uploads/sites/89/2025/06/19114807/suspicious-chrome-extensions-with-6-million-installs-4.jpg)

Estensioni associate al dominio unknow[.]com, che ha avviato le indagini di John Tuckner Fonte

La maggior parte delle estensioni sospette trovate da Tuckner aveva un set abbastanza standard di funzionalità descritte: blocco degli annunci, miglioramento dei risultati di ricerca e protezione della privacy degli utenti. In realtà, tuttavia, molti non disponevano del codice per eseguire queste attività. Alcune estensioni provenivano tutte dalle stesse aziende.

Ulteriori ricerche hanno portato Tuckner a scoprire altri 22 plug-in sospetti, alcuni dei quali erano pubblicamente disponibili (non nascosti). Ecco l’elenco completo di questi: di seguito vengono fornite solo le estensioni nascoste con il maggior numero di download:

- Fire Shield Extension Protection (300.000 utenti)

- Total Safety for Chrome (300.000 utenti)

- Protecto for Chrome (200.000 utenti)

- Securify for Chrome (200.000 utenti)

- Choose Your Chrome Tools (200.000 utenti)

Morale della favola

Tutte le prove indicano che gli autori degli attacchi nascondono i plug-in dannosi per evitare il rilevamento da parte dei moderatori ufficiali dello store. Allo stesso tempo, tali estensioni vengono spesso distribuite tramite annunci di ricerca o siti dannosi.

I ricercatori non hanno trovato casi di estensioni sospette rilevate che rubano password o cookie degli utenti. Dopo uno studio dettagliato del codice, oltre a una serie di esperimenti, sono giunti alla conclusione che il tracciamento esteso delle attività dell’utente non inizia immediatamente ma un po’ dopo l’installazione dell’estensione e può essere avviato con un comando da un server remoto.

La natura del codice, l’opzione del controllo remoto, i modelli di comportamento ripetitivi e le funzionalità integrate inducono a concludere che le estensioni appartengano tutte alla stessa famiglia di programmi spyware o per il furto di dati. Pertanto, ti consigliamo di:

- Verificare la presenza di estensioni sospette nel dispositivo (consulta l’elenco completo).

- Scaricare solo le estensioni di cui si ha veramente bisogno; controllare periodicamente l’elenco nel browser ed eliminare immediatamente quelli inutilizzati o sospetti.

- Installare una soluzione di protezione affidabile su tutti i dispositivi per avvisare per tempo di qualsiasi pericolo.

I plug-in del browser sono più pericolosi di quanto sembri. Leggi anche:

- Estensioni dannose in Chrome Web Store

- Estensioni di Chrome pericolose

- Le estensioni del browser sono più pericolose di quanto sembrano

- Estensioni del browser pericolose

estensioni

estensioni

Consigli

Consigli