Le tue istantanee sono, letteralmente, le chiavi della tua vita privata. La tua galleria contiene i tuoi piani per il futuro, segreti finanziari, foto di gatti e, a volte, anche cose che non vorresti mai condividere. Ma quante volte pensi veramente di proteggere quelle immagini? Ci auguriamo che, da quando hai sentito parlare dello stealer SparkCat multipiattaforma, tu ci abbia riflettuto più spesso del solito.

Adesso abbiamo scoperto il fratellino di quel trojan, che abbiamo affettuosamente chiamato SparkKitty. Ma non devi farti ingannare: dietro a un nome tanto carino, si nasconde una spia che, proprio come il fratello maggiore, mira a rubare foto dagli smartphone delle vittime. Cosa rende unica questa minaccia e perché dovrebbe allarmare tanto gli utenti Android quanto quelli dell’iPhone?

In che modo SparkKitty si fa strada nei dispositivi

Lo stealer si diffonde in due modi: (i) nelle zone più oscure e nascoste di Internet e (ii) negli app store ufficiali, quelli di Apple e Google. Analizziamo la situazione più in dettaglio.

App store ufficiali

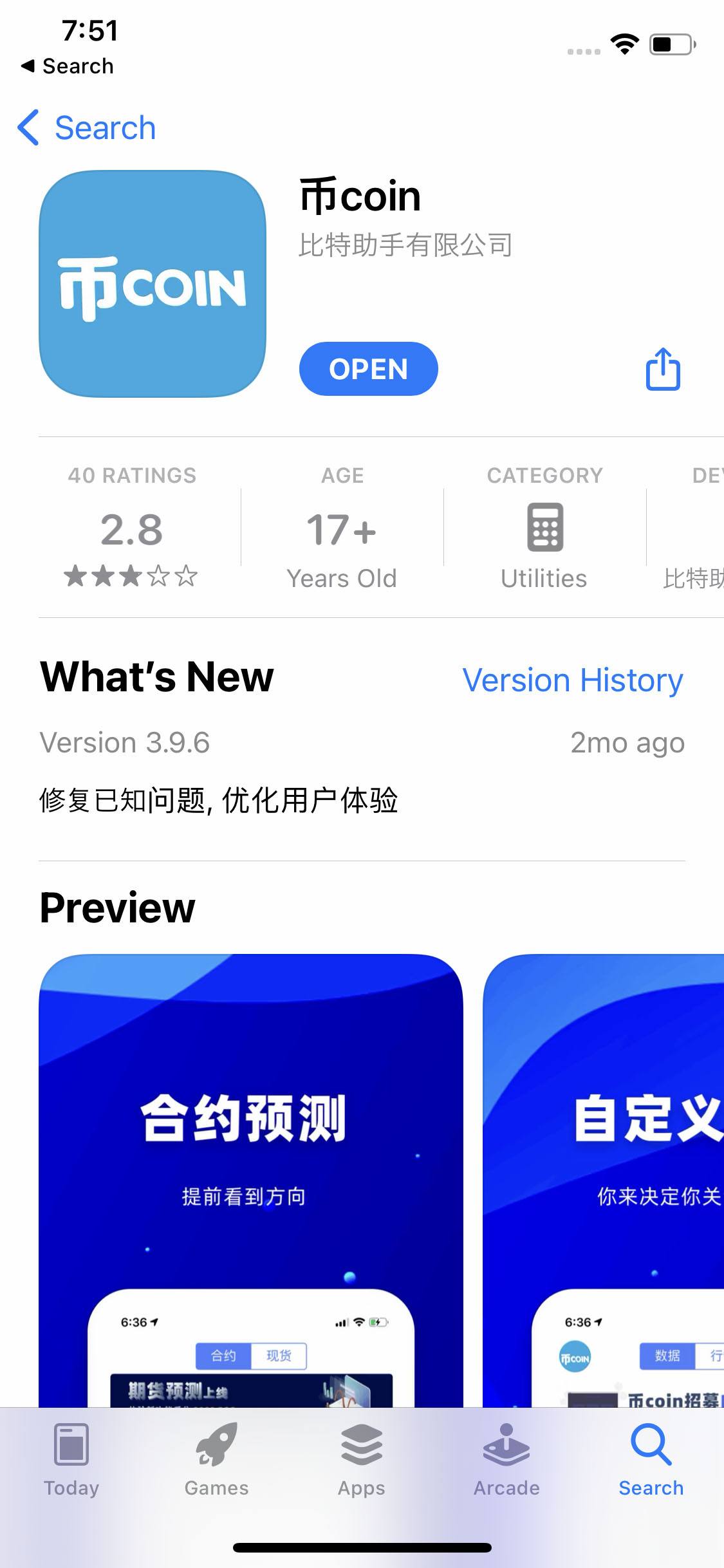

Nell’App Store di Apple il malware era in agguato all’interno dell’app 币coin, progettata per tenere traccia dei tassi di cambio delle criptovalute e dei segnali di trading. Non sappiamo esattamente come questa attività di spionaggio sospetta sia finita nell’app. Probabilmente la supply chain è stata compromessa e gli stessi sviluppatori non erano a conoscenza dell’esistenza di SparkKitty, finché non abbiamo provveduto a informarli. Ma c’è anche la possibilità che gli sviluppatori abbiano deliberatamente incorporato lo stealer nell’app. In ogni caso, questa è la seconda volta che un trojan riesce a intrufolarsi nell’App Store e che ci troviamo a segnalare un rilevamento ad Apple. SparkCat è stato il primo.

Per quanto riguarda Google Play, la situazione è diversa: le app dannose sono piuttosto frequenti e su Kaspersky Daily pubblichiamo spesso articoli dedicati a queste minacce. Questa volta l’attività dannosa è stata rilevata in un’app di messaggistica che include funzionalità per lo scambio di criptovalute. Si tratta di un’app popolare, che è stata installata più di 10.000 volte e al momento dello studio è stata rimossa da Google Play.

Collegamenti sospetti

Va detto che questa volta gli autori dell’attacco sono stati molto più creativi nel diffondere il malware. Durante una revisione di routine di alcuni collegamenti sospetti (li proviamo noi, in modo che non debba farlo tu!), i nostri esperti hanno scoperto diverse pagine simili che distribuivano una mod TikTok per Android. Una delle principali attività svolte da questa mod è la chiamata di un codice supplementare. Questa attività ai loro occhi è subito sembrata sospetta… e i loro sospetti sono stati confermati! Il codice conteneva collegamenti visualizzati all’interno dell’app come pulsanti. Questi indirizzavano gli utenti a un negozio online chiamato TikToki Mall, dove si trovavano in vendita svariati articoli. Sfortunatamente, non siamo riusciti a determinare se il negozio fosse legittimo o solo una grossa trappola. È tuttavia emerso un aspetto interessante: TikToki Mall accetta pagamenti in criptovaluta e per registrarsi e pagare qualsiasi articolo è necessario un codice di invito. In questa fase non sono state rilevate ulteriori attività sospette e nessuna traccia di SparkKitty o altro malware.

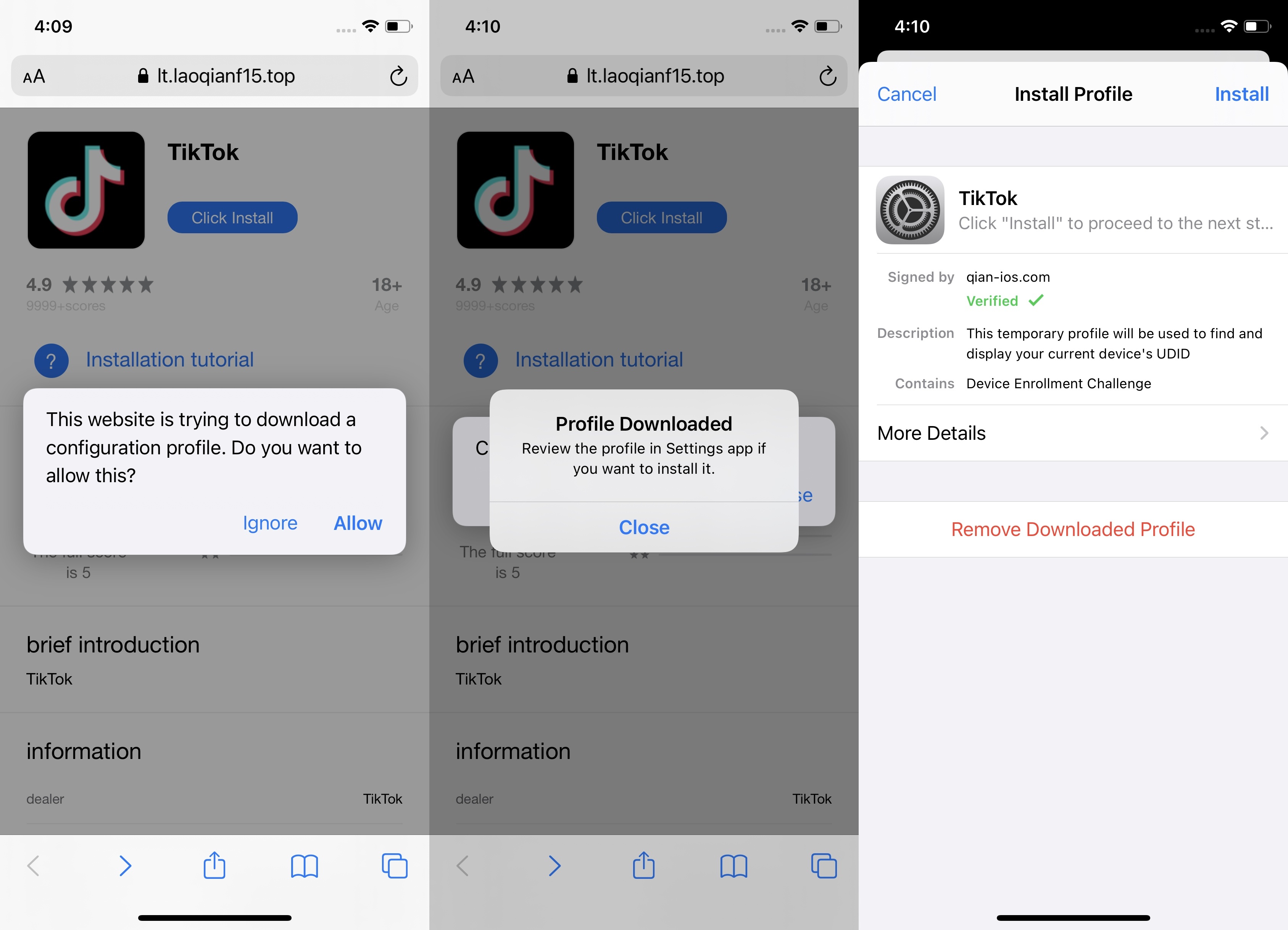

Abbiamo quindi deciso di adottare un approccio diverso, andando a verificare cosa succedeva utilizzando gli stessi collegamenti sospetti da un iPhone. In questo modo siamo arrivati a una pagina con un aspetto vagamente simile all’App Store, che ci ha subito proposto di scaricare l'”app TikTok”.

iOS non consente agli utenti di scaricare ed eseguire applicazioni da fonti di terze parti. Tuttavia, Apple fornisce ai partecipanti dell’Apple Developer Program i cosiddetti profili di provisioning. Utilizzando questi profili, gli utenti possono installare nei propri dispositivi applicazioni personalizzate non disponibili nell’App Store ufficiale, ad esempio versioni beta o app sviluppate per uso aziendale interno. I cybercriminali hanno pertanto iniziato a sfruttare questi profili per distribuire app contenenti malware.

Il processo di installazione dell’app è stato leggermente diverso dalla procedura standard. In genere, nell’App Store è sufficiente toccare Installa una sola volta. In questo caso, invece, l’installazione del falso TikTok ha richiesto alcuni passaggi aggiuntivi: abbiamo infatti dovuto scaricare e installare un profilo di provisioning per sviluppatori.

Naturalmente, questa versione di TikTok non conteneva video divertenti ed era solo un altro store, simile alla versione per Android. Sebbene apparentemente innocua, la versione iOS richiedeva l’accesso alla galleria dell’utente ogni volta che veniva avviata: ecco dove stava il trucco! Dopo aver notato questo comportamento sospetto, i nostri esperti hanno scoperto un modulo dannoso che inviava agli autori dell’attacco immagini dalla galleria del telefono infetto, insieme a informazioni sul dispositivo. Il nostro team ne ha trovato le tracce anche in altre applicazioni Android. Per i dettagli tecnici, consulta il nostro rapporto completo su Securelist.

Chi è a rischio?

I nostri dati mostrano che questa campagna prende di mira principalmente gli utenti nel sud-est asiatico e in Cina. Questo non significa, tuttavia, che gli altri paesi siano fuori dalla portata degli artigli di SparkKitty. Il malware ha cominciato a diffondersi almeno all’inizio del 2024. Nell’ultimo anno e mezzo i responsabili dell’attacco hanno probabilmente preso in considerazione la possibilità di ampliare il proprio raggio d’azione raggiungendo anche altri paesi e continenti. Non si fermano davanti a niente. Inoltre, non dovresti preoccuparti solo della mod di TikTok. Abbiamo infatti rilevato attività dannose anche all’interno di vari giochi d’azzardo e per adulti e persino in app correlate alle criptovalute.

Se pensi che questi hacker siano semplicemente interessati ad ammirare le foto delle tue vacanze, ti sbagli. SparkKitty carica tutti gli snapshot sul server di comando e controllo da cui operano i suoi creatori. Tra quelle immagini potrebbero facilmente trovarsi screenshot di informazioni riservate, ad esempio della seedphrase del tuo portafoglio di criptovaluta, grazie alle quali i malintenzionati potrebbero derubarti.

Come proteggersi da SparkKitty

Questo trojan si diffonde in molti modi e riuscire a proteggersi è una vera sfida. La regola d’oro “scaricare le app solo dalle fonti ufficiali” è sempre valida. Tuttavia, abbiamo trovato tracce di questo stealer sia in Google Play che nell’App Store, dove si suppone che le app vengano controllate e siano sicure al 100%. Cosa fare

È importante concentrarsi sulla protezione della galleria sullo smartphone. Per non correre rischi, naturalmente l’ideale sarebbe evitare del tutto di scattare foto o di catturare schermate di informazioni riservate, cosa praticamente impossibile al giorno d’oggi. Ma una soluzione c’è: conservare le foto importanti in un archivio sicuro. Con Kaspersky Password Manager, per visualizzare e inviare foto importanti e protette devi immettere la password principale, che solo tu conosci. Nota: la protezione non è limitata ai contenuti di un solo dispositivo. Lo strumento di gestione delle password può sincronizzare le informazioni tra smartphone e computer. Sono inclusi i dati della carta bancaria, i token per l’autenticazione a due fattori e qualsiasi altro elemento venga salvato nell’archivio di Kaspersky Password Manager, comprese le foto.

È inoltre importante controllare immediatamente se sullo smartphone sono presenti app infette note, di cui trovi l’elenco completo su Securelist. Per gli utenti Android può essere di aiuto Kaspersky per Android, che consente di trovare e rimuovere il malware automaticamente. Su iPhone, a causa dell’architettura chiusa di iOS, Kaspersky non può eseguire la scansione ed eliminare le app infette installate in precedenza, ma bloccherà e segnalerà all’utente qualsiasi tentativo di invio di dati ai server dei criminali informatici.

Se scegli un abbonamento Kaspersky Premium o Kaspersky Plus, Kaspersky Password Manager è incluso insieme alla soluzione di protezione.

Segui Canale Telegram di Kaspersky per aggiornamenti sulle ultime cyberminacce e assicurati di archiviare le foto in modo sicuro.

Scopri gli altri malware che possono mettere a rischio il tuo smartphone:

- Come il trojan Necro ha attaccato 11 milioni di utenti Android

- Attenzione agli stealer nei falsi inviti di nozze

- Trojan integrato in falsi smartphone Android

- Il trojan stealer SparkCat si infiltra in App Store e Google Play, rubando i dati dalle foto

- LianSpy: nuovo spyware mobile per Android

Stealer

Stealer

Consigli

Consigli