L’anno è il 2024. Un team di scienziati sia dell’Università della California San Diego che dell’Università del Maryland, College Park, scopre un pericolo inimmaginabile incombente sul mondo: la sua fonte che si nasconde nello spazio. Cominciano a suonare l’allarme, ma la maggior parte delle persone semplicemente li ignora…

No, questa non è la trama del film Netflix di successo Don’t Look Up. Questa è l’improvvisa realtà in cui ci troviamo in seguito alla pubblicazione di uno studio che conferma che le conversazioni VoIP aziendali, i dati delle operazioni militari, i registri della polizia messicana, gli SMS privati e le chiamate provenienti da abbonati mobile sia negli Stati Uniti che in Messico, e decine di altri tipi di dati riservati vengono trasmessi non criptati tramite satelliti per migliaia di chilometri. E per intercettarli basta un’attrezzatura che costa meno di 800 dollari statunitensi: un semplice kit ricevitore TV satellitare.

Oggi vediamo cosa potrebbe aver causato questa negligenza, se è veramente facile estrarre i dati dal flusso come descritto in un articolo di Wired, perché alcuni operatori di dati hanno ignorato lo studio e non hanno intrapreso alcuna azione e, infine, cosa possiamo fare per garantire che i nostri dati non finiscano su questi canali vulnerabili.

Cos’è successo?

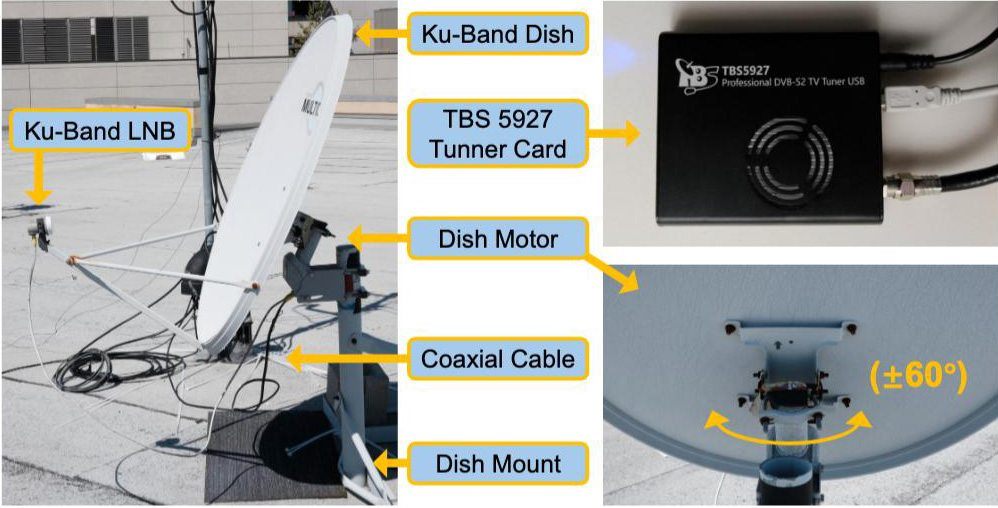

Sei ricercatori hanno installato un’antenna TV satellitare geostazionaria standard, del tipo che è possibile acquistare da qualsiasi fornitore di servizi satellitari o negozio di elettronica, sul tetto dell’università nella zona costiera di La Jolla a San Diego, nella California meridionale. L’attrezzatura senza fronzoli dei ricercatori è arrivata a un totale di 750 dollari statunitensi: 185 dollari per l’antenna parabolica e il ricevitore, 140 dollari per l’hardware di montaggio, 195 dollari per l’attuatore motorizzato per ruotare l’antenna e 230 dollari per un sintonizzatore TV TBS5927 abilitato per USB. Vale la pena notare che in molte altre parti del mondo l’intero kit sarebbe probabilmente costato molto meno.

Ciò che distingueva questo kit dalla tipica antenna della TV satellitare probabilmente installata fuori dalla propria finestra o sul tetto era l’attuatore parabola motorizzato. Questo meccanismo ha consentito loro di riposizionare l’antenna per ricevere i segnali da vari satelliti all’interno della loro linea di vista. I satelliti geostazionari, utilizzati per la televisione e le comunicazioni, orbitano sopra l’equatore e si muovono alla stessa velocità angolare della Terra. Questo assicura che rimangano fermi rispetto alla superficie terrestre. Normalmente, una volta puntata l’antenna verso il satellite per le comunicazioni prescelto, non è necessario spostarla nuovamente. Tuttavia, l’azionamento motorizzato ha consentito ai ricercatori di reindirizzare rapidamente l’antenna da un satellite all’altro.

Ogni satellite geostazionario è dotato di numerosi transponder dati utilizzati da diversi operatori di telecomunicazioni. Dalla loro posizione privilegiata, gli scienziati sono riusciti a catturare i segnali da 411 transponder su 39 satelliti geostazionari, ottenendo con successo traffico IP dal 14,3% di tutti i transponder in banda Ku nel mondo.

I ricercatori sono stati in grado di utilizzare il loro semplice rig da 750 dollari statunitensi per esaminare il traffico proveniente da quasi il 15% di tutti i transponder satellitari attivi nel mondo. Fonte

Il team ha prima sviluppato un metodo proprietario per un preciso auto-allineamento dell’antenna, che ha migliorato significativamente la qualità del segnale. Tra il 16 e il 23 agosto 2024 hanno eseguito una scansione iniziale di tutti i 39 satelliti visibili. Hanno registrato segnali della durata da tre a dieci minuti da ogni transponder accessibile. Dopo la compilazione di questo set di dati iniziale, gli scienziati hanno continuato con scansioni satellitari selettive periodiche e lunghe registrazioni mirate da satelliti specifici per analisi più approfondite, raccogliendo infine un totale di oltre 3,7 TB di dati non elaborati.

I ricercatori hanno scritto un codice per analizzare i protocolli di trasferimento dei dati e ricostruire i pacchetti di rete dalle acquisizioni non elaborate delle trasmissioni satellitari. Mese dopo mese, hanno analizzato meticolosamente il traffico intercettato, diventando sempre più preoccupati per il passare dei giorni. Hanno scoperto che metà (!) del traffico riservato trasmesso da questi satelliti era completamente non criptato. Considerando che ci sono migliaia di transponder in orbita geostazionaria e che il segnale da ciascuno può, in condizioni favorevoli, essere ricevuto attraverso un’area che copre fino al 40% della superficie terrestre, questa storia è davvero allarmante.

Nella foto durante l’installazione del tetto dell’Università di San Diego, da sinistra a destra: Annie Dai, Aaron Schulman, Keegan Ryan, Nadia Heninger e Morty Zhang. Non nella foto: Dave Levin. Fonte

Quali dati sono stati trasmessi con open access?

È stato riscontrato che i satelliti geostazionari trasmettono un’immensa e variegata quantità di dati altamente sensibili completamente non criptati. Il traffico intercettato includeva:

- chiamate, messaggi SMS e traffico Internet degli utenti finali; identificatori delle apparecchiature e chiavi di criptaggio della rete cellulare appartenenti a diversi operatori, tra cui T-Mobile e AT&T Mexico

- Dati Internet per gli utenti dei sistemi Wi-Fi in volo installati su aeromobili commerciali da passeggeri

- Traffico vocale da diversi importanti provider VoIP, tra cui KPU Telecommunications, Telmex e WiBo

- Governo, forze dell’ordine e traffico militare: dati provenienti da navi militari statunitensi; geolocalizzazione e dati di telemetria in tempo reale dalle risorse aeree, marittime e terrestri delle forze armate messicane; e informazioni delle forze dell’ordine messicane, inclusi i dati sulle operazioni di traffico di droga e sulle assemblee pubbliche

- Dati aziendali: traffico interno dalle principali organizzazioni finanziarie e banche come Grupo Santander Mexico, Banjército e Banorte

- Traffico interno da Walmart-Mexico, inclusi dettagli sull’inventario di magazzino e aggiornamenti dei prezzi

- Messaggi da principali strutture infrastrutturali statunitensi e messicane come piattaforme petrolifere e i dati nella rete satellitare hanno un’origine leggermente più intrigante

Sebbene la maggior parte di questi dati sembri essere rimasta non criptata a causa di pura negligenza o del desiderio di ridurre i costi (di cui parleremo più avanti), la presenza dei dati cellulari nella rete satellitare ha un’origine leggermente più intrigante. Questo problema deriva da quello che è noto come traffico di backhaul, utilizzato per connettere i ripetitori cellulari remoti. Molte torri ubicate in aree difficili da raggiungere comunicano con la rete cellulare principale tramite satelliti: la torre trasmette un segnale al satellite e il satellite lo trasmette alla torre. Fondamentalmente, il traffico non criptato intercettato dai ricercatori erano i dati trasmessi dal satellite al ripetitore cellulare remoto. Questo ha consentito loro di accedere a cose come i messaggi SMS e parti del traffico vocale che scorre attraverso quel collegamento.

La risposta degli operatori dei dati ai messaggi dei ricercatori

È ora del nostro secondo riferimento al classico moderno di Adam McKay. Il film Don’t Look Up è un commento satirico sulla nostra realtà, in cui nemmeno l’imminente collisione di una cometa e l’annientamento totale non possono convincere le persone a prendere sul serio la situazione. Sfortunatamente, la reazione degli operatori delle infrastrutture critiche agli avvertimenti degli scienziati si è rivelata sorprendentemente simile alla trama del film.

A partire da dicembre 2024, i ricercatori hanno iniziato a informare le aziende di cui avevano intercettato e identificato con successo il traffico non criptato. Per valutare l’efficacia di questi avvisi, il team ha condotto una scansione di follow-up dei satelliti a febbraio 2025 e confrontato i risultati. Hanno scoperto che non tutti gli operatori hanno intrapreso azioni per risolvere i problemi. Pertanto, dopo un’attesa di quasi un anno, gli scienziati hanno deciso di pubblicare apertamente il loro studio a ottobre 2025, descrivendo in dettaglio sia la procedura di intercettazione che la reazione deludente degli operatori.

I ricercatori hanno dichiarato che stavano pubblicando informazioni sui sistemi interessati solo dopo la correzione del problema o dopo la scadenza del periodo di attesa standard di 90 giorni per la divulgazione. Per alcuni sistemi, al momento della pubblicazione dello studio era ancora in vigore un embargo sulla divulgazione delle informazioni, quindi gli scienziati hanno in programma di aggiornare i propri materiali non appena l’autorizzazione lo consentirà.

Tra coloro che non hanno risposto alle notifiche c’erano: gli operatori di strutture per le infrastrutture critiche sconosciute, le forze armate statunitensi, l’esercito messicano e le forze dell’ordine, nonché Banorte, Telmex e Banjército.

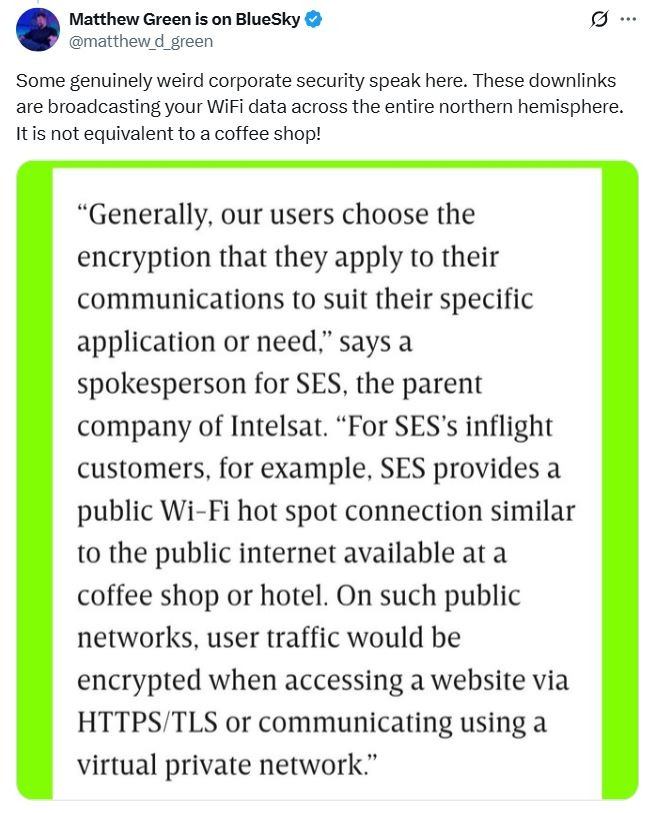

Interrogati da Wired in merito all’incidente, i provider Wi-Fi a bordo hanno risposto in modo vago. Un portavoce di Panasonic Avionics Corporation ha affermato che la società ha accolto con favore i risultati dei ricercatori, ma sostiene di aver scoperto che diverse affermazioni loro attribuite erano imprecise o travisate la posizione dell’azienda. Il portavoce non ha specificato cosa esattamente fosse considerato impreciso dalla società. “I nostri sistemi di comunicazione satellitare sono progettati in modo che ogni sessione di dati utente segua protocolli di sicurezza consolidati”, ha affermato il portavoce. Nel frattempo, un portavoce di SES (la società madre di Intelsat) ha spostato completamente la responsabilità sugli utenti, affermando: “In genere, i nostri utenti scelgono il criptaggio da applicare alle comunicazioni in base alla loro applicazione o esigenza specifica”, identificando di fatto l’utilizzo del Wi-Fi di bordo con connessione a un hotspot pubblico in un bar o in un hotel.

La risposta del portavoce SES a Wired, insieme a un commento di Matthew Green, professore associato di Informatica alla Johns Hopkins University di Baltimora.Source

Fortunatamente, le risposte appropriate sono state numerose, soprattutto nel settore delle telecomunicazioni. T-Mobile ha criptato il proprio traffico entro poche settimane dalla notifica da parte dei ricercatori. Anche AT&T Mexico ha reagito immediatamente, correggendo la vulnerabilità e affermando che è stata causata da un’errata configurazione di alcuni tower da parte di un provider di servizi satellitari in Messico. Walmart-Mexico, Grupo Santander Mexico e KPU Telecommunications hanno affrontato il problema della sicurezza in modo diligente e coscienzioso.

Perché i dati non erano criptati?

Secondo i ricercatori, gli operatori di dati hanno una serie di motivi, che vanno da quelli tecnici a quelli finanziari, per evitare il criptaggio.

- L’utilizzo del criptaggio può comportare una perdita del 20–30% della capacità della larghezza di banda del transponder.

- Il criptaggio richiede un maggiore consumo energetico, un aspetto critico per i terminali remoti, come quelli alimentati a batterie solari.

- Per alcuni tipi di traffico, ad esempio il VoIP per i servizi di emergenza, l’assenza di criptaggio è una misura adottata deliberatamente per aumentare la tolleranza agli errori e l’affidabilità in situazioni critiche.

- I provider di rete hanno affermato che l’abilitazione del criptaggio rendeva impossibile la risoluzione di alcuni problemi di rete esistenti all’interno dell’infrastruttura corrente. I fornitori non hanno approfondito le specifiche di tale affermazione.

- L’abilitazione del criptaggio a livello di collegamento può richiedere costi di licenza aggiuntivi per l’utilizzo del criptaggio in terminali e hub.

Perché alcuni fornitori e agenzie non hanno reagito?

È molto probabile che semplicemente non sapessero come rispondere. È difficile credere che una vulnerabilità così massiccia possa rimanere inosservata per decenni, quindi è possibile che il problema sia stato intenzionalmente lasciato irrisolto. I ricercatori osservano che nessuna singola entità unificata è responsabile della supervisione del criptaggio dei dati sui satelliti geostazionari. Ogni volta che scoprivano informazioni riservate nei dati intercettati, dovevano compiere uno sforzo considerevole per identificare la parte responsabile, stabilire un contatto e divulgare la vulnerabilità.

Alcuni esperti stanno confrontando l’impatto mediatico di questa ricerca con gli archivi Snowden declassificati, dato che le tecniche di intercettazione utilizzate potrebbero essere utilizzate per il monitoraggio del traffico mondiale. Possiamo anche paragonare questo caso al famigerato attacco Jeep, che ha completamente ribaltato gli standard di cybersecurity nell’industria automobilistica.

Non possiamo escludere la possibilità che l’intera questione derivi da semplice negligenza e pio desiderio, un affidamento sul presupposto che nessuno “alzerebbe mai lo sguardo”. Gli operatori di dati potrebbero aver considerato le comunicazioni satellitari come un collegamento di rete interno attendibile in cui il criptaggio semplicemente non era uno standard obbligatorio.

Cosa possiamo fare noi utenti?

Per gli utenti standard, i consigli sono simili a quelli forniti per l’utilizzo di qualsiasi punto di accesso Wi-Fi pubblico non protetto. Purtroppo, mentre possiamo criptare noi stessi il traffico Internet proveniente dai nostri dispositivi, lo stesso non può essere fatto per i dati vocali e i messaggi SMS del cellulare.

- Per qualsiasi operazione online riservata, è opportuno abilitare una VPN affidabile che includa uno strumento Kill Switch. Questo garantisce che, in caso di interruzione della connessione VPN, tutto il traffico venga immediatamente bloccato anziché essere instradato in maniera non criptata. Utilizza la VPN per effettuare chiamate VoIP e, in particolare, quando utilizzi il Wi-Fi in volo o altri punti di accesso pubblici. Se sei incline alle paranoie, lascia la VPN sempre attiva. Una soluzione efficace e veloce per le esigenze degli utenti potrebbe essere Kaspersky VPN Secure Connection.

- Utilizza le reti 5G quando possibile, poiché presentano standard di criptaggio più elevati. Tuttavia, anche queste possono essere non sicure, quindi evita di discutere di informazioni riservate tramite SMS o chiamate vocali standard da cellulare.

- Utilizza app di messaggistica che forniscono il criptaggio end-to-end del traffico nei dispositivi degli utenti, come Signal, WhatsApp o Threema.

- Se utilizzi un servizio cellulare in località remote, riduci al minimo le chat SMS e le chiamate vocali oppure utilizza i servizi degli operatori che integrano il criptaggio a livello di apparecchiatura dell’abbonato.

Altre informazioni sulla sicurezza delle telecomunicazioni:

• Attacchi alle reti 5G: continua la corsa agli armamenti

• Come proteggersi dalle truffe legate agli SMS falsi

• Chat offline: una panoramica delle app di messaggistica mesh

• Nozioni di base sulla messaggistica: consigli su sicurezza e privacy

satelliti

satelliti

Consigli

Consigli