Immaginiamo che un utente arrivi a un sito truffaldino, decida di effettuare un acquisto e immetta i dettagli della sua carta bancaria, il suo nome e l’indirizzo. Cosa mai accadrà dopo? La risposta più intuitiva (ma sbagliata) è che gli autori degli attacchi arraffino i soldi per poi scomparire. Purtroppo le cose sono più complicate di così. La realtà è che le informazioni entreranno in un enorme mercato illegale, nel quale persisteranno per anni passando di mano in mano e trovando impiego in nuovi attacchi.

Noi di Kaspersky, abbiamo studiato il percorso effettuato dai dati dopo un attacco di phishing: chi li riceve, come vengono smistati, come vengono rivenduti e come trovano impiego nel mercato illegale. In questo articolo viene eseguita una mappatura dei dati rubati e viene spiegato come proteggersi da un caso di phishing già subito o dall’eventualità di subirne uno. Il rapporto dettagliato completo di approfondimenti tecnici è disponibile su Securelist.

La raccolta dei dati

I siti di phishing sono accuratamente mascherati per apparire legittimi: talvolta il layout, l’interfaccia utente e persino il dominio sono quasi indistinguibili da quelli reali. Per rubare i dati, gli aggressori in genere usano moduli HTML che richiedono agli utenti di immettere le proprie credenziali di accesso, i dettagli delle carte di pagamento o altre informazioni riservate.

Non appena l’utente preme Accedi o Paga, le informazioni vengono immediatamente inviate ai criminali informatici. Alcune campagne dannose non raccolgono dati direttamente tramite un sito di phishing, ma abusano di servizi legittimi come Moduli Google per nascondere il server di destinazione finale.

Un sito Web DHL falso. All’utente viene richiesto di immettere i propri dati di accesso per un autentico account DHL

I dati rubati vengono in genere trasmessi in tre modi, singolarmente o in combinazione:

- E-mail. Questo metodo è oggi meno comune a causa di possibili ritardi o proibizioni.

- Bot di Telegram. Gli autori dell’attacco ricevono le informazioni istantaneamente. La maggior parte di questi bot è di tipo usa e getta, il che li rende difficili da rintracciare.

- Pannelli di amministrazione. I criminali informatici possono usare software specializzato per raccogliere e ordinare i dati, visualizzare statistiche e persino convalidare automaticamente le informazioni rubate.

Che tipo di dati cercano i phisher?

La gamma di dati ricercata dai criminali informatici è piuttosto ampia.

- Dati personali: numeri di telefono, nomi completi, e-mail, indirizzi di registrazione e di residenza. Queste informazioni possono essere usate per creare attacchi mirati. Le persone spesso cadono nelle truffe proprio perché gli aggressori possiedono una grande quantità di informazioni su di loro, vi si rivolgono per nome, sanno dove vivono e quali servizi usano.

- Documenti: dati e scansioni di tessere di previdenza sociale, patenti di guida, assicurazioni, codice fiscale e così via. I criminali usano questi documenti per attuare furti di identità, richiedere prestiti e spacciarsi per le vittime stesse quando accedono a portali di banche o enti statali.

- Credenziali: accessi, password e codici 2FA monouso.

- Dati biometrici: scansioni di volti, impronte digitali e campioni vocali vengono usati per generare deepfake o aggirare l’autenticazione a due fattori.

- Dettagli di pagamento: dettagli di carte bancarie e wallet di criptovalute.

- E molto altro ancora.

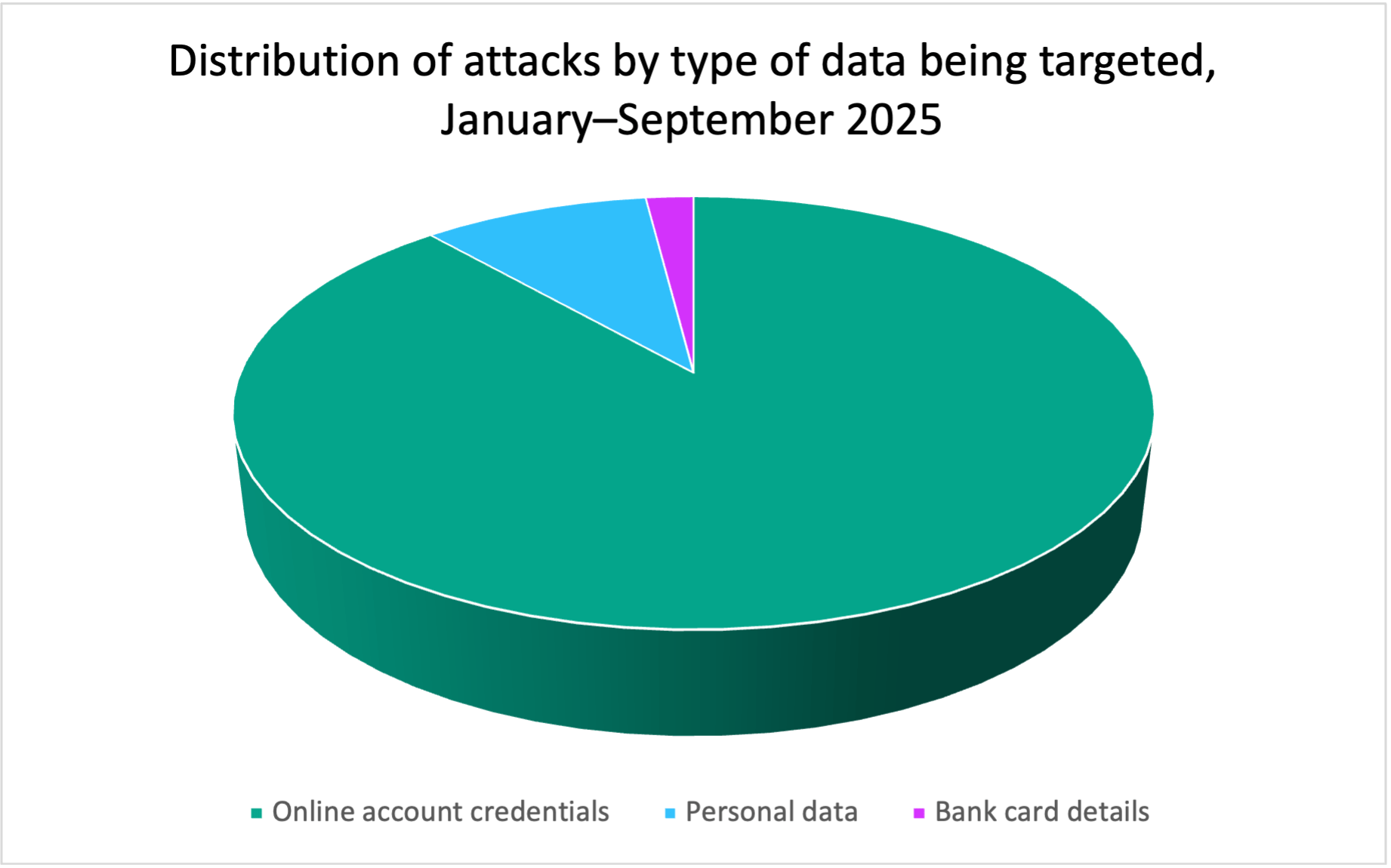

Secondo la nostra ricerca, la stragrande maggioranza (88,5%) degli attacchi di phishing condotti tra gennaio e settembre 2025 ha preso di mira le credenziali di account online e il 9,5% erano tentativi di ottenere i dati personali degli utenti, come nomi, indirizzi e date. Infine, il 2% degli attacchi di phishing era incentrato sul furto dei dati di carte bancarie.

Distribuzione degli attacchi per tipo di dati, gennaio-settembre 2025

Cosa succede poi ai dati rubati?

Non tutti i dati rubati vengono subito usati dagli aggressori per trasferire denaro sui propri account. Di fatto, raramente i dati vengono usati all’istante: il più delle volte si fanno strada nel mercato illegale raggiungendo analisti e broker di dati. Seguiamoli in un iter tipico.

1. Vendita in blocco

I set di dati grezzi vengono raggruppati in enormi archivi e offerti in blocco nei forum sul Dark Web. Questi archivi spesso contengono informazioni spazzatura o obsolete, motivo per cui sono venduti relativamente a basso prezzo, a partire da circa 50 dollari.

2. Riordino e verifica

Questi archivi vengono acquistati da hacker che operano in qualità di analisti. Costoro classificano i set di dati e ne verificano la validità controllando se le credenziali di accesso funzionano per i servizi specificati, se vengono riusate in altri siti e se corrispondono a dati divulgati in precedenti violazioni. Per attacchi mirati, i criminali informatici compilano un apposito dossier digitale. Questo memorizza le informazioni raccolte da attacchi recenti e meno recenti, essenzialmente un foglio di calcolo di dati pronto all’uso.

3. Rivendita dei dati verificati

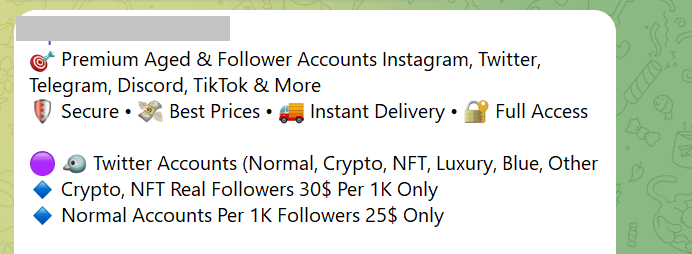

I set di dati riordinati vengono nuovamente offerti in vendita, ora a un prezzo più elevato, e non solo nel Dark Web, ma anche su Telegram.

Un annuncio per una vendita Telegram di credenziali di account social

Secondo Kaspersky Digital Footprint Intelligence, i prezzi degli account sono determinati da numerosi fattori: età dell’account, autenticazione 2FA, carte bancarie collegate e bacino di utenza del servizio. Non sorprende che la merce più costosa e richiesta in questo mercato sia l’accesso a conti bancari e portafogli di criptovaluta.

| Categoria | Prezzo, Dollari USA | Prezzo medio, Dollari USA |

| Piattaforme di criptovaluta | 60–400 | 105 |

| Banche | 70–2000 | 350 |

| Portali di enti statali | 15–2000 | 82,5 |

| Social media | 0,4–279 | 3 |

| App di messaggistica | 0,065–150 | 2,5 |

| Negozi online | (10-50) | 20 |

| Giochi e piattaforme di gioco | 1–50 | 6 |

| Portali Internet globali | 0,2–2 | 0,9 |

| Documenti personali | 0,5–125 | 15 |

Prezzi medi per account nel periodo gennaio-settembre 2025

1. Ripetizione degli attacchi

Una volta che un criminale informatico acquista il dossier digitale di una vittima, può pianificare l’attacco successivo. Potrebbe usare l’intelligence open source per scoprire dove lavora la vittima, quindi creare un’e-mail convincente impersonando il suo capo. Oppure potrebbe hackerare un profilo di social media, estrarre foto compromettenti e chiedere un riscatto per la restituzione. Tuttavia, possiamo affermare con sicurezza che quasi tutte le e-mail di minaccia o estorsione sono solo una tattica intimidatoria da parte di un truffatore.

I criminali informatici usano gli account compromessi anche per inviare ulteriori e-mail di phishing e collegamenti dannosi ai contatti della vittima. Pertanto, quando riceviamo un messaggio che chiede di votare per una nipote a un concorso, prestare denaro o fare clic su un collegamento sospetto, avremo tutte le ragioni per diffidare.

Cosa fare in caso di violazione dell’e-mail

- Innanzitutto, ricorda quali informazioni hai immesso nel sito di phishing. Se hai fornito i dettagli di una carta di pagamento, chiama immediatamente la banca e fai bloccare la carta. Se hai immesso credenziali che usi anche in altri account, modifica immediatamente le password. Un gestore di password può aiutare a creare password complesse.

- Quando possibile, abilita l’autenticazione a due fattori (2FA). Per maggiori dettagli su cos’è la 2FA e come usarla, leggi la nostra guida. Nello scegliere un metodo 2FA, è consigliabile evitare gli SMS poiché i codici monouso inviati tramite SMS sono intercettabili. Idealmente, usa un’app di autenticazione come Kaspersky Password Manager per generare codici monouso.

- Controlla le sessioni attive (l’elenco dei dispositivi connessi) degli account importanti. Se viene visualizzato un dispositivo o un indirizzo IP che non riconosci, interrompi immediatamente la sessione. Quindi modifica la password e configura l’autenticazione a due fattori.

Come proteggersi dal phishing

- Non fare clic sui collegamenti nelle e-mail o nei messaggi senza prima eseguirne la scansione con una soluzione di sicurezza

- Se ricevi un’e-mail sospetta, controlla sempre l’indirizzo del mittente per verificare se vi è già stato in passato un contatto con tale persona. Se qualcuno afferma di rappresentare un’autorità o un’azienda, assicurati di confrontare il dominio da cui è stata inviata l’e-mail con il dominio del sito Web ufficiale. Le legittime fonti aziendali o pubbliche non usano mai servizi di posta elettronica gratuiti.

- Usa un’app di autenticazione a due fattori.

- Crea password resistenti agli hacker. La nostra ricerca mostra che gli hacker possono decifrare quasi il 60% di tutte le password nel mondo in meno di un’ora. In alternativa, valuta la possibilità di passare alle passkey, che offrono una protezione dell’account molto più avanzata, ma tieni presente che comportano avvertenze specifiche.

- Ricorda: l’uso della stessa password per più servizi è uno sbaglio critico. Esattamente ciò che più fa comodo ai malintenzionati. Anche se non si è mai caduti in una truffa di phishing, password e dati possono comunque essere coinvolti in violazioni dei dati perché gli attacchi informatici non prendono di mira solo i singoli individui ma intere aziende. Quest’anno, l’Identity Theft Resource Center ha già registrato oltre duemila casi di furto di identità. Per ridurre al minimo i rischi, crea una password univoca e complessa per ogni account. Non è necessario, e in realtà nemmeno è fattibile, memorizzarle tutte. È meglio usare un gestore di password che genera e memorizza in sicorezza password complesse, le sincronizza su tutti i tuoi dispositivi, le immette automaticamente sui siti web e ti avvisa se le tue credenziali compaiono in una violazione dei dati.

Altro su phishing e truffe:

• In che modo phisher e truffatori utilizzano l’AI

• Cosa fare se si riceve un’e-mail di phishing

• Estorsione tramite e-mail: in che modo i truffatori utilizzano i ricatti

phishing

phishing

Consigli

Consigli