Di recente è stata rilevata una nuova campagna dannosa che utilizza un approccio piuttosto intrigante. L’autore dell’attacco crea le proprie build firmate di uno strumento di accesso remoto legittimo (RAT). Per distribuirli, utilizzano un servizio basato sull’intelligenza artificiale per generare in massa pagine Web dannose che si mascherano in modo convincente da siti ufficiali di varie applicazioni.

Continua a leggere per scoprire come funziona questo attacco, perché è particolarmente pericoloso per gli utenti e come proteggersi.

Come funziona l’attacco

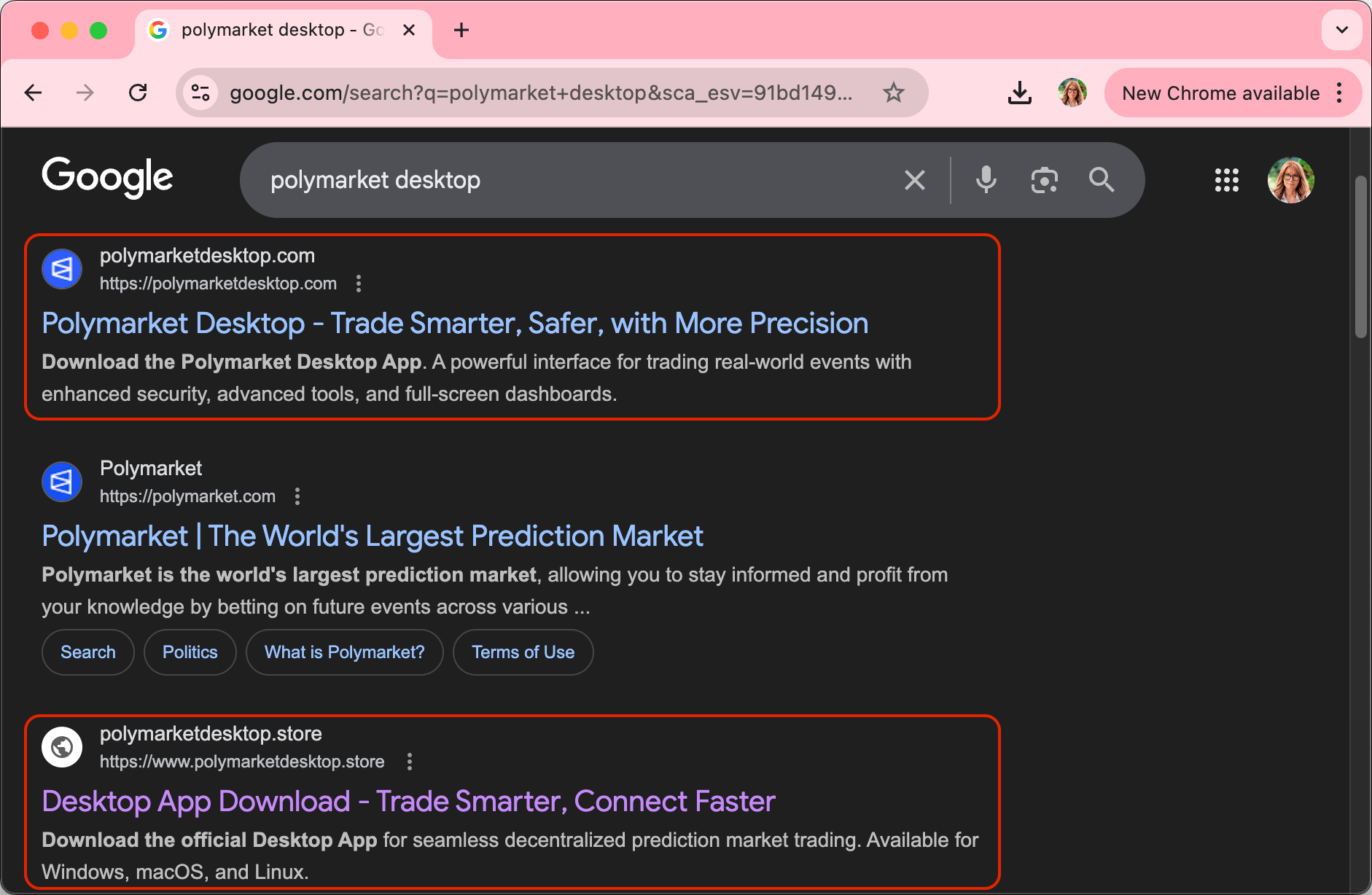

Sembra che l’utente malintenzionato stia utilizzando diverse opzioni di launchpad per i propri attacchi. In primo luogo, stanno chiaramente puntando a un numero significativo di utenti che sbarcano sulle proprie pagine false tramite semplici ricerche su Google. Questo perché i siti falsi normalmente hanno indirizzi che corrispondono o sono molto vicini a ciò che gli utenti stanno cercando.

Esaminando i risultati di ricerca di Google, a volte è possibile individuare un gruppo di siti falsi di Pokémon che si spacciano per legittimi. In questo caso, stiamo esaminando i cloni Polymarket.

In secondo luogo, utilizzano campagne e-mail dannose come alternativa. In questo scenario, l’attacco inizia quando l’utente riceve un’e-mail contenente un collegamento a un sito Web falso. Il contenuto potrebbe avere il seguente aspetto:

Gentili titolari di $DOP,

la finestra di migrazione da DOP-v1 a DOP-v2 è stata ufficialmente chiusa, con oltre 8 miliardi di token migrati correttamente.

Siamo lieti di annunciare che il Portale reclami DOP-v2 è ora APERTO!

Tutti i titolari di $DOP ora possono visitare il portale per richiedere in modo sicuro i propri token ed entrare nella fase successiva dell'ecosistema.

Richiedi subito i token DOP-v2 https://migrate-dop{dot}org/

Benvenuti in DOP-v2: un capitolo più forte, più intelligente e più gratificante inizia oggi.

Grazie per aver fatto parte di questo viaggio.

Il team DOP

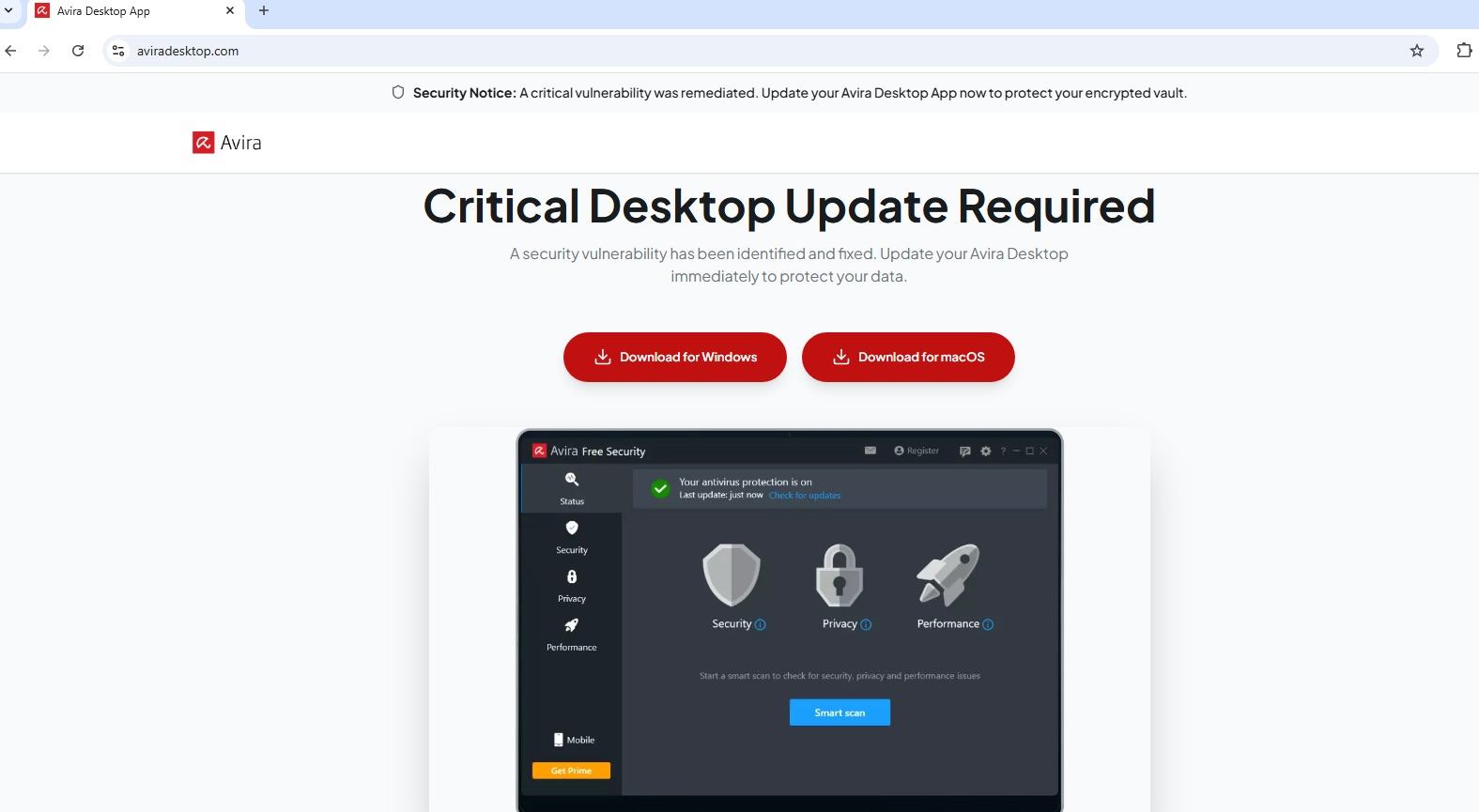

Un falso sito Web Avira segnala una vulnerabilità e consiglia di scaricare il relativo “aggiornamento”

Gli autori dell’attacco stanno quindi sfruttando anche una tattica nota come scareware: imporre agli utenti un’applicazione non sicura con il pretesto di proteggersi da una minaccia immaginaria.

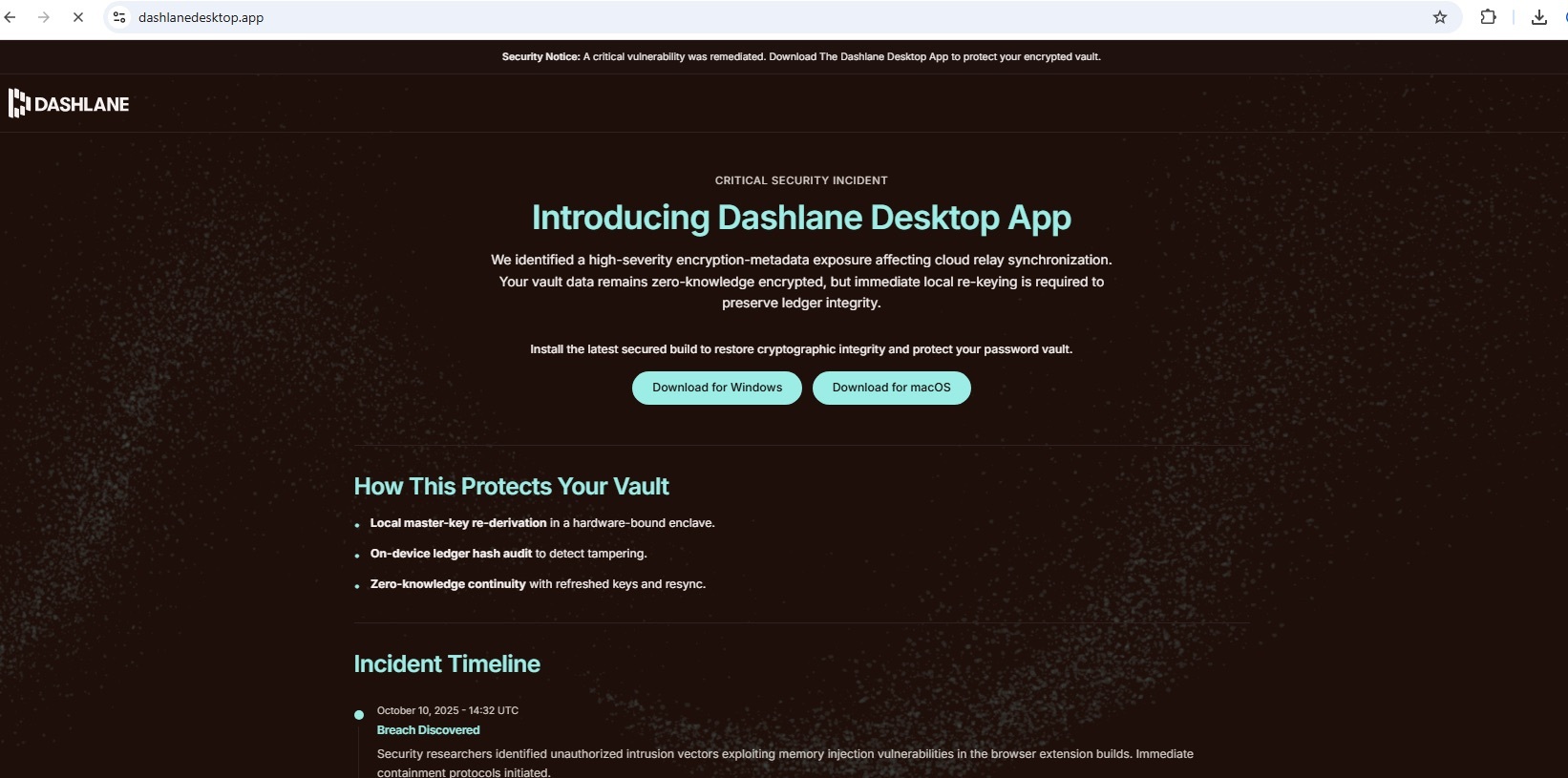

Una pagina Dashlane falsa avverte di “un’esposizione di metadati di criptaggio ad alta gravità che influisce sulla sincronizzazione dell’inoltro del cloud”, qualunque cosa ciò significhi. E, naturalmente, non è possibile correggerlo a meno che non scarichi qualcosa

Siti Web falsi creati con Lovable

Nonostante le differenze nei contenuti, i siti Web falsi coinvolti in questa campagna dannosa condividono diverse funzionalità comuni. Per i principianti, la maggior parte dei relativi indirizzi viene costruita in base alla formula {popular app name} + desktop.com, un URL che corrisponde molto a una query di ricerca ovviamente comune.

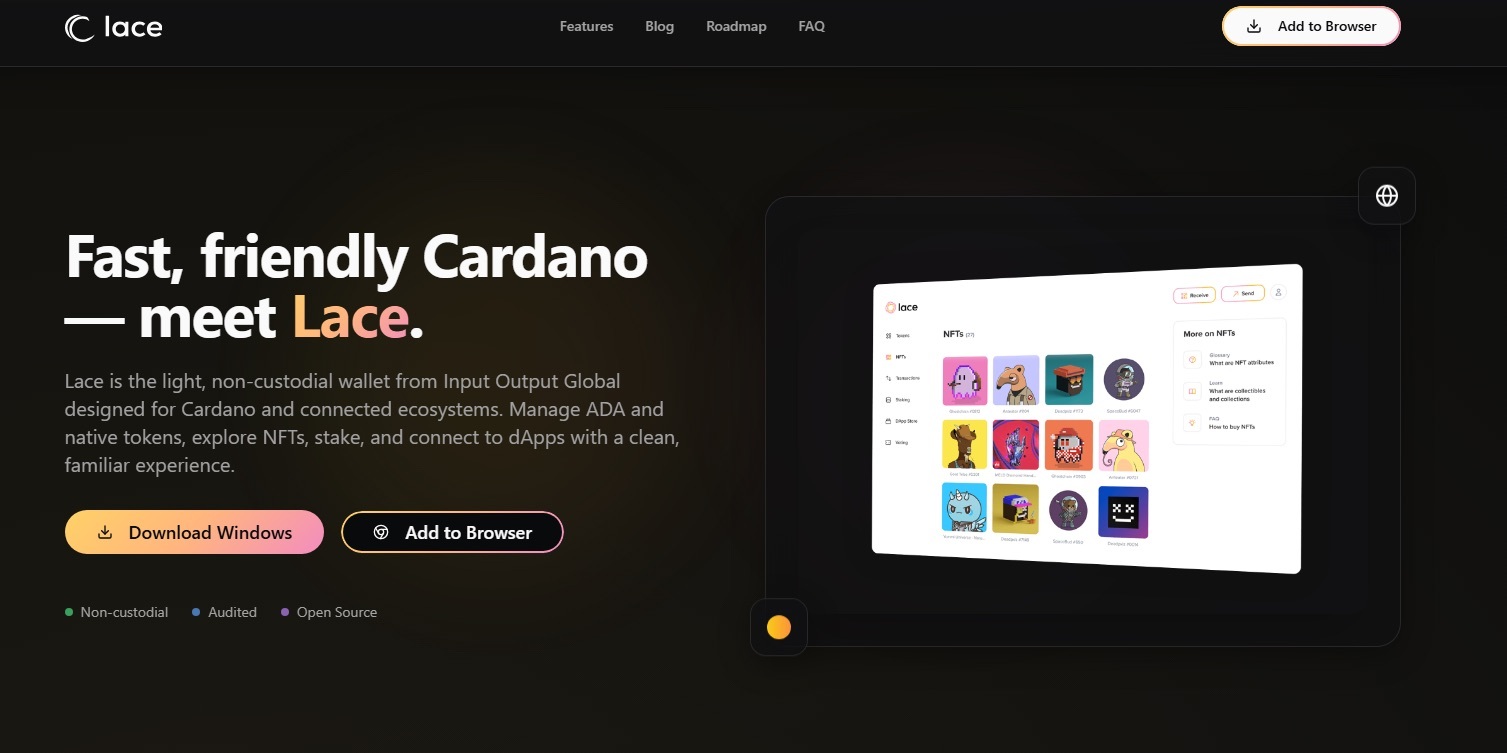

Inoltre, le pagine false stesse sembrano abbastanza professionali. È interessante notare che l’aspetto dei siti falsi non replica esattamente il design degli originali: non si tratta di cloni diretti. Piuttosto, sono variazioni molto convincenti su un tema. Ad esempio, possiamo esaminare alcune versioni false della pagina del portafoglio di cryptovaluta Lace. Uno di questi ha il seguente aspetto:

La prima variante del sito Web di Lace falso

Un altro è simile a quanto segue:

La seconda variante del sito Web falso di Lace

Questi siti Web falsi assomigliano molto al sito Web di Lace originale, ma sono comunque diversi da esso in molti modi ovvi:

Le versioni false sono per certi versi simili al sito Web di Lace autentico, ma dissimili per altri. Fonte

Si è scoperto che gli autori dell’attacco hanno utilizzato come arma un web-builder basato sull’intelligenza artificiale per creare pagine false. Poiché gli autori dell’attacco hanno tagliato gli angoli e lasciato inavvertitamente alcuni artefatti rivelatori, siamo riusciti a identificare il servizio esatto su cui stanno facendo leva: Lovable.

L’utilizzo di uno strumento di intelligenza artificiale ha consentito loro di ridurre significativamente il tempo necessario per creare un sito falso e sfornare falsi su scala industriale.

Strumento di amministrazione remota Syncro

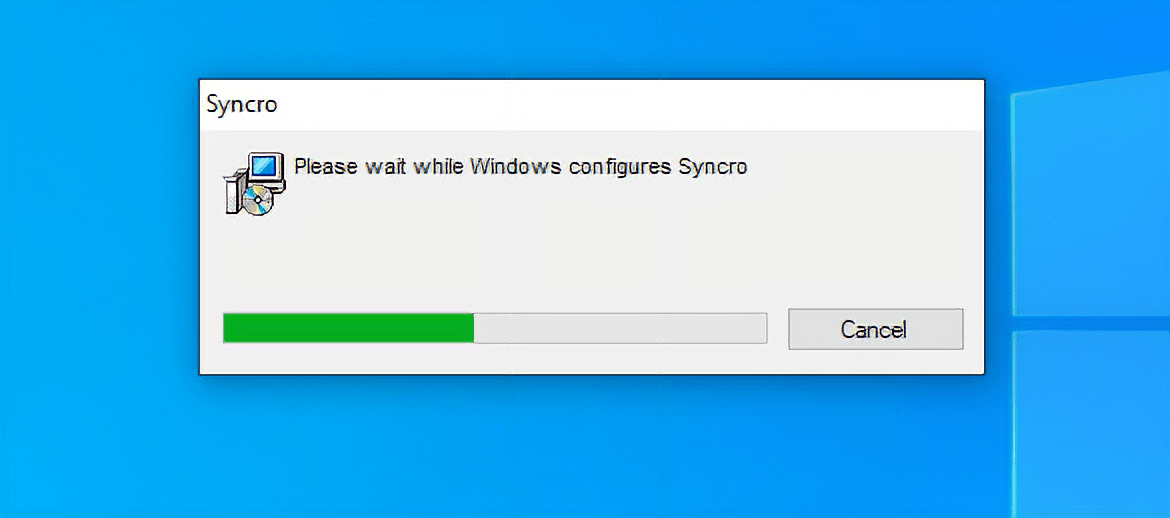

Un’altra caratteristica comune dei siti falsi coinvolti in questa campagna è che distribuiscono tutti lo stesso identico carico utile. L’utente malintenzionato non ha creato il proprio Trojan, né ne ha acquistato uno al mercato nero. Sta invece utilizzando la propria build di uno strumento di accesso remoto perfettamente legittimo: Syncro.

L’app originale semplifica il monitoraggio centralizzato e l’accesso remoto per i team di supporto IT aziendali e gli MSP (Managed Service Provider). I servizi di sincronizzazione sono relativamente economici, a partire da 129 dollari al mese con un numero illimitato di dispositivi gestiti.

Sito del portafoglio di criptovaluta falso Yoroi

Allo stesso tempo, lo strumento possiede alcune importanti funzionalità: oltre alla condivisione dello schermo, il servizio fornisce anche l’esecuzione in remoto dei comandi, il trasferimento file, l’analisi dei registri, la modifica del registro di sistema e altre azioni in background. Tuttavia, il principale vantaggio di Syncro è un’installazione semplificata e un processo di connessione. L’utente, o, in questo caso, la vittima deve solo scaricare ed eseguire il file di installazione.

Da quel momento in poi, l’installazione viene eseguita completamente in background, caricando segretamente una build Syncro dannosa nel computer. Poiché questa build ha il CUSTOMER_ID dell’utente malintenzionato hardcoded, l’utente malintenzionato ottiene immediatamente il controllo completo sul computer della vittima.

La finestra del programma di installazione di Syncro lampeggia sullo schermo per pochi secondi e solo un utente attento potrebbe notare che è stato configurato il software errato

Una volta installato Syncro nel dispositivo della vittima, gli autori dell’attacco ottengono l’accesso completo e possono utilizzarlo per raggiungere i propri obiettivi. Dato il contesto, questi sembrano rubare le chiavi dei portafogli di criptovaluta alle vittime e sottrarre fondi ai conti degli autori dell’attacco.

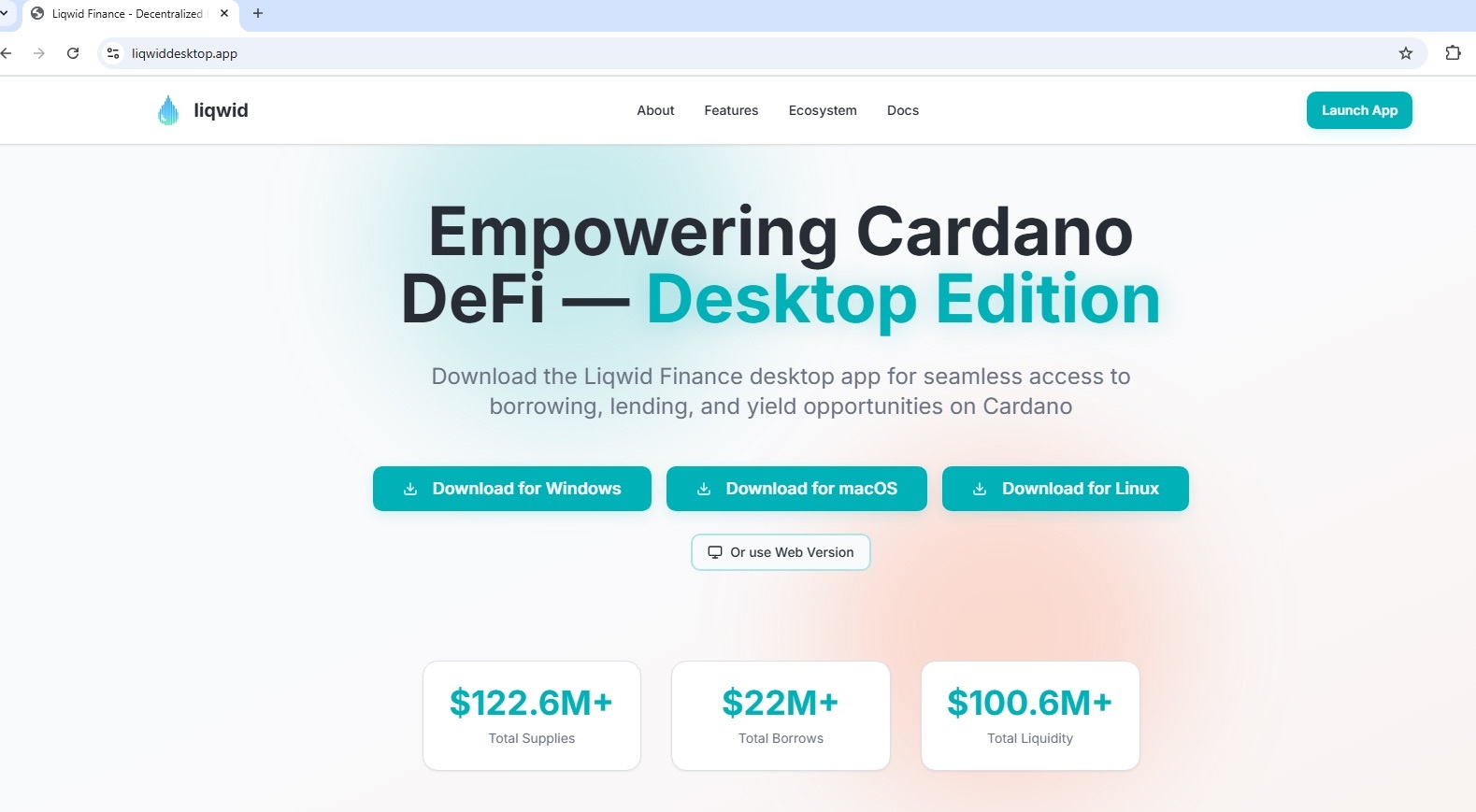

Un altro sito falso, questa volta per il protocollo Liqwid DeFi. Sebbene Liqwid offra solo un’applicazione Web, il sito falso consente agli utenti di scaricare versioni per Windows, macOS e persino Linux

Come proteggersi da tali attacchi

Questa campagna dannosa rappresenta una minaccia aggravata per gli utenti per due motivi principali. In primo luogo, i siti falsi creati con il servizio di intelligenza artificiale hanno un aspetto abbastanza professionale e i relativi URL non sono eccessivamente sospetti. Ovviamente sia il design delle pagine false che i domini utilizzati differiscono notevolmente da quelli reali, ma questo diventa evidente solo nel confronto diretto. A prima vista, tuttavia, è facile confondere il falso con l’originale.

In secondo luogo, gli autori degli attacchi utilizzano uno strumento di accesso remoto legittimo per infettare gli utenti. Ciò significa che rilevare l’infezione può essere difficile.

La nostra soluzione di sicurezza ha un motto speciale, “Not-a-virus ” (Non è un virus) per casi come questo. Questo motto viene assegnato, tra le altre cose, quando nel dispositivo vengono rilevati vari strumenti di accesso remoto, incluso il legittimo Syncro. Per quanto riguarda le build Syncro utilizzate per scopi dannosi, la nostra soluzione di sicurezza li rileva come HEUR:Backdoor.OLE2.RA-Based.gen.

È importante ricordare che un anti-virus non bloccherà tutti gli strumenti legittimi di amministrazione remota per impostazione predefinita per evitare di interferire con l’utilizzo intenzionale. È pertanto consigliabile prestare molta attenzione alle notifiche provenienti dalla soluzione di protezione. Se viene visualizzato un avviso che indica che è stato rilevato software Not-a-virus nel dispositivo, è opportuno prenderlo sul serio e controllare almeno quale applicazione lo ha attivato.

Se nel dispositivo è installato Kaspersky Premium, utilizza la funzionalità Rilevamento accesso remoto e, se necessario, l’opzione di rimozione dell’app fornita con l’abbonamento Premium. Questa funzionalità rileva circa 30 delle più diffuse applicazioni di accesso remoto legittime e se sai di non averle installate personalmente, questo è motivo di preoccupazione.

Kaspersky Premium rileva (e consente di rimuovere) anche le versioni legittime di Syncro e di altre applicazioni di accesso remoto.

Ulteriori consigli:

- Non scaricare applicazioni da fonti dubbie, in particolare nei dispositivi in cui sono installate app finanziarie o di criptaggio.

- Ricontrolla sempre gli indirizzi delle pagine che stai visitando prima di eseguire azioni potenzialmente pericolose come il download di un’app o l’immissione di dati personali.

- Presta molta attenzione agli avvisi provenienti dalle difese anti-virus e anti-phishing integrate nelle nostre soluzioni di sicurezza

RAT

RAT

Consigli

Consigli