Affinché un attacco e-mail abbia esito positivo, la prima cosa che i cybercriminali devono fare è inviare i propri messaggi alle potenziali vittime. In un post recente abbiamo illustrato in che modo i truffatori hanno sfruttato le notifiche di GetShared, un servizio completamente legittimo per la condivisione di file di grandi dimensioni. Oggi esamineremo un altro metodo per l’invio di e-mail dannose. Gli operatori dietro a questa truffa hanno imparato a inserire testi personalizzati nei messaggi di ringraziamento autentici inviati da Microsoft 365 ai nuovi abbonati aziendali.

Una vera e-mail Microsoft con una brutta sorpresa all’interno

L’attacco inizia con un messaggio di posta elettronica legittimo in cui Microsoft ringrazia il destinatario per aver acquistato un abbonamento a Microsoft 365 Apps for Business. L’e-mail, infatti, arriva da un indirizzo legittimo del colosso della tecnologia di Redmond: microsoft-noreply@microsoft.com. Difficile immaginare un indirizzo e-mail con una reputazione più attendibile, quindi il messaggio supera facilmente qualsiasi filtro del server e-mail.

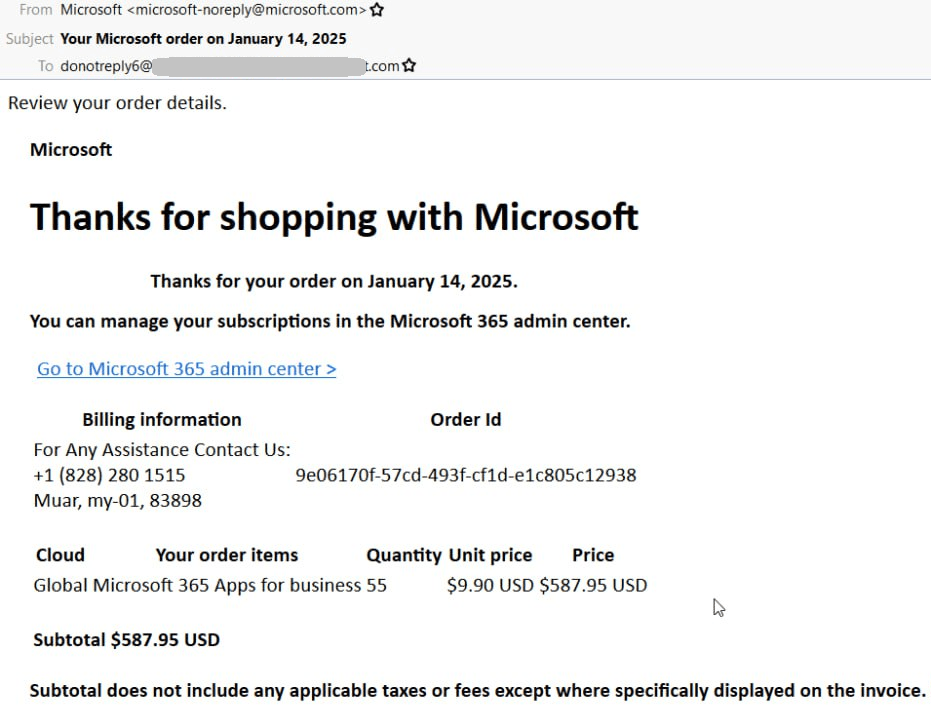

Ancora una volta, solo per essere chiari: si tratta di un’e-mail autentica di Microsoft. Il contenuto corrisponde a una tipica conferma di acquisto. Nello screenshot seguente, l’azienda ringrazia il destinatario per aver acquistato 55 abbonamenti a Microsoft 365 Apps for Business per un valore totale di 587,95 dollari.

Esempio di notifica aziendale Microsoft in cui gli utenti malintenzionati hanno inserito il proprio messaggio nella sezione Informazioni di fatturazione

Il nocciolo della truffa sta nel testo aggiunto dagli utenti malintenzionati nella sezione Informazioni di fatturazione. In genere, questa sezione contiene il nome dell’azienda abbonata e l’indirizzo di fatturazione. Tuttavia, i truffatori scambiano tali informazioni con il proprio numero di telefono, oltre a una nota che incoraggia il destinatario a chiamare “Microsoft” in caso necessiti di assistenza. I tipi di abbonamento “acquistati” indicano che i truffatori prendono di mira i dipendenti di aziende.

Sfruttano la paura comune dei dipendenti: fare un acquisto costoso e inutile potrebbe causare problemi sul lavoro. E poiché la risoluzione del problema tramite e-mail non è un’opzione (il messaggio proviene da un indirizzo al quale non è possibile rispondere), alla vittima non resta che chiamare il numero di telefono fornito.

Chi risponde alle chiamate e cosa succede dopo?

Se la vittima abbocca e decide di chiamare per chiedere informazioni sugli abbonamenti che avrebbe acquistato, i truffatori implementano trucchi di social engineering.

Un utente Reddit, che aveva ricevuto un’e-mail simile e aveva chiamato il numero, ha condiviso la propria esperienza. Secondo la vittima, la persona che ha risposto alla chiamata ha insistito per installare un software di supporto e ha inviato un file EXE. La conversazione che è seguita suggerisce che il file contenesse un qualche tipo di RAT.

La vittima non ha sospettato di nulla fino a quando il truffatore non ha promesso di rimborsare il denaro sul suo conto bancario. Quello è stato il campanello d’allarme, poiché non avrebbe dovuto avere accesso alle coordinate bancarie della vittima. Il truffatore ha chiesto alla vittima di accedere al proprio account di home banking per verificare se la transazione era andata a buon fine.

La vittima ritiene che il software installato nel proprio computer fosse un malware che avrebbe consentito agli autori dell’attacco di intercettare le credenziali di accesso. Per fortuna, avendo compreso il pericolo abbastanza presto, ha riattaccato. All’interno dello stesso thread, altri utenti di Reddit hanno segnalato e-mail simili con vari dettagli di contatto.

In che modo i truffatori inviano e-mail di phishing da un indirizzo Microsoft autentico

Il modo esatto con cui gli autori degli attacchi riescono a inviare notifiche Microsoft alle proprie vittime resta ancora un mistero. La spiegazione più plausibile arriva da un altro utente di Reddit, il quale ha suggerito che gli operatori della truffa stessero utilizzando credenziali rubate o versioni di prova per accedere a Microsoft 365. Utilizzando la copia nascosta o semplicemente immettendo l’indirizzo e-mail della vittima al momento dell’acquisto di un abbonamento, la vittima può inviare messaggi come quello mostrato nello screenshot sopra.

Una teoria alternativa è che i truffatori ottengano l’accesso a un account con un abbonamento a Microsoft 365 attivo e quindi utilizzino la funzionalità di invio delle informazioni di fatturazione, specificando l’utente preso di mira come destinatario.

Qualunque sia la verità, l’obiettivo degli autori degli attacchi è sostituire i dati di fatturazione, l’unica parte della notifica Microsoft che possono modificare, con il proprio numero di telefono.

Come proteggervi da tali attacchi

Gli utenti malintenzionati continuano a trovare nuove scappatoie in servizi noti e perfettamente legittimi da utilizzare per campagne di phishing e truffe. Ecco perché, per garantire la protezione di un’organizzazione, sono necessarie non solo le protezioni tecniche, ma anche i controlli amministrativi. Ecco cosa consigliamo:

- Forma i dipendenti affinchériconoscano tempestivamente le potenziali minacce. Questo processo può essere automatizzato con uno strumento di e-learning come Kaspersky Automated Security Awareness Platform.

- Installa una solida soluzione di protezione su ogni dispositivo aziendale per respingere spyware, trojan di accesso remoto e altri malware.

phishing

phishing

Consigli

Consigli