Come ripetiamo, è molto importante essere al corrente delle notizie più aggiornate sulla sicurezza informatica e sulle minacce. Essere preparati è essere a più di metà dell’opera.

Tuttavia, anche quelli che sanno tutto ciò che c’è da sapere sulla cybersicurezza, che utilizzano password affidabili e le cambiano con regolarità, che riconoscono a occhio i messaggi di phishing e proteggono i loro dispositivi con eccellenti soluzioni di sicurezza, anche quelli che fanno tutto bene, non sono del tutto al sicuro, perché tutti viviamo in una società.

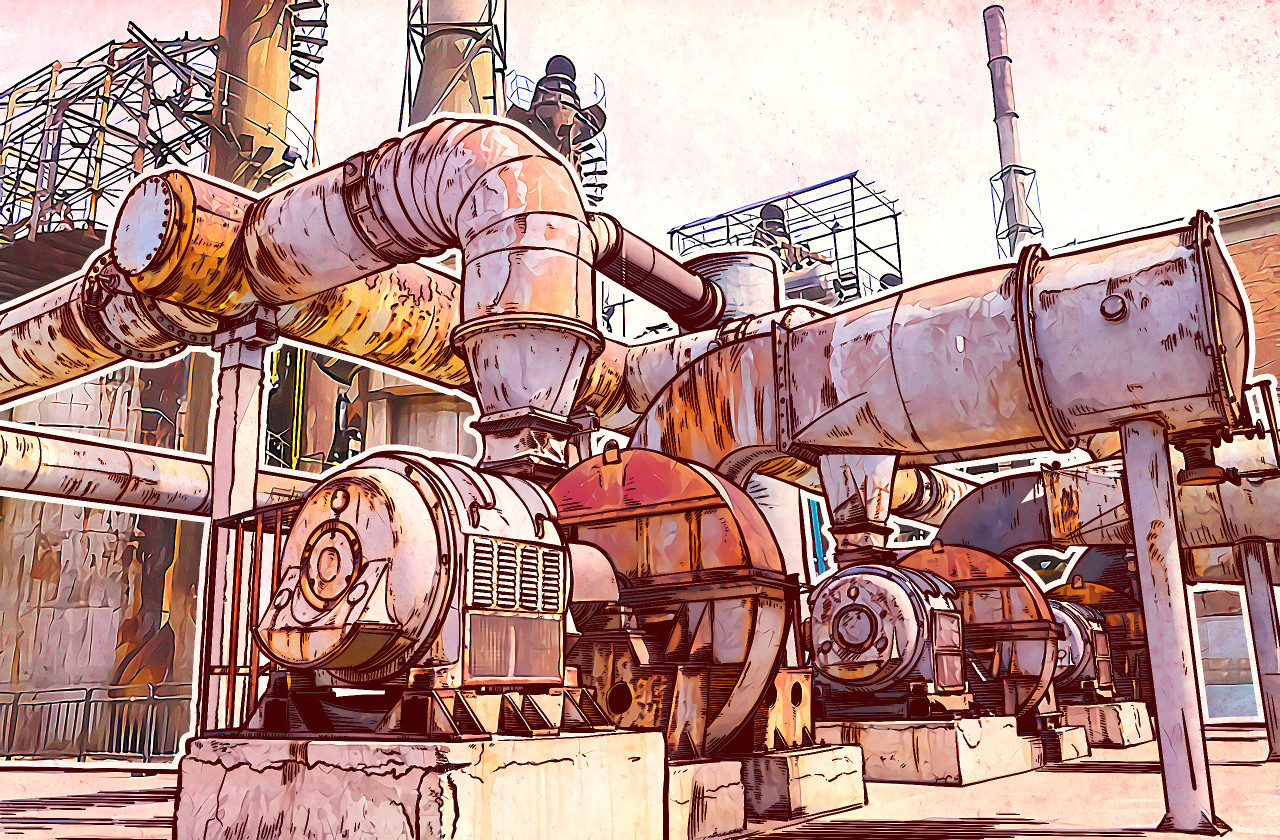

Il punto è che abbiamo il controllo dei nostri dispositivi personali, ma le attrezzature industriali sono molto al di là della nostra portata.

Cybersicurezza? Ma noi facciamo cookie!

I nostri esperti della cybersecurezza hanno intrapreso un’indagine per scoprire come stanno le cose riguardo la sicurezza dei sistemi di controllo industriale.

Shodan, il motore di ricerca per i dispositivi connessi, ci ha mostrato 188.019 sistemi industriali in 170 paesi a cui si può accedere su Internet. La maggior parte di essi sono ubicati negli Stati Uniti (30,5%) e in Europa, specialmente in Germania (13,9%), Spagna (5,9%) e Francia (5,6%).

Industrial #cybersecurity threat landscape https://t.co/k6q9DAtQyX #klreport pic.twitter.com/ML6LnxFa9B

— Kaspersky (@kaspersky) July 11, 2016

Un enorme 92% (172.982) dei sistemi di controllo industriale (ICS) rilevati sono vulnerabili. Sorprendentemente, l’87% presenta bug con un livello medio di rischio e il 7% presenta problemi critici.

Negli ultimi cinque anni, gli esperti hanno meticolosamente esaminato tali sistemi e hanno trovato molte falle nella sicurezza: durante questo lasso di tempo, il numero delle vulnerabilità nei componenti ICS è cresciuto di 10 volte.

Il 91,6% dei sistemi analizzati dai nostri esperti utilizza protocolli non sicuri, dando ai criminali l’opportunità di intercettare e modificare i dati usando attacchi “man-in-the-middle”.

Inoltre, il 7,2% (circa 13.700) dei sistemi appartiene a grosse compagnie nel settore aerospaziale, dei trasporti e dell’energia, petrolifero e del gas, metallurgico, alimentare, edile e altre aree sensibili.

Maritime industry is easy meat for cyber criminals – http://t.co/arylkFBOTc pic.twitter.com/v6QKzcjJXM

— Kaspersky (@kaspersky) May 22, 2015

In altre parole, abili cybercriminali possono influenzare qualsiasi settore economico. Le loro vittime, aziende attaccate, danneggeranno migliaia o milioni di persone somministrandogli acqua contaminata e cibo non commestibile, o staccando il riscaldamento in inverno.

Cosa significa per tutti noi?

I possibili effetti e gli esiti dipendono da quali compagnie vengono prese di mira dai cybercriminali e quale ICS usino le stesse.

Abbiamo già visto i risultati di alcuni attacchi industriali. A dicembre del 2015, la metà delle case nella città ucraina di Ivano-Frankivsk erano in blackout a causa di un attacco APT Black Energy. Nello stesso anno venne scoperto anche un attacco alla Kemuri Water Company. I cybercriminali si sono introdotti nella sua rete e hanno manipolato i sistemi responsabili dell’aggiunta di prodotti chimici per depurare l’acqua.

Inoltre, pure l’aeroporto Chopin di Varsavia è stato attaccato dagli hacker. Per di più, un anno prima dei criminali interruppero il funzionamento di un altoforno in un’acciaieria tedesca.

Black Hat and DEF CON: Hacking a chemical plant – https://t.co/KSnCTtLt5U

— Kaspersky (@kaspersky) August 19, 2015

Nel complesso, la sicurezza dei sistemi di controllo industriale lascia molto a desiderare. Kaspersky Lab ha ripetutamente lanciato allarmi riguardo questi rischi, ma di solito i Bastian contrario fanno spallucce: “Diteci dei casi reali in cui ci si è davvero approfittati di queste vulnerabilità.” Purtroppo, adesso possiamo.

Ovviamente, una sola persona può fare ben poco per risolvere un problema sistemico: l’attrezzatura industriale non può essere cambiata in un giorno o neanche in un anno. Ad ogni modo, la forma di difesa più determinante è la conoscenza. Più la gente è consapevole del problema, maggiore è la possibilità che le infrastrutture industriali sensibili verranno riparate prima che succeda qualcosa di molto, molto brutto.

ICS

ICS

Consigli

Consigli