È da un po’ di tempo che vediamo tentativi di utilizzare trucchi di spear phishing su vasta scala. Questi sforzi sono in genere limitati a uno stile dell’e-mail leggermente migliore del solito che imiti un’azienda specifica, falsificando un mittente aziendale tramite ghost spoofing e personalizzando il messaggio, che, nella migliore delle ipotesi, significa chiamare la vittima per nome. Tuttavia, a marzo di quest’anno abbiamo iniziato a notare una campagna particolarmente intrigante in cui non solo il corpo dell’e-mail, ma anche il documento allegato era personalizzato. Anche lo schema in sé era un po’ insolito: tentava di indurre le vittime a immettere le credenziali e-mail aziendali con il pretesto di modificare i criteri delle risorse umane.

Una falsa richiesta di revisione delle nuove linee guida delle risorse umane

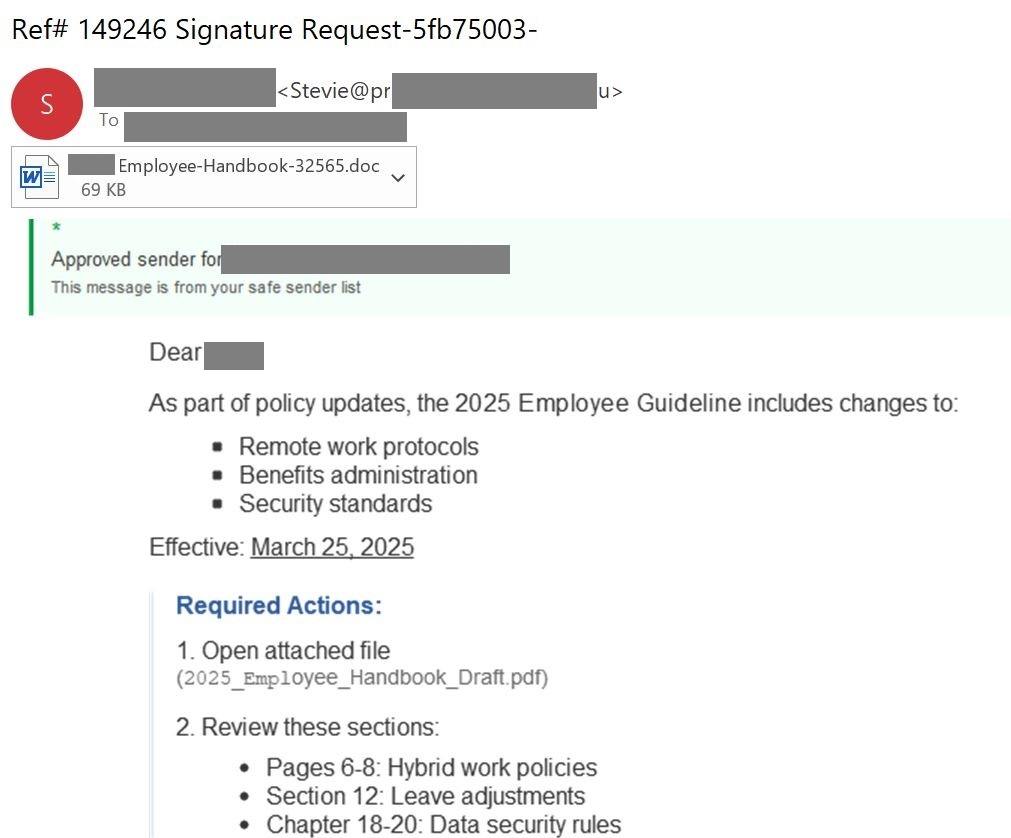

Ecco come funziona. La vittima riceve un’e-mail, apparentemente dalle risorse umane, in cui viene chiamata per nome. L’e-mail la informa delle modifiche ai criteri delle risorse umane per quanto riguarda i protocolli di lavoro remoto, i vantaggi disponibili e gli standard di sicurezza. Naturalmente, qualsiasi dipendente sarebbe interessato a questo tipo di modifiche, pertanto il cursore si sposta naturalmente verso il documento allegato, che, per inciso, presenta anche il nome del destinatario nel titolo. L’e-mail è inoltre dotata di un banner convincente che indica che il mittente è stato verificato e che il messaggio proviene da un elenco di mittenti attendibili. Come dimostra l’esperienza, questo è esattamente il tipo di e-mail che merita un esame più approfondito.

Messaggio e-mail di phishing progettato per attirare le vittime con falsi aggiornamenti dei criteri per le risorse umane

Tanto per cominciare, l’intero contenuto dell’e-mail, inclusi il rassicurante banner verde e il saluto personalizzato, è un’immagine. È possibile verificarlo facilmente provando a evidenziare qualsiasi parte del testo con il mouse. Un mittente legittimo non invierà mai un’e-mail in questo modo; non sarebbe per niente pratico. Immagina che un reparto HR debba salvare e inviare singole immagini a ogni singolo dipendente per un annuncio così diffuso! L’unico motivo per incorporare il testo come immagine è per ignorare i filtri anti-spam o anti-phishing delle e-mail.

Nell’e-mail sono presenti altri indizi più sottili che possono rivelare gli utenti malintenzionati. Ad esempio, il nome e persino il formato del documento allegato non corrispondono a quanto indicato nel corpo dell’e-mail. Ma rispetto all’e-mail “pittoresca”, questi sono dettagli minori.

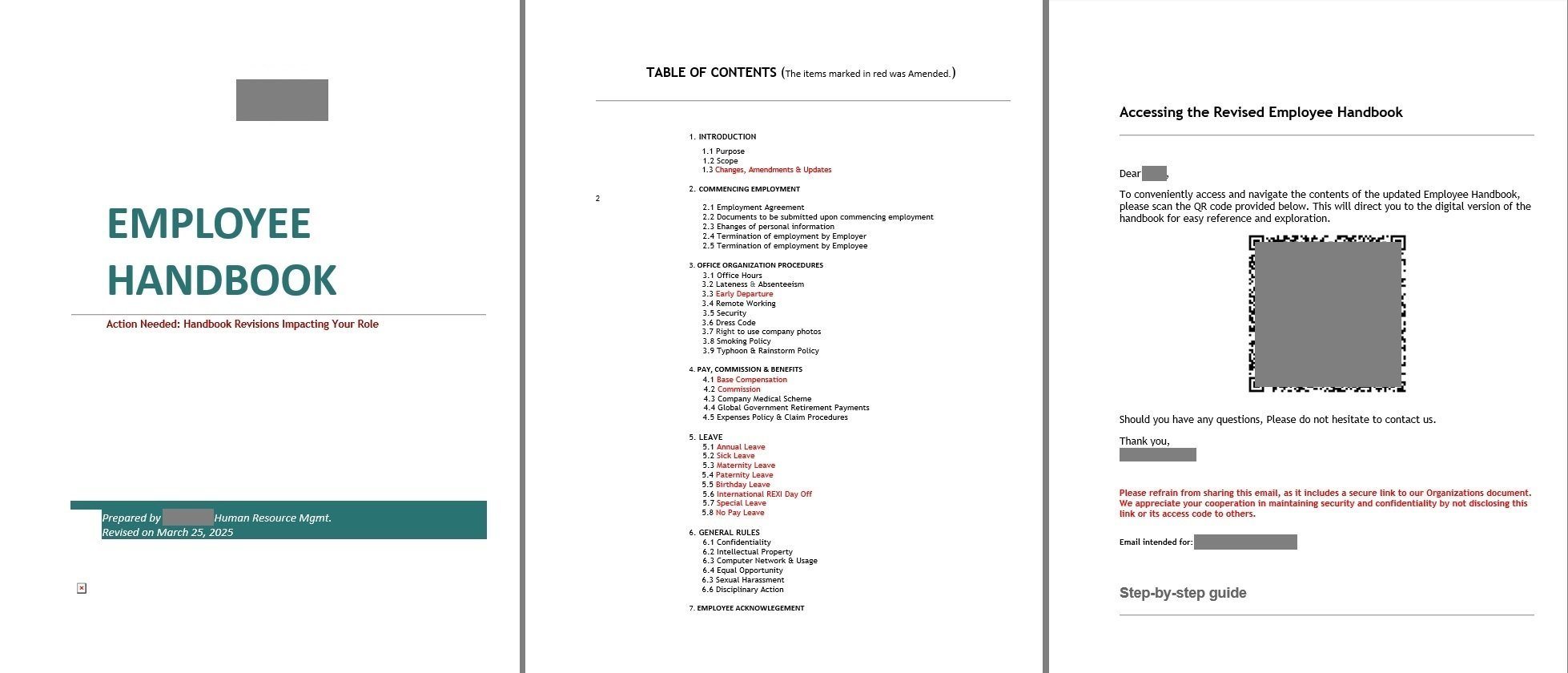

Allegato che imita le linee guida delle risorse umane

Naturalmente, il documento allegato non contiene linee guida effettive per le risorse umane. Verrà visualizzato un frontespizio con il logo di una piccola azienda e un’intestazione “Manuale per i dipendenti” in evidenza. Include inoltre un sommario con elementi evidenziati in rosso come per indicare le modifiche, seguiti da una pagina con un codice QR (come per accedere all’intero documento). Infine, sono disponibili istruzioni di base su come eseguire la scansione dei codici QR con il telefono. Il codice, ovviamente, conduce a una pagina in cui all’utente viene richiesto di immettere le credenziali aziendali, cosa che gli autori dello schema cercano.

Il documento è costellato di frasi volte a convincere la vittima che è proprio personalizzato. Anche il nome è menzionato due volte: una nel saluto e un’altra nella riga “Questa comunicazione è destinata a…” che precede l’istruzione. Ah, il nome del file include anche il nome dell’utente. Ma la prima domanda che questo documento dovrebbe porre è: qual è il punto?

Realisticamente, tutte queste informazioni avrebbero potuto essere presentate direttamente nell’e-mail senza creare un file personalizzato di quattro pagine. Perché un dipendente delle risorse umane dovrebbe fare tutto questo e creare questi documenti apparentemente inutili per ciascun dipendente? Onestamente, all’inizio dubitavamo che i truffatori si sarebbero preoccupati di una configurazione così elaborata. I nostri strumenti confermano tuttavia che tutte le e-mail di phishing in questa campagna contengono effettivamente allegati diversi, ciascuno univoco al nome del destinatario. È probabile che stiamo assistendo al lavoro di un nuovo meccanismo di invio automatico della posta che genera un documento e un’immagine e-mail per ciascun destinatario… o forse solo per alcuni phisher estremamente dedicati.

Come proteggersi

Una soluzione di protezione specializzata può bloccare la maggior parte dei messaggi e-mail di phishing nel server di posta aziendale. Inoltre, dovrebbero essere protetti anche tutti i dispositivi utilizzati dai dipendenti dell’azienda per lavoro, inclusi i telefoni cellulari.

È inoltre consigliabile educare i dipendenti alle moderne tattiche di truffa, ad esempio condividendo le risorse del nostro blog, e sensibilizzarli continuamente alla cybersecurity. Questo obiettivo può essere raggiunto attraverso piattaforme come Kaspersky Automated Security Awareness.

segnali di phishing

segnali di phishing

Consigli

Consigli