La digitalizzazione delle imprese, in particolare di piccole e medie dimensioni, consente un rapido upscaling, un miglior servizio clienti e l’ingresso in nuovi mercati. Il rovescio della medaglia è l’amplificazione dei danni causati da un attacco informatico e le complicate procedure di ripristino. Dato che le risorse aziendali sono sempre limitate, a quali attacchi conviene far fronte per primi?

Per rispondere a questa domanda, abbiamo studiato l’Africa Cyberthreat Assessment Report 2025 dell’INTERPOL. Il documento è utile perché raccoglie statistiche sulla criminalità informatica e dati provenienti da alcune società di sicurezza informatica, Kaspersky inclusa, e consente di confrontare il numero e i tipi di attacchi con gli effettivi danni apportati. Questi dati possono essere sfruttati per stilare strategie di protezione delle informazioni aziendali.

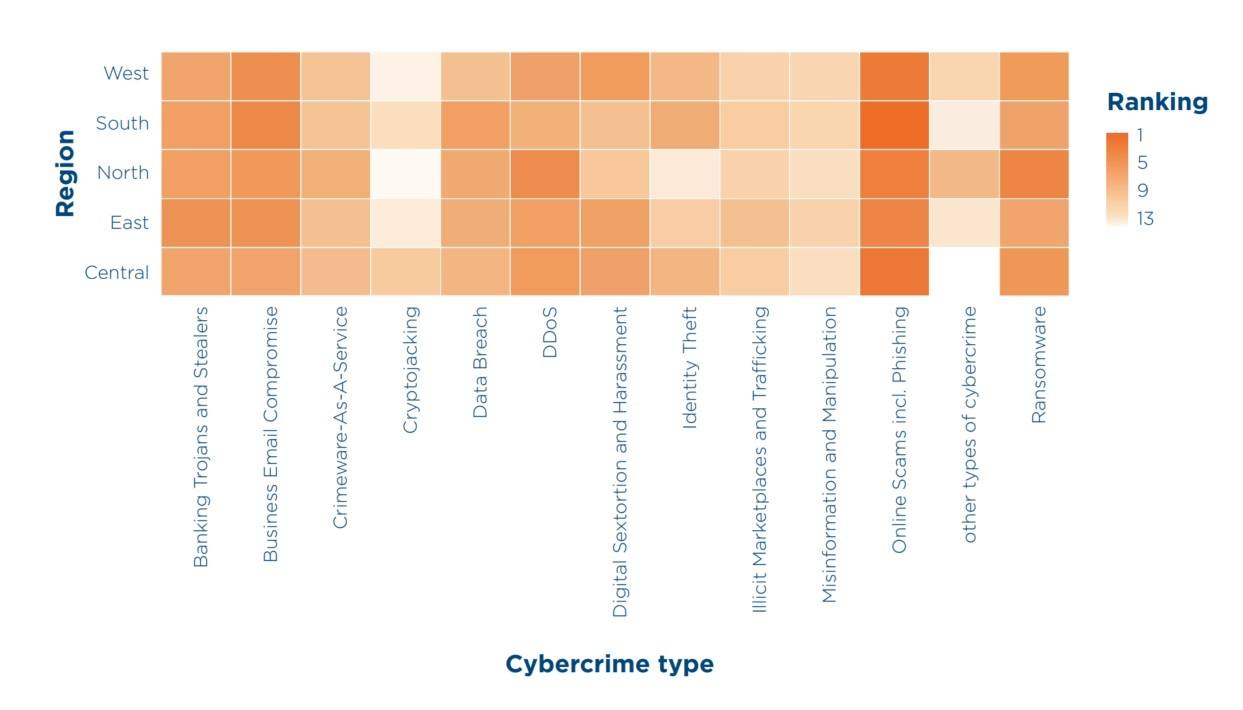

Ranking medio dei tipi di criminalità informatica in base all’impatto finanziario nelle sottoregioni africane, sulla base dei dati dei paesi membri INTERPOL. Fonte

Frodi online mirate

Le operazioni fraudolente guidano indiscusse la classifica dei danni causati in tutto il continente africano. Stanno guadagnando slancio sulla scia della crescente popolarità del mobile banking, del commercio digitale e dei social media. Gli attacchi mirati sono in rapida crescita al fianco del phishing di massa volto al furto di dati personali e di pagamento. I truffatori “si lavorano” per mesi le potenziali vittime nelle app di messaggistica, ottenendone la fiducia e guidandole in un piano di estorsione di denaro, ad esempio un falso investimento in criptovalute. Tali schemi spesso sfruttano le relazioni intime e vanno quindi sotto il nome di truffe sentimentali, ma ne esistono di molte altre varianti. In Nigeria e Costa d’Avorio, ad esempio, sono stati arrestati truffatori per aver attaccato piccole piattaforme mediatiche e agenzie pubblicitarie. Fingendosi inserzionisti, hanno rubato quasi 1,5 milioni di dollari alle vittime.

Il fatto che il 93% degli africani utilizzi per lavoro il classico WhatsApp piuttosto che gli strumenti di comunicazione aziendale fa aumentare significativamente la percentuale di successo degli attacchi a dipendenti e titolari di aziende.

Casi di ransomware

I titoloni dei media possono dare l’impressione che gli attacchi ransomware mirino principalmente alle grandi organizzazioni, ma le statistiche contenute nel rapporto sfatano questa teoria, dimostrando che sia il numero di attacchi che gli effettivi danno finanziari sono significativi in tutti i segmenti. Esiste inoltre un legame diretto tra il livello di digitalizzazione e il numero di attacchi. Pertanto, se un’azienda osserva un aumento complessivo dell’attività commerciale digitalizzata nel proprio segmento di mercato, il livello di minaccia aumenterà necessariamente di conseguenza. In Africa, gli “affiliati” delle piattaforme ransomware-as-a-service più grandi e pericolose, come LockBit e Hunters International, sono responsabili di gravi incidenti a livelli nazionali.

Tra i principali casi di ransomware registrati in Africa, ma poco conosciuti al di fuori del continente, si evidenziano: il furto di 7 milioni di dollari ai danni della società fintech nigeriana Flutterwave; attacchi al fornitore di energia elettrica camerunese ENEO; un attacco ransomware su larga scala per esfiltrare dati da Telecom Namibia; e l’attacco al National Health Laboratory Service (NHLS) del Sudafrica, che ha portato all’annullamento di operazioni e alla perdita di milioni di risultati di test diagnastici.

Trojan bancari e infostealer

Sebbene le perdite dirette dovute a Trojan bancari e infostealer non rientrino ai primi tre posti in termini di danni, sono i “successi” di questa industria criminale ad avere un impatto diretto sul numero e sulla gravità di altri attacchi, principalmente ransomware e compromissione di e-mail aziendali (Business E-mail Compromise, BEC). Dopo aver rubato tutte le credenziali a migliaia di utenti tramite infostealer, gli aggressori le filtrano e le raggruppano in base a vari criteri, per poi vendere specifici set di account sui mercati illeciti. Ciò consente ad altri malintenzionati di acquistare password per infiltrarsi nelle organizzazioni di loro interesse.

Compromissione di e-mail aziendali

Per le piccole e medie imprese che usano principalmente servizi pubblici come Gmail o Office 365, l’infezione da un infostealer offre agli aggressori l’accesso completo alla corrispondenza e alle operazioni aziendali. Gli aggressori possono quindi agire per indurre clienti e controparti a pagare beni e servizi a un account fraudolento. Gli attacchi BEC hanno sono saldamente in cima alle classifiche dei danni arrecati e le piccole imprese possono esserne vittime in due modi. In primo luogo, i criminali informatici possono estorcere denaro a clienti o partner di grandi dimensioni spacciandosi per la piccola impresa compromessa. In secondo luogo, è più facile persuadere il proprietario o il contabile di una piccola impresa, anziché quello di una grande organizzazione, a trasferire denaro.

Esistono diversi grandi gruppi criminali con sede in Africa responsabili di operazioni internazionali BEC che hanno arrecato danni multimiliardari. I loro obiettivi includono organizzazioni africane, principalmente nei settori della finanza e del commercio internazionale.

Come proteggere le aziende dalle minacce informatiche

Per contrastare efficacemente le minacce digitali, le forze dell’ordine devono condividere i dati con esperti in sicurezza delle informazioni commerciali capaci di sfruttare la telemetria per identificare gli hotspot di distribuzione delle minacce. I recenti successi di tali partnership includono le operazioni Serengeti (1000 arresti, 134.000 risorse online dannose disabilitate), Red Card (300 arresti) e Secure (32 arresti, 20.000 risorse dannose disabilitate). Queste operazioni, condotte a guida di INTERPOL, hanno utilizzato le informazioni sulle minacce informatiche ricevute dai partner, tra cui Kaspersky.

Ma le aziende non possono lasciare la sicurezza informatica interamente alla polizia; devono implementare esse stesse le proprie misure di sicurezza, semplici ma efficaci:

- Abilitare l’autenticazione a più fattori (MFA) resistente al phishing per tutti gli account online: Google, Microsoft, WhatsApp e così via.

- Installare una protezione anti-malware affidabile in tutti i dispositivi aziendali e personali. Per i dispositivi aziendali è consigliabile la gestione centralizzata della protezione, come implementata, ad esempio, in Kaspersky Endpoint Detection and Response.

- È doveroso tenere periodicamente corsi di formazione sulla sicurezza informatica, ad esempio utilizzando la piattaforma Kaspersky Automated Security Awareness. Ciò ridurrà il rischio di rimanere vittima di BEC e phishing. Tutti i dipendenti, incluso il senior management, devono partecipare regolarmente a sessioni di formazione.

- I backup di tutti i dati aziendali devono avvenire a decorso regolare e in modo tale che non possano essere distrutti durante un attacco. Ciò significa eseguire i backup dei dati su un supporto fisicamente disconnesso dalla rete o nell’archivio cloud, laddove esplicite policy vietino l’eliminazione dei dati.

minacce

minacce

Consigli

Consigli