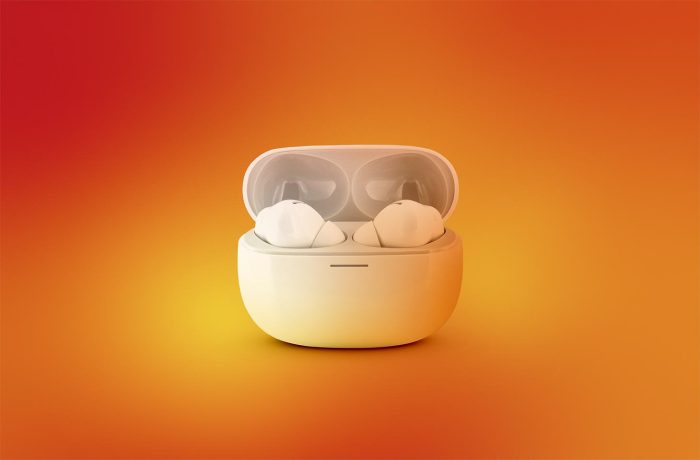

Le tue cuffie Bluetooth ti spiano?

Esaminiamo l’attacco WhisperPair, che consente di tracciare le vittime tramite normali cuffie Bluetooth.

123 Articoli

Esaminiamo l’attacco WhisperPair, che consente di tracciare le vittime tramite normali cuffie Bluetooth.

Quali social network mostrano semplicemente i post ai tuoi amici e quali li utilizzano per la formazione sull’AI e il targeting degli annunci? Esploriamo le classifiche sulla privacy 2025 per le piattaforme di social media più diffuse.

Quali app di messaggistica perdono la quantità minore di dati e offrono il massimo controllo sulla privacy? Oggi discutiamo delle ultime classifiche delle piattaforme di comunicazione più famose.

Internet archivia tutto e ciò che i bambini pubblicano o condividono oggi può penalizzarli, magari subito o magari in futuro. Ecco come ridurre la footprint digitale dei bambini senza ricorrere a battaglie o divieti.

Scopriamo insieme quali sono le app di messaggistica che consentono di chattare anche in assenza di una connessione a Internet, o di una rete cellulare, e perché potrebbero risultare molto utili.

Migliaia di aziende esistono per un solo scopo: raccogliere e rivendere informazioni su ciascuno di noi. Come fanno a farlo? Come è possibile limitare la raccolta dei dati e come eliminare ciò che è già stato raccolto?

Una guida dettagliata per la configurazione di protezione e privacy in Garmin Connect e Connect IQ Store.

I truffatori hanno scoperto come inviare SMS che di fatto eludono le reti cellulari. Come funziona l’invio illecito di “SMS blasting”, perché è importante per i viaggiatori e come proteggersi.

Cambia le tue abitudini quotidiane e lascia meno tracce possibili online.

Questa è la seconda volta che troviamo un trojan stealer nell’App Store.

Le foto possono essere visualizzate, rubate o eliminate quando lo smartphone è collegato a un punto di ricarica pubblico? A quanto pare, sì.

Le vulnerabilità scoperte di recente in AirPlay consentono attacchi ai dispositivi Apple e ad altri prodotti compatibili con AirPlay tramite Wi-Fi, inclusi gli exploit zero-click.

Uno sguardo alle nuove funzionalità di Apple per la protezione dei minori, ai loro limiti e al motivo per cui non è ancora possibile fare a meno di soluzioni di terze parti.

La recente fuga di dati presso Gravy Analytics, importante broker di dati sulla posizione geografica, mette in luce le implicazioni della raccolta di massa di dati sulla posizione.

Una decina di brevi e semplici suggerimenti su come utilizzare WhatsApp, Telegram, Signal, iMessage, WeChat e altre app di messaggistica in modo sicuro e senza problemi.

Dov’è di Apple può essere sfruttata per tracciare da remoto i dispositivi Android, Windows e Linux di altri fornitori

Analizziamo il meccanismo più nascosto di sorveglianza tramite smartphone attraverso esempi concreti.

Otto segnali che indicano che il tuo account WhatsApp è stato rubato, come recuperarlo e proteggerlo.

Abbiamo scoperto app negli store ufficiali di Apple e Google che rubano dati dai portafogli di criptovaluta analizzando le foto.

Ti spieghiamo come capire se un truffatore ha ottenuto l’accesso al tuo account Telegram e cosa fare a riguardo.

È stato aggiornato il design della versione mobile del nostro strumento di gestione delle password. Adesso l’archiviazione e la gestione delle password è ancora più comoda.