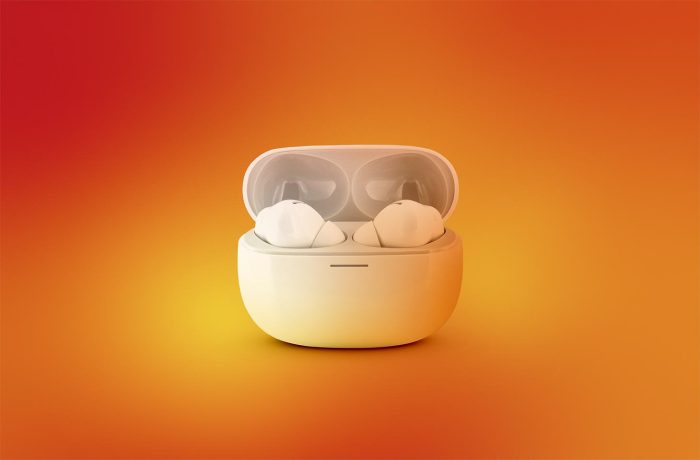

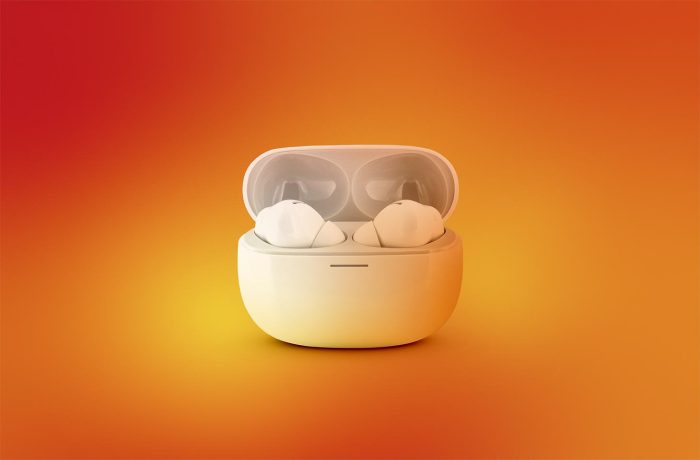

Le tue cuffie Bluetooth ti spiano?

Esaminiamo l’attacco WhisperPair, che consente di tracciare le vittime tramite normali cuffie Bluetooth.

10 Articoli

Esaminiamo l’attacco WhisperPair, che consente di tracciare le vittime tramite normali cuffie Bluetooth.

In che modo i ricercatori hanno hackerato i mescolatori di carte di DeckMate 2 e come la mafia ha sfruttato proprio queste vulnerabilità per barare a poker.

È sempre opportuno prestare attenzione a cosa si collega al sistema di infotainment di bordo.

Dov’è di Apple può essere sfruttata per tracciare da remoto i dispositivi Android, Windows e Linux di altri fornitori

I ricercatori hanno scoperto diversi potenziali vettori di attacco contro le biciclette dotate di sistema di cambio wireless Shimano Di2.

Piccoli beacon come AirTag facilitano il ritrovamento di un portafoglio o di chiavi smarrite, ma sono usati spesso anche per tracciare di nascosto i movimenti di utenti ignari. Oggi è possibile rilevare gli stalker e proteggersi indipendentemente dal tipo di smartphone che si possiede.

Scoperta una vulnerabilità nelle implementazioni del protocollo Bluetooth per Android, macOS, iOS e Linux che consente di violare i dispositivi da remoto.

Abbiamo indagato su tre casi di furto dai bancomat in cui sono stati usati un malware comandato a distanza, una tastiera Bluetooth e un trapano.

Si dice che alcune invenzioni come GPS, Bluetooth, Wi-Fi e CDMA le dobbiamo a Hedy Lamarr. Scopriamo se è vero e in che modo l’attrice ha contribuito allo sviluppo di queste tecnologie.

Tutti amano la comodità che offre il Bluetooth – alcune persone la amano un po’ troppo e indossano gli auricolari Bluetooth ogni momento della giornata, come se fossero degli agenti