Un anno fa il nostro collega David Jacoby, ricercatore del GReAT, è riuscito ad hackerare la sua stessa casa, scoprendo delle particolarità davvero interessanti. L’esperimento di David ha ispirato molti dipendenti di Kaspersky Lab in tutto il mondo e alcuni hanno deciso di effettuare lo stesso esperimento anche a casa propria.

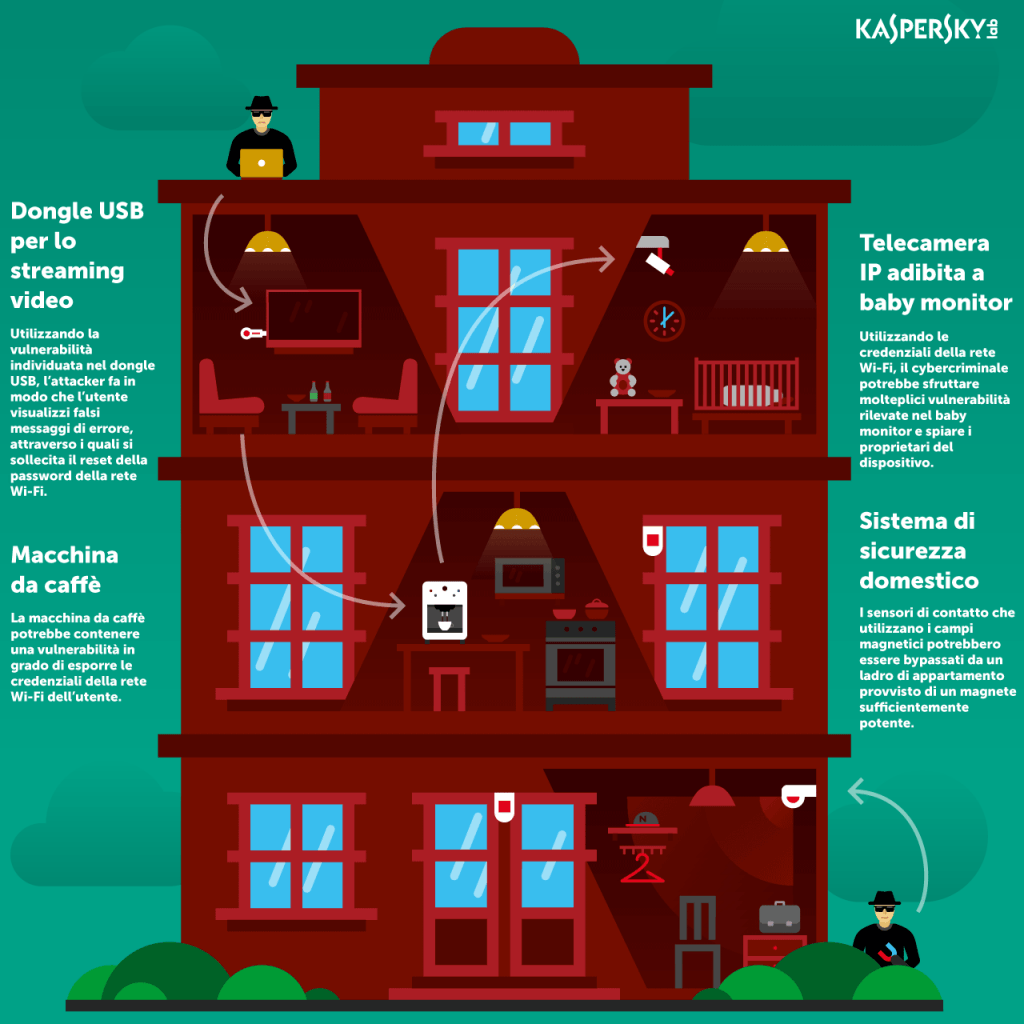

Con lo scopo di andare alla ricerca di bug, abbiamo selezionato alcuni popolari dispositivi appartenenti alla cosiddetta categoria dell'”Internet delle cose”, ad esempio Google Chromecast (dispositivo USB per lo streaming di video), una telecamera IP, una macchina “smart” per il caffè e un sistema per la protezione della casa, tutti gestibili via smartphone o con una app. I modelli e i dispositivi sono stati scelti a caso, senza prestare molta attenzione alla marca.

Il nostro esperimento ha dimostrato che TUTTI questi oggetti potevano essere hackerati o facilmente compromessi ed erano alla mercé degli hacker. Abbiamo informato le rispettive marche delle vulnerabilità riscontrate. Nel frattempo alcune sono state risolte, altre no.

IoT: How I hacked my home http://t.co/CCx9eQEbL2 via @Securelist by researcher @JacobyDavid #InternetofThings

— Kaspersky (@kaspersky) August 21, 2014

Chromecast

I creatori di Chromecast si sono lasciati scappare un bug che consentirebbe a un ipotetico hacker di trasmettere i propri “programmi TV”, da pubblicità a film dell’orrore passando per filmati poco appropriati. Una volta entrato nel dispositivo, il cybercriminale può manipolare l’esperienza televisiva dell’utente per tutto il tempo che desidera, o per lo meno fino a quando l’utente non decida di comprare un altro dispositivo dello stesso tipo o di tornare alla rete via cavo.

Grazie a un’antenna direzionale, un hacker potrebbe interrompere il nostro programma preferito nel momento meno opportuno e senza essere nelle vicinanze (così è più difficile acciuffarlo). La vulnerabilità presente in Chromecast era lì da non si sa quanto e non è stata ancora risolta.

Telecamera IP

Il dispositivo che abbiamo analizzato è in realtà un baby monitor che può essere gestito con lo smartphone. Questi dispositivi possono essere hackerati dal lontano 2013 ed è ancora possibile farlo. Il modello scelto per il nostro esperimento è stato prodotto nel 2015 e comunque siamo riusciti a trovare un paio di bug.

Lavorando con un’app qualsiasi per baby monitor, gli hacker possono ottenere l’accesso agli indirizzi email di tutti i clienti della compagnia. Dal momento che la maggior parte dei proprietari di questi oggetti sono ovviamente genitori, un database d’informazioni di questo tipo potrebbe essere una vera miniera d’oro per i phisher che vogliono lanciare una campagna d’attacco mirata.

Who is to blame for “hacked” private cameras? https://t.co/WItQAZKAbU #security #webcams pic.twitter.com/k7LcRXH6vX

— Kaspersky (@kaspersky) November 21, 2014

Grazie a un altro paio di bug, i ricercatori sono riusciti a prendere il controllo totale del dispositivo, il che consente a un malintenzionato di vedere e sentire ciò che sta accadendo nella stanza, far partire un file audio oppure ottenere l’accesso root per modificare il software della telecamera, diventando così il vero padrone di questo oggetto. Abbiamo segnalato queste vulnerabilità al vendor e abbiamo dato una mano nella creazione delle patch.

Hacked Baby Monitor: Security Experts Warn 'Change Your Password' After Cameras Compromised http://t.co/MPHZd2Y5Bc via @HuffPostUKTech

— Kaspersky (@kaspersky) April 28, 2014

Una tazza di caffè “pericolosa”

È piuttosto facile capire quali inconvenienti potremmo sperimentare se fossero hackerati Chromecast o un baby monitor. Ma cosa potrà mai accadere con una macchina del caffè? Tutti questi oggetti che si trovano in cucina possono essere utilizzati per spiarci e per rubare la password della rete Wi-Fi di casa.

L’aspetto sorprendente è che si tratta di un problema piuttosto difficile da risolvere e i relativi vendor non ci sono ancora riusciti. La situazione non è così grave, gli hacker possono approfittarsene solo per pochi minuti. In ogni caso, il problema rimane anche se si cambia la password della rete Wi-Fi, perché la cara macchinetta del caffè lascerà sempre e comunque la password in bella vista.

ICYMI: Kaspersky Lab CEO: The Internet of Things means 'Internet of Threats' http://t.co/iGeU9N8iqw via @BostonBizNews

— Kaspersky (@kaspersky) March 12, 2015

Sicurezza domestica

I sistemi intelligenti per la protezione della casa hanno perso la loro battaglia. In questo caso non è servita l’esperienza nel nostro campo, è semplicemente colpa della fisica. Il sistema impiega sensori speciali che monitorano il campo magnetico generato dal magnete integrato nella serratura. Quando il ladro apre una finestra o una porta, il campo magnetico si altera e il sensore lancia l’allarme.

Tuttavia si può utilizzare un semplice magnete per conservare il campo magnetico anche quando si aprono una porta o una finestra per irrompere in casa. Un problema ormai risaputo, visto che questo genere di sensori viene utilizzato in molti sistemi di sicurezza. Inoltre, una patch non aiuterebbe a risolvere il problema, è l’intero meccanismo che deve essere rivisto.

A proposito di software, questo sistema era in grado di resistere agli attacchi informatici o ai ladri che bigiavano a scuola le lezioni di fisica.

How will the Internet of Things affect cybersecurity? – http://t.co/fWScmf4QfQ pic.twitter.com/sAk1mcZPg5

— Kaspersky (@kaspersky) April 9, 2015

Per ridurre i rischi al minio e per rendere le nostre case più sicure, dovremmo seguire questi consigli:

– Quando dobbiamo decidere quali aspetti della nostra vita si convertiranno in “smart”, mettiamo sempre la sicurezza al primo posto. Abbiamo in casa molti oggetti di valore? Allora meglio investire di più sulla protezione della casa, utilizzando sia un sistema antifurto gestibile via smartphone, sia uno tradizionale. Impiegheremo un dispositivo che avrà accesso alla vita privata della nostra famiglia (come un baby monitor)? Allora meglio propendere per modelli più semplici che trasmettano i suoni via radiofrequenza e non mediante rete IP;

– Se questo metodo non si adatta alle nostre esigenze, selezioniamo con cura i nostri dispositivi. Prima di recarci in negozio, facciamo una piccola ricerca online, prestando particolare attenzione alle notizie che riguardano bug e patch relative ai prodotti in questione;

– Meglio non acquistare gli ultimi modelli; di solito c’è sempre qualche bug non scoperto dai ricercatori. Scegliamo un prodotto dalla reputazione consolidata.

dati personali

dati personali

Consigli

Consigli