Qualche tempo fa, i nostri esperti hanno effettuato ricerche su un malware poi soprannominato Roaming Mantis. All’inizo, le principali vittime erano utenti di Giappone, Corea, Cina, India e Bangladesh e non abbiamo parlato in generale di questa minaccia perché si concentrava in una regione limitata.

Tuttavia, passato un mese dalla pubblicazione del report, Roaming Mantis ha appreso una ventina di lingue diverse e si sta diffondendo rapidamente in tutto il mondo.

Il malware utilizza router ormai compromessi per infettare smartphone e tablet Android, reindirizza i dispositivi iOS a siti di phishing e attiva su computer fissi e portatili lo script CoinHive per il mining di criptomonete. Tutto ciò è possibile grazie al DNS hijacking, e per gli utenti colpiti risulta difficile capire che c’è qualcosa che non va sui propri dispositivi.

Cos’è il DNS hijacking

Quando digitate il nome di un sito nella barra degli indirizzi, il browser in realtà non invia una richiesta al sito in questione, perché non può farlo. Internet funziona mediante indirizzi IP composti da una serie di numeri, mentre i nomi di dominio servono per lo più agli utenti per ricordarsi più facilmente il sito che stanno cercando.

Perciò la prima cosa che fa il browser quando viene digitato un URL è inviare una richiesta al cosiddetto server DNS (Domani Name System), che traduce in linguaggio “umano” l’indirizzo IP del sito corrispondente. Il browser usa l’indirizzo IP per individuare il sito e aprirlo.

Il DNS hijacking è un modo per ingannare il browser e indurlo a pensare di aver effettuato la giusta corrispondenza tra nome di dominio e indirizzo IP, anche se ciò non è avvenuto. Anche se l’indirizzo IP non è quello corretto, l’URL originale digitato dall’utente viene mostrato nella barra degli indirizzi del browser, per questo non desta alcun sospetto.

Esistono diverse tecniche di DNS hijacking, tuttavia i creatori di Roaming Mantis hanno impiegato forse la più semplice e la più efficace, manomettendo le impostazioni di router già compromessi e obbligandoli a utilizzare i loro server DNS falsi. Quindi, indipendentemente da cosa digiti l’utente nella barra degli indirizzi di un dispositivo connesso a questo router vulnerabile, sarà reindirizzato a un sito dannoso.

Roaming Mantis su Android

Dopo essere stato reindirizzato al sito dannoso, viene richiesto l’aggiornamento del browser. E tale operazione porta al download di un’app dannosa chiamata chrome.apk (o, in alternativa, facebook.apk).

Durante la procedura di installazione, il malware richiede tutta una serie di autorizzazioni, tra cui accedere ai dati degli account, inviare o ricevere SMS, effettuare chiamate vocali, registrare audio, accedere a file, mostrare la propria finestra sopra le altre e così via. Per un’applicazione di fiducia come può essere Google Chrome, tali autorizzazioni non destano troppi sospetti e, se l’utente ritiene che questo “aggiornamento del browser” sia legittimo, sicuramente concederà queste autorizzazioni senza neanche leggere le condizioni.

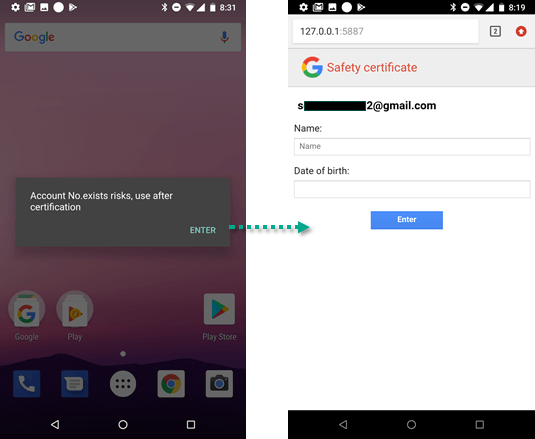

Dopo aver installato l’applicazione, il malware utilizza la possibilità di accedere all’elenco degli account per scoprire qual è l’account Google utilizzato sul dispositivo. Successivamente, l’utente visualizza un messaggio (compare su altre finestre aperte, ricordiamo che il malware ha il permesso di farlo) in cui viene avvertito che qualcosa non va nell’account e che deve inserire nuovamente le credenziali di accesso per collegarsi. E compare una pagina dove digitare nome e data di nascita.

Questi dati, insieme alla possibilià di ricevere SMS per intercettare il codice usa e getta necessario per l’autenticazione a due fattori, fanno sì che i creatori di Roaming Mantis possano rubare l’account Google dell’utente.

Roaming Mantis: tour mondiale, debutto su iOS e mining

All’inizio, Roaming Mantis riusciva a mostrare messaggi in quattro lingue, ovvero in inglese, coreano, cinese e giapponese. Nel frattempo i suoi creatori hanno deciso di fare le cose in grande e hanno insegnato al malware una ventina di lingue in più:

- Arabo

- Armeno

- Bengalese

- Bulgaro

- Cecoslovacco

- Lingua georgiana

- Tedesco

- Ebraico

- Hindi

- Lingua indonesiana

- Italiano

- Lingua malese

- Polacco

- Portoghese

- Russo

- Serbo-croato

- Spagnolo

- Lingua tagalog

- Tailandese

- Turco

- Ucraino

- Lingua vietnamita

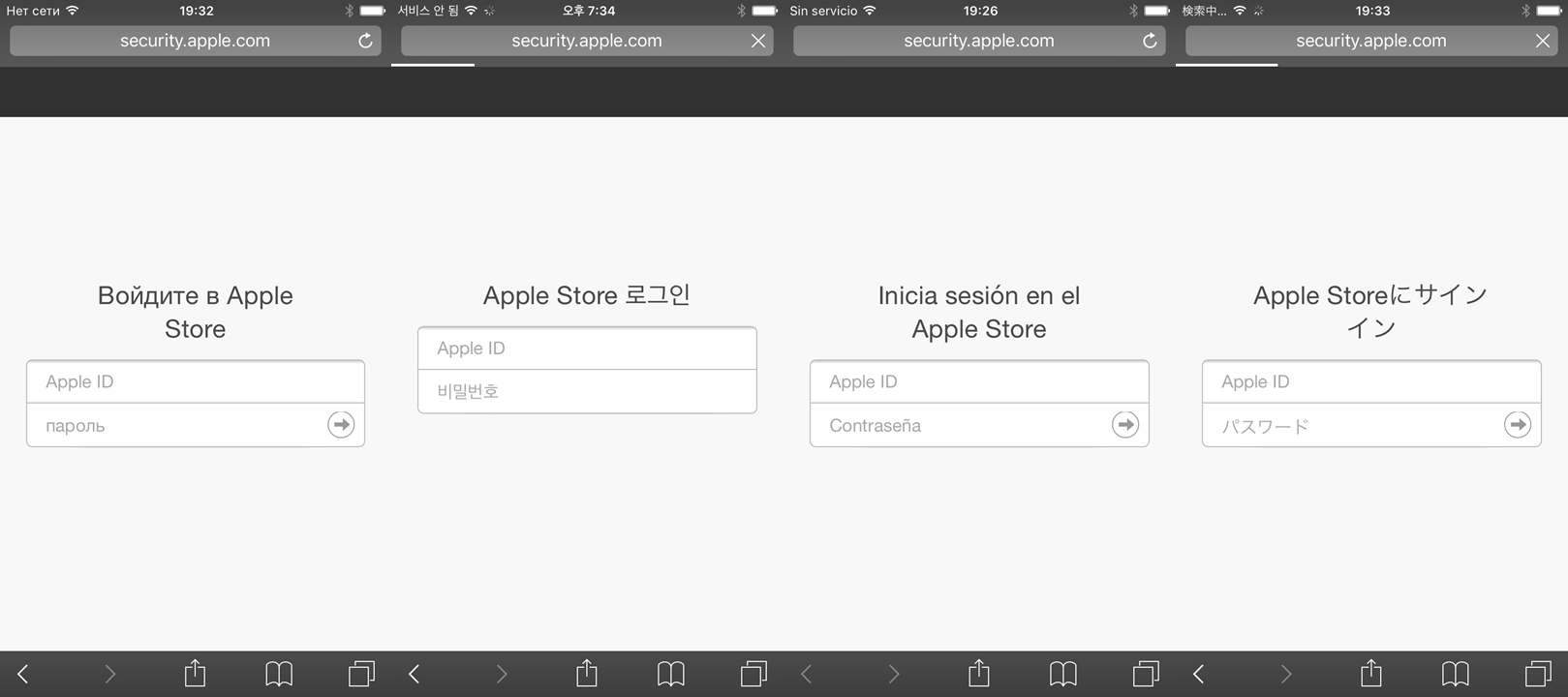

Roaming Mantis si è anche evoluto, poiché ora può attaccare anche i dispositivi iOS, anche se ovviamente la tipologia di attacco è diversa rispetto ad Android. Viene bypassata la fase di download dell’applicazione e, al suo posto, il sito dannoso mostra una pagina di phishing dove all’utente viene chiesto di accedere nuovamente all’App Store. Per essere ancora più credibile, nella barra del browser si visualizza il rassicurante indirizzo security.apple.com

I cybercriminaliu non si limitano a rubare le credenziali dell’ID Apple: subito dopo aver digitato questi dati, all’utente viene chiesto di inserire il numero della carta di credito:

La terza tecnica riguarda i computer fissi e i portatili; Roaming Mantis attiva su questi dispositivi lo script CoinHive per il mining di criptomonete che va direttamente nelle tasche dei cybercriminali. Il processore del computer della vittima viene sollecitato al massimo, il che implica il rallentamento del sistema e il consumo di grandi quantità di energia elettrica.

Per sapere di più su Roaming Mantis, potete leggere il report originale in lingua inglese e un post su Securelist con informazioni aggiornate sul malware.

Come proteggersi

- Utilizzate un antivirus su tutti i dispositivi, non solo su computer e portatili, ma anche su smartphone e tablet;

- Aggiornate regolarmente tutti i software installati sui vostri dispositivi;

- Sui dispositivi Android disattivate l’opzione che consente l’installazione di applicazioni da risorse sconosciute. Basta cercare tra le impostazioni l’opzione corrispondente e disattivarla;

- Il firmware del router dovrebbe essere aggiornato con la maggiore frequenza possibile. Non utilizzate firmware non ufficiali scaricate da siti di dubbia provenienza;

- Modifcate sempre la password di default di amministratore del router.

Cosa fare se si è stati infettati da Roaming Mantis

- Modificate immediatamente tutte le password degli account compromessi dal malware. Annullate tutte le carte di credito i cui dati sono stati digitati sul sito di phishing di Roaming Mantis;

- Installate un antivirus su tutti i vostri dispositivi e avviate l’analisi del sistema;

- Date un’occhiata alle impostazioni del router e verificate l’indirizzo del server DNS. Se non corrisponde a quello stabilito dal provider, modificate questo dato;

- Cambiate la password di amministratore del router e aggiornate il firmware, scaricandolo solamente dal sito ufficiale della casa produttrice.

Smartphone

Smartphone

Consigli

Consigli