Il 19 febbraio 2015 si è venuto a conoscenza di una notizia: alcuni portatili Lenovo contengono un adware Superfish preinstallato. I problemi che sorgono sono principalmente due.

Il primo è che la casa produttrice dell’hardware ha proposto per mesi ai suoi consumatori un prodotto con un adware già preinstallato, da settembre 2014 a febbraio 2015.

In secondo luogo c’è il comportamento di Superfish, che riesce a produrre certificati firmati autonomamente; ciò, consente a una terza parte di intercettare le connessioni SSL/TLS o, in parole povere, di entrare nelle sessioni browser dei link https.

Learn how digital certificates and 'HTTPS' keep your online life secure through encryption. http://t.co/gjOBQrEaYO

— Kaspersky (@kaspersky) May 7, 2013

Diamo uno sguardo più da vicino a questo aspetto analizzando le tecniche dell’adware.

Vi proponiamo qui di seguito una schermata presa da uno sito Internet di un servizio di home banking; si è utilizzato il browser Internet Explorer su un computer “pulito”, ovvero libero da adware. Se facciamo click sull’icona del lucchetto, accediamo alle informazioni del certificato SSL:

Fig.1 Sito Internet di home banking da un computer libero da adware

Il certificato SSL viene emesso da una Certificate Authority (CA) e specifica a chi appartiene il sito Internet. In questo caso, è VeriSign ad aver emesso il certificato ed è garante dell’identità di “Japan xxxx BANK Co,Ltd.” Il certificato, inoltre, serve per criptare username e password dell’utente durante, appunto, una sessione criptata. La sicurezza della connessione è affidata proprio al certificato.

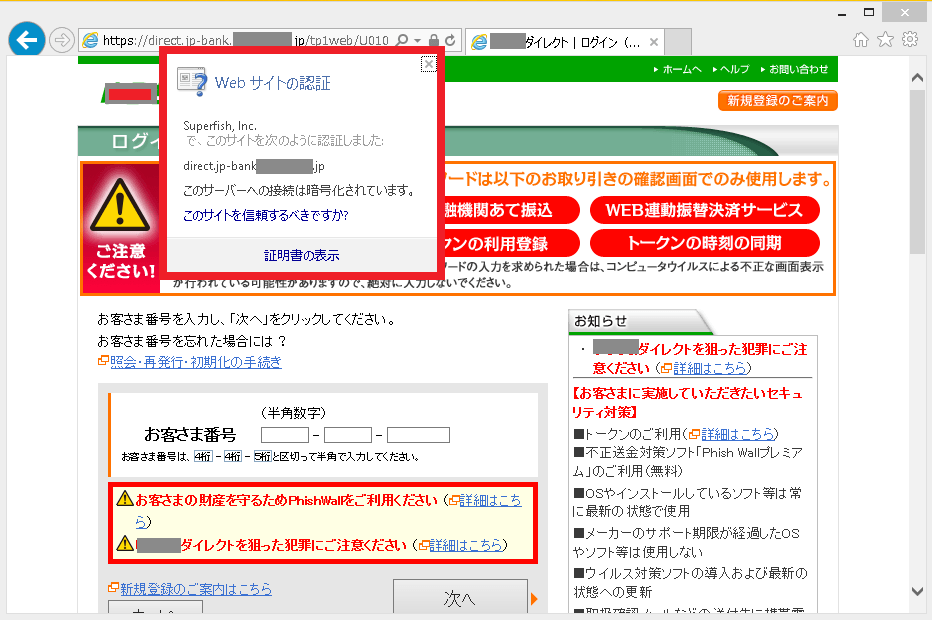

La seguente schermata è della stessa pagina. Questa volta, però, siamo entrati con Internet Explorer mediante un PC infetto con Superfish. Il certificato SSL ora mostra la dicitura “Superfish” al posto di “VeriSign”.

Fig. 2 Sito Internet di home banking da un computer infetto

A cosa è dovuto questo cambiamento? Il software di Superfish è a sua volta anche l’autorità certificativa e ciò consente ai cybercriminali di manipolare la sessione di navigazione dell’utente, generare certificati firmati autonomamente e stabilire delle connessioni SSL grazie a tali certificati. Purtroppo, i browser considerano legittimi i certificati che genera Superfish e, di conseguenza, l’autorità certificativa passa da essere VeriSiging a Superfish.

Inoltre, nel software è compresa una chiave privata per generare certificati e disponibile per tutti. La password della chiave è stata pubblicata su Internet; se l’accoppiata chiave privata-password viene utilizzata con intenzioni criminali, è possibile accedere ai dati trasmessi mediante una connessione criptata e iniettare un codice dannoso. Lo scenario peggiore? Furto di dati durante l’accesso a un sito di home banking.

We're sorry. We messed up. We're owning it. And we're making sure it never happens again. Fully uninstall Superfish: http://t.co/mSSUwp5EQE

— Lenovo United States (@lenovoUS) February 20, 2015

Ai proprietari di un portatile Lenovo che contenga Superfish consigliamo caldamente di eliminare sia il software “Superfish Inc. Visual Discovery” (dal Pannello di controllo di Windows), sia il certificato Superfish dall’elenco Autorità di certificazione radice attendibile.

Ai proprietari di un portatile Lenovo che contenga Superfish consigliamo di elimiare sia l’#adware sia il certificato.

Tweet

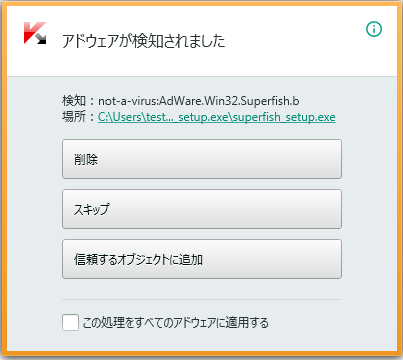

I prodotti Kaspersky Lab possono aiutarvi a verificare se il computer è interessato da questo problema: l’antivirus indica l’adware come Not-a-virus:AdWare.Win32.Superfish.b.

Lenovo ha messo a disposizione uno strumento per la rimozione automatica di Superfish nella sezione Security Advisory (LEN-2015-101).

adware

adware

Consigli

Consigli