Ci si creda o no, la matematica è importante. Per quanto possa farci strabuzzare gli occhi di fronte alle nostre maestre delle elementari, il comportamento umano è piuttosto prevedibile e la matematica aiuta in queste previsioni; perlomeno, in questo senso noi umani possiamo essere definiti matematicamente. La buona notizia è che vale anche per i cybercriminali.

Gli hacker e gli altri criminali che usano Internet per “lavoro” (come trafficanti di droga e armi) compiono grandi sforzi per rimanere anonimi: usano Tor per accedere online, modificano i loro handle (i nickname usati nei forum underground) e usano tool speciali che anonimizzano.

Detto questo, i cybercriminali sono pur sempre delle persone e sono pesantemente limitate dal loro ambiente e dalle loro abitudini sociali. Festeggiano l’anno nuovo, dormono la notte e vanno a lavoro. Inoltre, sono anche impossibilitati a postare da diversi account simultaneamente. In teoria si può creare un bot che pubblichi qualcosa allo stesso tempo dell’hacker, ma quella è un’altra storia.

RT @chthierry: How #BigData helps to catch criminals: https://t.co/nIu1L9sd4S via @kaspersky

— Kaspersky (@kaspersky) January 5, 2016

Ogni attività online genera dati e quando se ne hanno abbastanza da analizzare, prendere un criminale diventa un po’ più facile. Molte compagnie di analytics effettuano ricerche forensi per le forze dell’ordine, e una di queste è Recorded Future. Al Security Analyst Summit 2016 il CEO della compagnia Christopher Ahlberg ha mostrato in che modo si servono della matematica per acciuffare i criminali della rete.

La compagnia ha automatizzato i processi di raccolta dati per ricavare informazioni da oltre 50 forum diffusi tra i cybercriminali. I dati vengono raccolti in sette lingue da più di quattro anni. Di conseguenza, Recorded Future ha fatto diverse, interessanti scoperte.

Non-Impervious: #cybercriminals make mistakes too: https://t.co/WC8392Uwh3

— Kaspersky (@kaspersky) February 27, 2015

Pare piuttosto interessante come i cybercriminali di rado riutilizzino gli handle. Recorded Future ha tracciato 742.000 nickname, il 98.8% dei quali, unici. Nonostante ciò, l’analytics è in grado di rilevare quali siano utilizzati dal medesimo criminale. Cambiare handle è facile, ma cambiare comportamento è molto più difficile.

RT @chthierry: How #BigData helps to catch criminals: https://t.co/nIu1L9sd4S via @kaspersky

— Kaspersky (@kaspersky) January 5, 2016

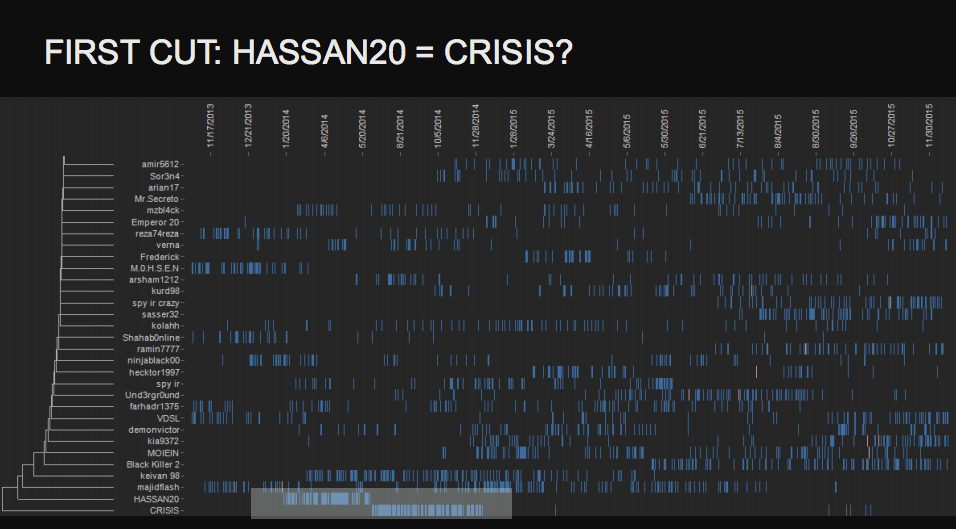

Analizzando i programmi di attività e il modo di esprimersi, si possono trovare connessioni tra diversi account che non sembrano affatto collegati. Ad attirare l’attenzione è, ovviamente, la cronologia delle attività online. Se account diversi si collegano uno dopo l’altro, come dei vagoni, non si può escludere che appartengano alla stessa persona.

Come si può vedere dalla schermata in alto, non appena si scollega l’utente Hassan20, è l’utente Crisis a connettersi. Forse questi account appartengono al medesimo tizio. Questo metodo può servire per identificare i membri di una banda, che saranno attivi simultaneamente per un lasso di tempo sufficiente a coordinare i loro affari.

Se i componenti di un gruppo rimangono online tutto il giorno, o vivono sparsi in tutto il mondo con diversi fusi orari, o è quello che vogliono far credere.

Studiando i giorni di riposo degli hacker e i periodi con il maggior carico di lavoro, si può individuare la loro nazionalità. Per esempio, è molto probabile che i criminali provenienti da paesi islamici siano attivi durante il Ramadan. Beh, se non si è molto religiosi, cos’altro fare in quei giorni se non lavorare? Inoltre, sono piuttosto attivi anche durante le celebrazioni dell’anniversario della Rivoluzione Islamica. Allo stesso modo, gli hacker russi lavorano di più nell’ultima settimana di dicembre. Vale la pena notare come il Capodanno venga festeggiato da tutti, cybercriminali compresi.

Individuare altri segnali e tratti più specifici permette di scovare utenti con abitudini simili, non nella dark net bensì nell’Internet legale. I criminali coltivano degli hobby, proprio come noi. Usano i social network, vanno in vacanza, utilizzano diverse piattaforme web per guardare film e leggere libri. Queste, a differenza di Tor, forniscono maggiori opportunità di scoprire la reale identità dei delinquenti, e alla fine, di arrestarli.

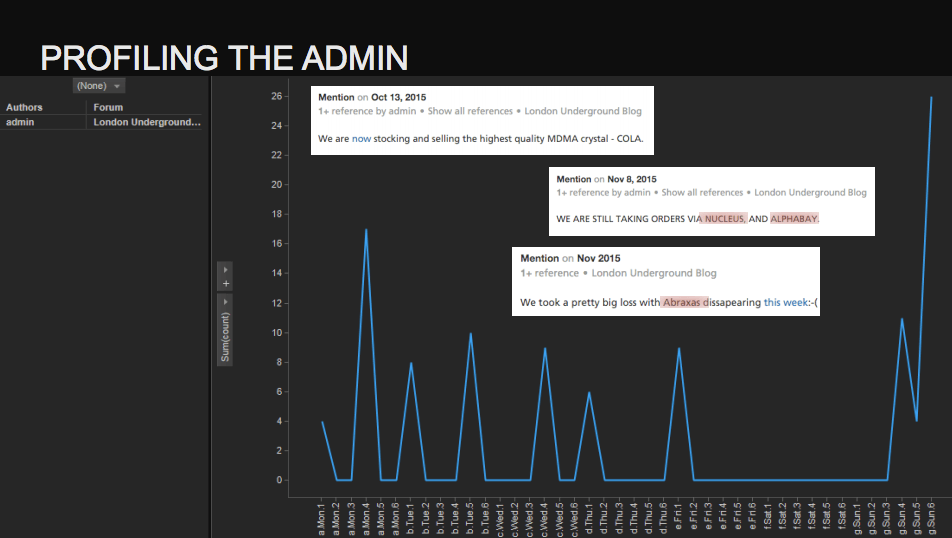

Attraverso l’analisi dei piani di attività su un sito underground londinese che vende droghe, si nota che l’utente Abraxas è l’amministratore della risorsa. Bene, cosa abbiamo qui? Pare sia stato via per due giorni, che risulta in una perdita di denaro per i trafficanti di droga. È andato in vacanza? O forse si è preso un raffreddore? Quando le forze dell’ordine possiedono una quantità sufficiente di questi dati, sono in grado di trovare una persona reale.

Inoltre, non c’è bisogno di limitarsi all’osservazione passiva. In alcuni casi è molto meglio fargli cambiare i modelli comportamentali con una provocazione, così da tradirsi. Christopher afferma di conoscere molte indagini che si sono risolte con trucchetto del genere, ma per motivi di sicurezza non può rivelarne i dettagli, per cui analizzeremo questo metodo con l’aiuto di un esempio molto conosciuto.

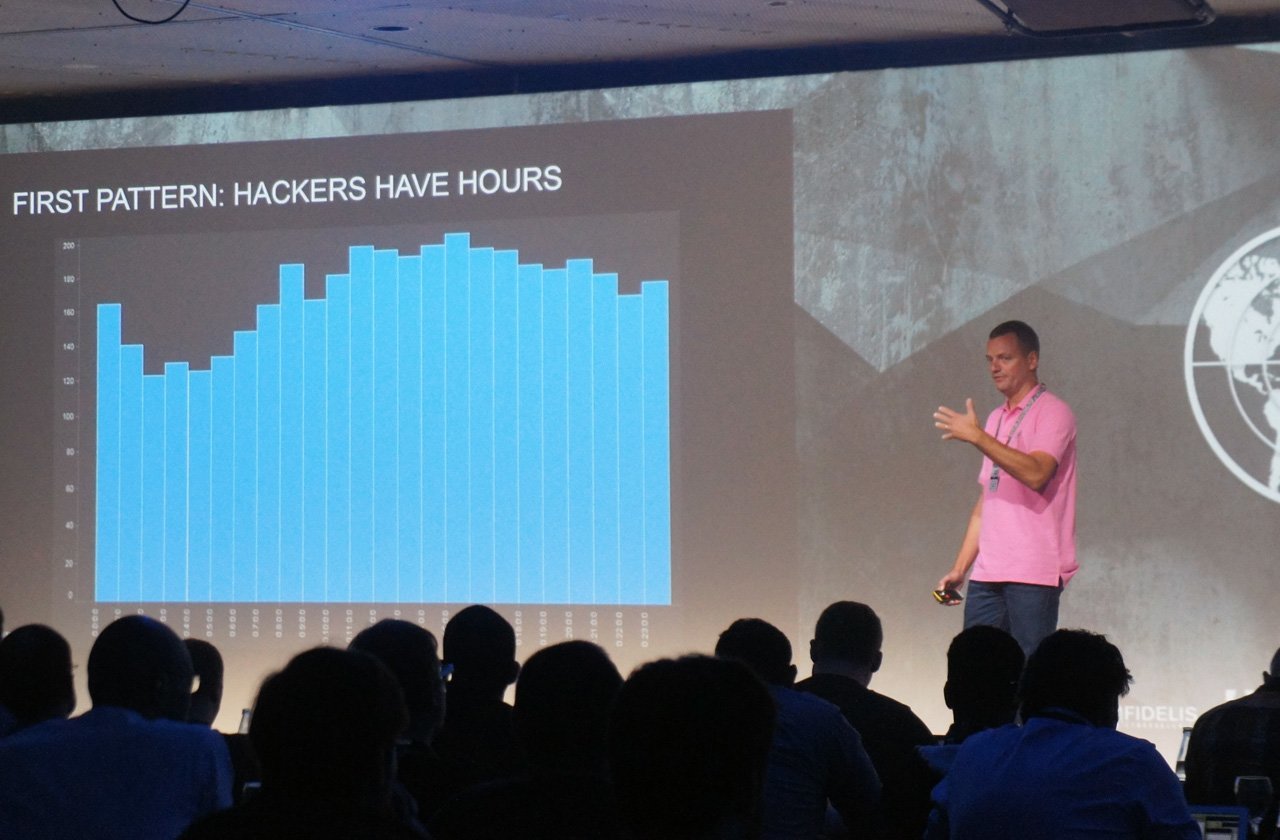

Gli esperti di sicurezza informatica sono coscienti del seguente principio: una volta che uno sviluppatore produce una patch, qualcuno la decodifica immediatamente e crea un exploit. Dato che molti non installano in tempo gli aggiornamenti di sistema, diventeranno bersagli di zelanti cybercriminali. Poiché Microsoft ha l’abitudine di rilasciare patch il martedì, è comparso il detto: “Patch martedì, exploit mercoledì“, che esprime il principio sopramenzionato.

Patch Tuesday created exploit Wednesday @cahlberg at #TheSAS2016 pic.twitter.com/RevqYIPagT

— Eugene Kaspersky (@e_kaspersky) February 8, 2016

Le patch sono quindi diventate un’arma a doppio taglio. Da una parte, offrono protezione, ma dall’altra, forniscono davvero agli hacker uno strumento per agganciare utenti distratti. Inoltre, le patch del martedì hanno fatto faticare gli hacker nei giorni successivi al loro rilascio.

Per errore Microsoft ha riprogrammato i piani degli hacker per ogni secondo e quarto mercoledì del mese. Gli esperti in sicurezza possono fare lo stesso e spingere gli hacker a tradirsi con l’aiuto di una campagna pianificata, ed è quello che fanno.

analytics

analytics

Consigli

Consigli