Di recente, le nostre tecnologie hanno impedito un attacco contro una società sudcoreana. Potreste pensare che questo è solo un nostro mercoledì tipo, ma mentre analizzavano gli strumenti dei cybercriminali, i nostri esperti hanno scoperto due intere vulnerabilità zero-day; la prima nel motore JavaScript di Internet Explorer 11. Questo ha permesso ai criminali informatici di eseguire in remoto un codice arbitrario. La seconda, rilevata in un servizio del sistema operativo, ha permesso ai cybecriminali di ottenere maggiori permessi e di eseguire azioni non autorizzate.

Gli exploit per queste vulnerabilità operavano in tandem. In primo luogo, alla vittima è stato passato uno script dannoso che una falla in Internet Explorer 11 ha permesso di eseguire; poi un difetto nel servizio di sistema ha ulteriormente aumentato i privilegi di accesso del processo dannoso. Di conseguenza, gli aggressori sono stati in grado di prendere il controllo del sistema. L’obiettivo era quello di compromettere i computer di diversi dipendenti e di penetrare nella rete interna dell’azienda.

I nostri esperti hanno soprannominato questa campagna dannosa Operation PowerFall. Al momento, i ricercatori non hanno trovato alcun legame indiscutibile tra questa campagna e gruppi noti. Tuttavia, a giudicare dalla somiglianza degli exploit, non hanno escluso il coinvolgimento di DarkHotel.

Quando i nostri ricercatori hanno informato Microsoft delle loro scoperte, l’azienda ha detto di essere già a conoscenza della seconda vulnerabilità (nel servizio di sistema) e di averne persino elaborato una patch. Ma fino a quando non li abbiamo informati della prima vulnerabilità (in IE11), hanno ritenuto improbabile il suo impiego.

Come può essere pericolosa la vulnerabilità CVE-2020-1380?

La prima vulnerabilità è nella libreria jscript9.dll, che tutte le versioni di Internet Explorer da IE9 usano di default. In altre parole, l’exploit per questa vulnerabilità è pericoloso per le versioni moderne del browser. (“Moderno” è forse un termine un po’ improprio, dato che Microsoft ha smesso di sviluppare Internet Explorer dopo il rilascio di Edge, con Windows 10). Ma insieme a Edge, Internet Explorer è ancora installato per impostazione predefinita nell’ultimo Windows, e rimane un componente importante del sistema operativo.

Anche se non si usa volentieri IE, e non è il browser predefinito, ciò non significa che il sistema non possa essere infettato da un exploit IE, alcune applicazioni lo usano di tanto in tanto. Prendete ad esempio Microsoft Office: utilizza IE per visualizzare contenuti video nei documenti. I cybercriminali possono anche chiamare e sfruttare Internet Explorer attraverso altre vulnerabilità.

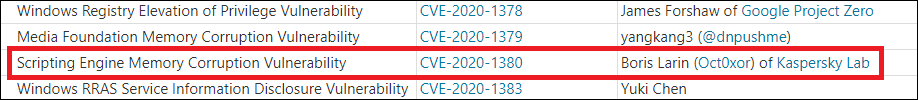

CVE-2020-1380 appartiene alla classe Use-After-Free, la vulnerabilità sfrutta l’uso scorretto della memoria dinamica. Potete leggere una descrizione tecnica dettagliata dell’exploit con indicatori di compromesso nel post “Internet Explorer 11 e Windows 0-day sfrutta la catena completa utilizzata in Operation PowerFall” sul sito Securelist articolo in lingua inglese).

Come proteggervi

Microsoft ha rilasciato una patch per CVE-2020-0986 (nel kernel di Windows) il 9 giugno 2020. Per quanto riguarda la seconda vulnerabilità, CVE-2020-1380, la patch è invece stata pubblicata l’11 agosto. Se si aggiornano regolarmente i sistemi operativi, essi dovrebbero essere già protetti contro gli attacchi di tipo Operation PowerFall.

Tuttavia, le vulnerabilità zero-day compaiono di continuo. Per mantenere la vostra azienda al sicuro, è necessario utilizzare una soluzione con tecnologie anti-exploit, comeKaspersky Security for Business. Uno dei suoi componenti, il sottosistema Exploit Prevention, identifica i tentativi di sfruttare le vulnerabilità zero-day.

Inoltre, si consiglia di utilizzare browser moderni che ricevano regolarmente aggiornamenti di sicurezza.

vulnerabilità

vulnerabilità

Consigli

Consigli