Ogni giorno i nostri computer hanno l’arduo compito di stabilire se chi si sta collegando al dispositivo è davvero l’utente o un malintenzionato. Uno degli strumenti più diffusi per portare a termine tal compito è la password; tuttavia, ormai ci sono vari metodi per rubare facilmente una password, per non parlare del fatto che il pericolo di dimenticarla è sempre dietro l’angolo. I problemi con la password portano a cercare nuovi sistemi di autenticazione più affidabili per l’utente. Il riconoscimento biometrico rappresenta un’idea semplice e convincente allo stesso tempo: pensiamo ad esempio alla nostra impronta digitale passata allo scanner, o al riconoscimento della cornea sfruttando la fotocamera del nostro dispositivo, o semplicemente alla nostra voce che scandisce una password. Si tratta di parti del nostro corpo che ci differenziano da qualsiasi altra persona. Purtroppo, questa idea brillante ha i suoi contro; proprio per questi aspetti negativi, la scansione dell’impronta digitale non viene ancora utilizzata per accedere al nostro account Google o per prelevare da un bancomat (solo per fare un esempio).

Nel corso del post esamineremo nel dettaglio diversi aspetti, ma la sintesi è più o meno questa: il riconoscimento biometrico spesso non avviene correttamente, è difficile cambiare la “password” ed è altrettanto difficile implementare sistemi di criptaggio per “password” così speciali.

Al di là di tutto ciò, c’è un altro aspetto importante da considerare: si possono contraffare i sistemi più comuni di riconoscimento biometrico utilizzando degli strumenti semplici e alla portata di tutti.

Pericolo intrusione

La differenza più evidente tra il riconoscimento biometrico e la tradizionale password è la mancanza della corrispondenza perfetta tra il dato originale e quello che poi verrà verificato. In parole povere, con il riconoscimento biometrico non è possibile (a differenza della password) avere una corrispondenza perfetta con l’impronta digitale o i tratti somatici di un viso per una serie di ragioni. Un viso può essere irriconoscibile per uno scanner se cambiano determinate condizioni:illuminazione, momento della giornata, se l’utente porta o meno gli occhiali o la barba, per non parlare dei cambiamenti dovuti all’invecchiamento. Per quanto riguarda la voce, ad esempio, può cambiare molto con il raffreddore o l’influenza. È molto difficile perfezionare un sistema a tal punto che si adatti a cambiamenti di questo genere senza incorrere in alte percentuali di errore.

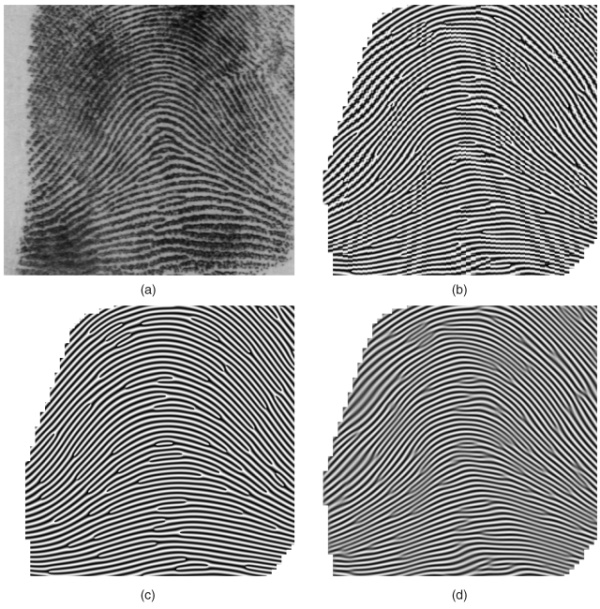

Per ottemperare a problemi di questo genere, i sistemi di riconoscimento biometrico cercano di “ripulire” l’ambiente da alcuni fattori esterni che possono influire sulla scansione, tenendo in considerazione solamente quelle caratteristiche indispensabili per un confronto matematico. Tuttavia, anche così è probabile che qualcosa possa sfuggire. Infatti, un intruso ogni 10.000 riesce a entrare nel sistema, oppure viene bloccato un utente legittimo su 50. Per quanto riguarda le piattaforme mobili, l’instabilità delle condizioni esterne (ad esempio luce o vibrazioni) aumenta la probabilità d’errore; ed è per questo che, ad esempio, il riconoscimento facciale di Android fallisce nel 30-40% dei casi.

Una password per la vita

Se dimentichiamo la password o ci viene rubata, possiamo modificarla. Se perdiamo le chiavi, possiamo cambiare la serratura. Ma cosa fare se il conto bancario utilizza come “password” il nostro palmo della mano (come avviene in alcune banche in Giappone o in Brasile) e poi il database contenente i nostri dati biometrici e quelli di altri clienti viene rubato?

Cambiare una “password” di questo genere è estremamente complicato. Anche se la contraffazione non è ancora arrivata fin qui, non è detto che ciò non avvenga nei prossimi cinque o dieci anni. E in questo lasso di tempo la nostra mano non cambierà di certo.

Il problema potrebbe essere in parte risolto dalle impronte digitali: si possono usare solo due o quattro dita invece di tutte e dieci, e tenere le altre impronte “di riserva”. Ma ovviamente si così potremo cambiare la nostra password solo poche volte nell’arco dell’intera nostra vita. L’hackeraggio di account online avviene con fin troppa frequenza e sembra rischioso, quindi, affidarsi completamente al riconoscimento biometrico. Anche se, come abbiamo detto prima, la maggior parte dei sistemi di riconoscimento sfruttano parametri base e non l’intera immagine, non è detto che ciò renda la cosa più facile: numerosi studi hanno dimostrato, ad esempio, che è possibile ricostruire un’impronta digitale non perfettamente identica all’originale, ma che riesce comunque a superare la scansione.

Inoltre, il sistema di riconoscimento biometrico online fa sorgere problematiche inerenti alla privacy. Una “password” biometrica identifica l’utente in maniera univoca, e per lui sarà impossibile avere due account separati su uno stesso social network, in quanto il sito avrà diversi strumenti a disposizione per scoprire che si tratta della stessa persona. Inoltre, anche se centinaia o migliaia di utenti possono avere delle caratteristiche biometriche praticamente identiche, con l’aiuto della geo localizzazione e di altre informazioni, sarebbe possibile stabilire un profilo unico, diverso anche in un piccolo dettaglio da qualsiasi altro. Se il sistema di riconoscimento biometrico venisse implementato per qualsiasi servizio su Internet, rintracciare un utente online sarebbe facile come bere un bicchiere d’acqua.

Una serratura digitale

Il primo obiettivo di una password (e di un sistema di riconoscimento biometrico) è quello di restringere l’accesso a dispositivi e servizi. In seconda istanza, restringere l’accesso ai dati immagazzinati nei dispositivi. Per quanto riguarda il secondo aspetto, il riconoscimento biometrico ha ancora degli aspetti da perfezionare.

Se mettiamo dei documenti importanti in una cassetta di sicurezza collegata a un sistema di autenticazione con impronte digitali, i nostri documenti sono protetti fisicamente dalla cassetta di sicurezza e, se non si supera la scansione dell’impronta, l’unico modo per accedere ai documenti sarebbe far esplodere la cassetta di sicurezza. Ma se i documenti si trovano su un computer, è molto più semplice semplice bypassare i controlli; l’unico strumento che può darci una mano è il criptaggio dei dati. Ed è proprio qui che sorge il problema. Quando si criptano dei dati con una password, viene creato un codice speciale che, se modificato anche di una sola lettera, non sarà valido. Non si potrà accedere ai dati. Le “password” biometriche, invece, sono leggermente diverse a ogni accesso, per cui è molto difficile utilizzarle per un sistema di criptaggio. Il mercato attuale di questa sorta di “cassette di sicurezza digitali” si avvalgono dei sistemi basati su cloud: prima l’autenticazione con i parametri biometrici avviene sul server e, se completata con successo, sarà il server a fornire il codice che consente l’accesso ai dati. Ciò comporta un rischio elevato di fuga d’informazioni: i server si possono hackerare, compromettendo sia il sistema di criptaggio che i parametri biometrici utilizzati.

Biometrica nella vita reale

Lasciando stare film di fantascienza o tecnologie militari, ci sono almeno due casi nella vita reale in cui possiamo imbatterci in sistemi di autenticazione biometrica. In alcune banche si è testato l’utilizzo dell’impronta della mano nei bancomat o il riconoscimento vocale per i servizi telefonici di assistenza clienti. Inoltre, su alcuni dispositivi elettronici come smartphone e computer portatili sono stati installati degli scanner. La fotocamera frontale può essere utilizzata per il riconoscimento facciale e alcuni sensori sono utilizzati per effettuare la scansione dell’impronta digitale. In un paio di dispositivi è presente anche il riconoscimento vocale. Oltre ai problemi della biometrica di cui abbiamo già parlato, questi sistemi implementanti su beni di consumo così a larga scala hanno i propri limiti dovuti alle necessità dell’unità di elaborazione centrale, al costo dei sensori e alle dimensioni del dispositivo. Per fare fronte a determinate esigenze, gli sviluppatori devono sacrificare qualcosa in termini di sicurezza e di robustezza. Non c’è da stupirsi, quindi, se si possono ingannare facilmente alcuni scanner con un foglio bagnato su cui è stata stampata un’impronta o con una semplice impronta in gelatina. Per soldi si possono avere le idee più strampalate, come arrivare a costruire un dito finto, ed è già successo con i suoi buoni risultati. Allo stesso tempo, gli utenti si trovano spesso costretti a passare più volte il proprio dito allo scanner prima che l’autenticazione si svolga correttamente. La maggior parte dei sensori, infatti, non riconosce l’impronta se il dito è bagnato, se la mano è protetta da crema idratante, se il dito è un po’ sporco o se ci sono delle bruciature.

I sistemi di riconoscimento facciale raramente sono capaci di distinguere un viso reale da una fotografia (anche se si stanno elaborando tecnologie in grado d’identificare alcuni particolari come il battito di ciglia). Quando si usa il riconoscimento facciale su un dispositivo mobile, è già difficile trovare le condizioni d’illuminazione e l’ambiente giusti affinché tutto vada per il verso giusto, per cui spesso non si abilitano verifiche aggiuntive che potrebbero rendere il processo ancora più complicato. Inoltre, è fondamentale comunque dotarsi di una password forte, perché il sistema di riconoscimento facciale non funziona al buio o con condizioni d’illuminazione insoddisfacenti.

Quasi tutti gli sviluppatori ritengono che i sistemi di riconoscimento vocali siano in grado d’individuare voci falsificate, sia di registrazioni che d’imitatori. Solo i sistemi più potenti dispongono dei parametri di controllo più sofisticati, e alcuni ricercatori affermano che un software di alterazione della voce può ingannare il sistema nel 17% dei casi. È difficile fare un’analisi completa sui dispositivi mobili in real time, per cui ci si avvale dei sistemi basati su cloud, che però sono lenti, sono strettamente collegati alla velocità di connessione Internet (se c’è) e sono vulnerabili ad attacchi man-in-the-middle. Attacchi di questo genere sono particolarmente rischiosi per i sistemi di riconoscimento vocale, in quanto è facile ottenere campioni di voci piuttosto che di altri parametri biometrici.

È improbabile quindi, almeno per il momento, che i sistemi di riconoscimento biometrico diventino impostazioni standard presenti sui dispositivi mobili e che sostituiscano le vecchie password o altre tecnologie già in uso. Essi implicano da un lato difficoltà per l’utente, e dall’altro la sicurezza non è garantita al 100%. La biometrica può essere utile solo in situazioni ben definite, come in aeroporto o per la sicurezza negli uffici. Non può funzionare adeguatamente se abbiamo il nostro smartphone in mano, spostandoci di qua e di là per il mondo.

biometrica

biometrica

Consigli

Consigli