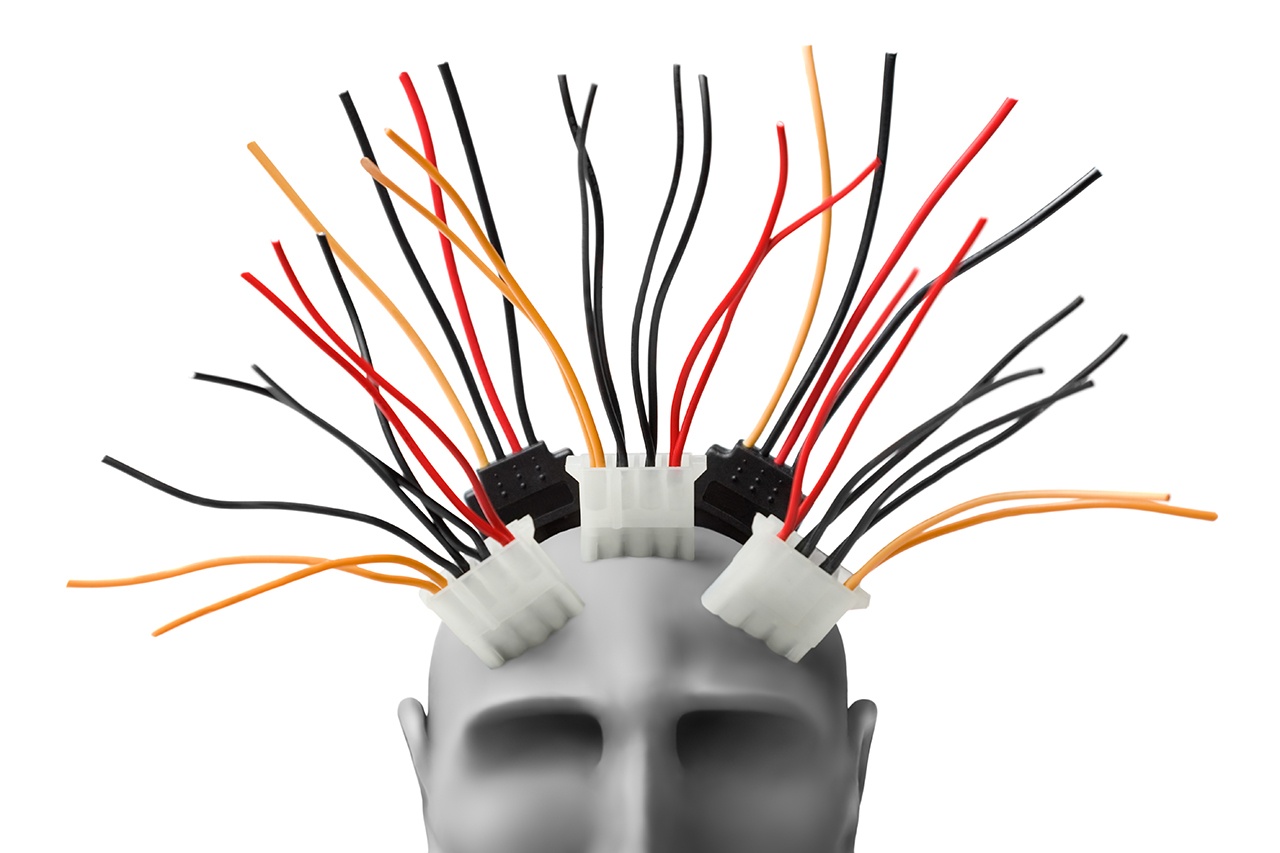

La nostra vita sarà più facile quando ci impianteranno un PC nel cervello. I messaggi di testo saranno sostituiti dai “mentalgram”, sussurrati dolcemente. Vi è venuta in mente un’idea brillante? Condividetela con i vostri amici grazie alle onde celebrali! Ricordate la lista della spesa scritta dalla moglie a soli 2,99 euro!

Poi le interfacce (che non si fanno notare e che si adattano al corpo) invieranno dati ai computer alla velocità di vari terabyte al minuto (più o meno come uno smartphone senza schermo). I sensi percepiranno i rumori di fondo e i processori più potenti del futuro si occuperanno di processarli.

Perché collegano dei cavi da 5 e 12 V in testa? Davvero, non lo so!

In parole povere, il nuovo iPhone 164 saprà tutto di voi. Google, che ha vissuto 34 campagne di rebranding e 8 fasi di ristrutturazione aziendale, immagazzinerà e processerà i dati ei suoi centri che occuperanno il 2% della superficie terrestre. Solo allora, quando la tecnologia sarà più matura, si penserà a mettere in sicurezza questo volume immenso di dati.

Purtroppo prima di allora, probabilmente il mercato nero prenderà il sopravvento. Solo allora penseremo a cosa fare di questi dati e a come immagazzinarli.

How direct neural interfaces work and how it refers to data security http://t.co/UZ9H7CmZQX

— Eugene Kaspersky (@e_kaspersky) May 1, 2015

Tutto ciò avverrà in un futuro. Tornando a oggi, mi chiedo se a qualcuno importi di quanto gli utenti diffondano i propri dati. I ricercatori di sicurezza spesso si nascondono dietro la tecnologia commerciale, e chi progetta le nuove tecnologie non pensa molto alla sicurezza quando crea nuovi gadget.

Questa settimana parleremo dei software e dei dispositivi di oggi, disponibili già da qualche tempo per milioni di utenti. Ricordiamo ancora una volta le regole di questa nostra rubrica: ogni settimana il team di Threatpost sceglie 3 nuove e importanti notizie, che commentiamo in questo post. Tutte le precedenti uscite della nostra rubrica si trovano a questo link.

Un Trojan ruba dati dagli iPhone con jailbreak

La notizia, La ricerca di Palo Alto Networks, Chi si deve preoccupare.

Non tutti i report che parlano di bug o fughe di dati danno spiegazoni in un linguaggio comprensibile, ma in questo caso sì. In Cina è stata individuata una falsa app per iOS che s’infiltra nelle comunicazioni tra lo smartphone e i server di Apple per rubare le password di iTunes. Il malware ha attirato troppo l’attenzione su di sé ed è stato scoperto: molti utenti, infatti, hanno iniziato a lamentarsi per il furto dei propri account iTunes (per la cronaca, la carta di credito è collegata all’account Apple e a separare le due cose c’è solo una semplice password).

KeyRaider #Malware Steals Certs, Keys & Account Data From Jailbroken #iPhones: http://t.co/RKlDhcJc1m via @threatpost pic.twitter.com/IZ90PMfRXx

— Kaspersky (@kaspersky) August 31, 2015

L’attacco hacker interessa solo gli utenti che hanno effettuato il jailbreak sul proprio dispositivo. I ricercatori indipendenti cinesi, raggruppati sotto il nome di WeipTech, sono entrati per sbaglio nel server C&C dei cybercriminali e hanno trovato oltre 225 mila credenziali di accesso degli utenti (incredibile quante persone eseguano il jailbreak), tra cui username, password e GUID del dispositivo.

L’app dannosa è stata caricata su Cydia, un app store alternativo per iOS; s’intrufola nelle comunicazioni tra il dispositivo e i server Apple, utilizzando il vecchio metodo Man in the Middle, reindirizzando i dati al proprio server. E poi la ciliegina sulla torta: il malware utilizza una chiave crittografia statica, “mischa07” (in russo “Misha” si usa come nome per animali domestici e significa anche “orso“).

Mischa07 ruba le password degli utenti iOS

Non sappiamo se “Mischa” abbia aiutato a guadagnare una fortuna grazie all’attacco KeyRaider. Tuttavia, la morale di questa storia è che un iPhone con jailbreak è più soggetto ad attacchi rispetto a un dispositivo Android. Quando viene compromessa la protezione robusta di un dispositivo iOS, non c’è praticamente nulla da fare.

Si tratta di un difetto comune di tutti i sistemi più solidi; se lo vediamo dall’esterno, i firewall più potenti e i mezzi fisici di protezione sono impiegati all’interno del perimetro e il dispositivo si trasforma in una sorta di fortezza. All’interno, invece, è come se si trattasse di un mediocre Pentium 4 con Windows XP con le patch che risalgono al 2003. Cosa accade quindi quando qualcuno riesce a infiltrarsi nel perimetro?

Questo esempio può essere applicato a iOS: cosa accadrebbe se dovesse emergere semplicemente un exploit a livello root? Apple ha previsto un piano B? Che Android sia in vantaggio con la possibilità che gli sviluppatori hanno di porre rimedio agli errori in caso il sistema venga hackerato?

Google, Mozilla e Microsoft diranno addio nel 2016 a RC4

La notizia

Con l’ultima uscita di questa nostra rubrica chiamata Security Week (dove abbiamo parlato dell’attacco DDoS man-on-the-side a GitHub) siamo arrivati alla conclusione che l’HTTPS è una mano santa sia per gli utenti che per i proprietari dei servizi web. Bisogna dire, però, che non tutti gli HTTPS sono buoni; alcuni, che utilizzano metodi crittografici superati, sono addirittura pericolosi.

Giusto per fare un paio di esempi, ricordiamo il ruolo di SSLv3 nell’attacco POODLE e dell’inadeguatezza dell’algoritmo di cifratura RC4. Se SSLv3 ha già compiuto 18 anni raggiungendo la maggiore età, RC4 risale addirittura agli anni ’80. Per quanto riguarda il Web, non possiamo affermare con certezza che l’uso di RC4 porti di per sé a una connessione vulnerabile e compromessa. In passato, l’Internet Engineering Task Force ha ammesso che in teoria gli attacchi rivolti all’RC4 potrebbero essere presto eseguiti in the wild.

I risultati di una recente ricerca mostrano che un downgrade da un sistema crittografico robusto all’RC4 potrebbe portare alla decifrazione dei cookie (ovvero si manomette la sessione di navigazione) in sole 52 ore. Per portare a termine l’attacco, bisogna compromettere alcuni cookie (si può fare) e poi eseguire un attacco di forza bruta sul sito, il che conferisce maggiori probabilità di successo. Fattibile? Sì, tenendo in considerazione alcuni fattori. In the wild? Non si sa. Nei file di Snowden è emerso che i servizi di intelligence sarebbero capaci di craccare l’agoritmo RC4.

C’è una notizia positiva: un algoritmo crittografico potenzialmente vulnerabile non è mai stato craccato (almeno su scala globale) quando ancora in attività. Anche in questo frangente, si tratta di un’eventualità rara: su Chrome riguarda solo lo 0,13% delle connessioni (anche se ciò si traduce in un numero importante). Il funerale dell’RC4 si terrà ufficialmente dal 26 gennaio (su Firefox 44) fino alla fine di febbraio (su Chrome).

Anche Microsoft ha in programma di mandare in pensione l’RC4 all’inizio del prossimo anno (su Internet Explorer e Microsoft Edge) per l‘impossibilità di distinguere il fallback di TLS 1.0 (indotto por errore) in un sito Internet protetto da RC4 da un attacco man-in-the-middle.

Non posso fare a meno di essere un po’ scettico al riguardo. Aggiornamenti di questo tipo avranno conseguenze sia su siti lenti e poco curati sia su servizi web importanti che non sono facili da modificare. È molto probabile che all’inizio del prossimo anno assisteremo a casi (e a conseguenti accese discussioni) di persone che non riusciranno ad accedere al proprio servizio di home banking dopo l’aggiornamento del browser. Vedremo.

Vulnerabilità dei router Belkin N600

Adoro le notizie che riguardano le vulnerabilità nei router. A differenza di PC, smartphone e altri dispositivi, i router vengono un po’ dimenticati, soprattutto se il router funziona senza problemi ininterrottamente. Nessuno si preoccupa di quello che succede in quella piccola scatola oscura, anche quando si utilizza il nuovo firmware OpenWRT e soprattutto quando non si è utenti esperti e il router è stato configurato dal provider della rete.

.@CERTCC Warns of Slew of Bugs in @Belkin N600 Routers – http://t.co/70EfVwxIS0

— Threatpost (@threatpost) August 31, 2015

Il router, invece, ha un’influenza importante sui nostri dati: chiunque potrebbe entrare nei vostri file locali, accedere al vostro traffico, sostituire la vostra pagina di home banking con una di phishing o introdurre pubblicità indesiderata nei vostri risultati di ricerca su Google. Tutto ciò è possibile se questo qualcuno riesce ad accedere al vostro router attraverso una sola vulnerabilità o, più probabile, attraverso una configurazione di default vulnerabile.

Mi sarebbe piaciuto affermare di aver aggiornato il firmware del router non appena uscita la nuova versione, ma non l’ho fatto. Al massimo lo faccio una volta ogni sei mesi, solo grazie alle notificazioni del browser. Prima aggiornavo il precedente router più spesso perché in passato il era soggetto a vulnerabilità di accesso in remoto.

Sono stati individuati 5 bug critici nei router Belkin, tra cui:

- ID di transazioni facilmente prevedibili durante l’invio di richieste al server DNS; ciò, in teoria, consentirebbe di sostituire il server quando, ad esempio, viene richiamato per l’aggiornamento del firmware. Comunque non si tratta di un problema molto grave;

- L’HTTP utilizzato di default per le operazioni importanti, come le richieste di aggiornamento del firmware. Inquietante;

- L’interfaccia web di default non è protetta da password. Con questo bug può essere sostituito praticamente tutto, solo se il cybercriminale si trova già dentro la rete locale. Livello medio di panico;

- Si può bypassare l’autenticazione via password quando si accede all’interfaccia web. Il browser notifica il router quando è quest’ultimo a connettersi e non il contrario. Basta soltanto sostituire un paio di parametri nelle impostazioni del router e non c’è più bisogno della password. Percentuale di panico: 76%;

- CSFR: quando l’utente viene portato a fare click su un link creato ad arte, il cybercriminale riesce a prendere il controllo in remoto delle impostazioni del router. Super, iper inquietante.

Ok, sono stati trovati dei bug in un router non poi così diffuso. Il problema è che non sono in molti a occuparsi di ricercare falle nei router, per cui il fatto che ne siano state trovate in uno della Belkin non significa che i dispositivi degli altri vendor siano sicuri. Forse arriverà la resa dei conti anche per loro. La nostra selezione di notizie dimostra che la situazione è davvero critica.

Default credentials on home routers lead to massive DDoS-for-hire botnet – http://t.co/2SbvLcwcvu pic.twitter.com/20O0GWwVOt

— Kaspersky (@kaspersky) May 13, 2015

Cosa fare allora? Bisogna proteggere la rete locale il più possibile, proteggere l’interfaccia web con password, non utilizzare la rete Wi-Fi con WEP, così come disattivare il WPS e altre funzionalità inutilizzate come il sever FTP e l’accesso telnet/SSH (soprattutto esterno).

Cos‘altro?

Gli Stati Uniti hanno intenzione d’imporre sanzioni alla Cina per le campagne massiccie di cyberspionaggio. Si tratta di una delle notizie più importanti della settimana, ma ha una valenza prettamente politica, non avrà conseguenze a livello di sicurezza informatica o di gestione delle minacce.

I router non sono i dispositivi più vulnerabili. Di peggio ci sono i baby monitor e gli altri dispositivi “user-friendly”. La mancanza di crittografia, autorizzazioni e altri bug sono evidenti a tutti.

Who is to blame for “hacked” private cameras? https://t.co/WItQAZKAbU #security #webcams pic.twitter.com/k7LcRXH6vX

— Kaspersky (@kaspersky) November 21, 2014

È stato individuato un nuovo metodo per hackerare gruppi su Facebook; la colpa è dell’app Pages Manager. La vulnerabilità è stata risolta e i ricercatori hanno ricevuto una ricompensa per la loro scoperta.

Oldies

La famiglia Andryushka

Si tratta di virus “fantasma” davvero insidiosi. Colpiscono i file COM ed EXE (tranne COMMAND.COM) al momento di avviare il file infetto (in catalogue search) e le sue copie TSR (all’apertura, esecuzione, cambio di nome del file ecc.). Andryushka3536 converte i file EXE in COM (ci si riferisce al virus VASCINA). Il virus viene collocato nel mezzo del file, la parte compromessa del file viene cifrata (è dove si trova il virus) e scritto alla fine del file infetto.

Impiegano un counter register nei boot sector negli hard disk e, a seconda del valore del counter register, riescono a corrompere diversi settori del C://. Durante il processo, suona una musichetta e si visualizza il seguente messaggio:

È incluso anche il testo “memoria non sufficiente”. Viene impiegato anche un metodo sofisticato per lavorare con gli ISR: conservano una parte degli int 25h handle e sovrascrivono con il proprio codice (int 21 call) nello spazio disponibile. Quando viene chiamato l’int 25h, si ristabilisce l’handler int 25h.

Citazione da “Computer viruses in MS-DOS” di Eugene Kaspersky, 1992, p. 23.

Dichiarazione di non responsabilità: questo articolo riflette la persona opinione dell’autore. Può coincidere o no con la posizione di Kaspersky Lab.

apple

apple

Consigli

Consigli