Di recente, gli esperti di Kaspersky Lab hanno scoperto che i cybercriminali possono appropriarsi dei dati personali degli utenti senza avere accesso a username o password. I cybercriminali non rubano le credenziali della vittima, agiscono molto più furbescamente.

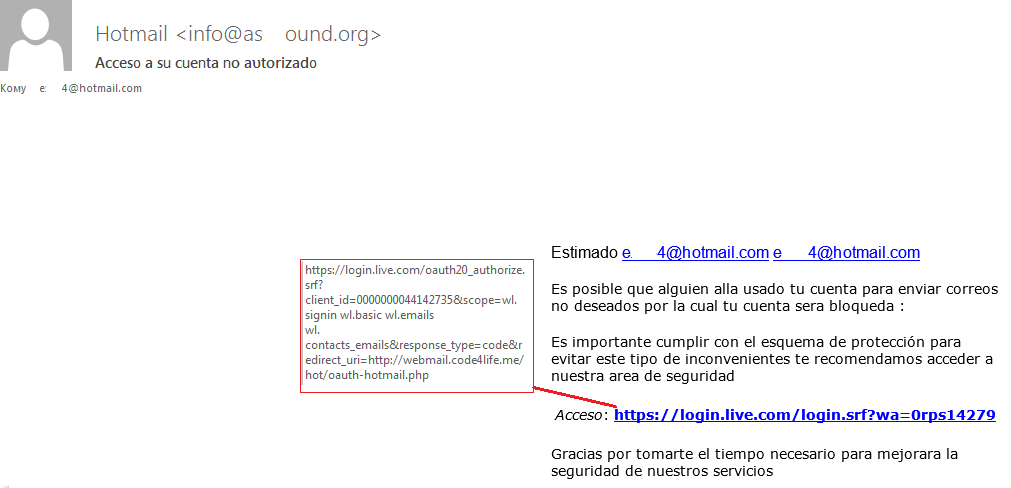

Le vittime ricevono un’email dove vengono invitate a cliccare su un link che rimanda a una pagina ufficiale dove dovranno inserire la password, altrimenti l’account sulla pagina in questione verrà bloccato. È sorprendente ma il link davvero rinvia al sito Internet dello sviluppatore, ad esempio al sito di Windows Lite.

Dopo di ciò, la vittima riceve una richiesta a concedere una serie di autorizzazioni da un’applicazione sconosciuta. Tra i vari permessi da concedere ci sono il login automatico, l’accesso a informazioni del profilo, elenco contatti e di indirizzi email. Se si accetta, si apre la porta ai cybercriminali, che potranno così ottenere tutti i dati che vogliono.

In questo modo persone non ben identificate riescono a raccogliere informazioni importanti e non di certo per nobili scopi. Ad esempio, tali dati possono essere utilizzati per diffondere spam o link che sì conducono a siti dannosi o di phishing.

Come funziona?

Esiste un protocollo di autorizzazione utile ma non totalmente sicuro che si chiama OAuth; permette agli utenti di dare accesso (normalmente limitato) alle proprie risorse protette (contatti, agenda e altre info personali) senza dover per forza condividere le proprie credenziali. Viene utilizzato normalmente da applicazioni presenti sui social network quando, ad esempio, hanno bisogno di accedere ai contatti dell’utente.

Se le app dei social network usano OAuth, allora vuol dire che anche il vostro account Facebook corre pericolo. Un’app dannosa potrebbe utilizzare l’account dell’utente per inviare spam e file pericolosi, oltre che link per campagne di phishing.

7 simple steps to avoiding Facebook #phishing attempts – https://t.co/Qj68bST6HQ pic.twitter.com/V6rinEa2jI

— Kaspersky (@kaspersky) April 24, 2015

È già da un anno che si conosce la natura imperfetta di OAuth. All’inizio del 2014, un studente di Singapore ha mostrato diverse tecniche per riuscire a rubare i dati degli utenti dopo l’autenticazione. È la prima volta, però, che ci imbattiamo in una campagna di phishing che metta in pratica queste tecniche.

Ecco cosa fare per proteggersi:

- Non cliccare su link ricevuti via email o in messaggi privati sui social network;

- Non autorizzare applicazioni sospette all’accesso dei dati;

- Prima di fare click su Accetta, leggere attentamente i dettagli sulle autorizzazioni che verranno concesse all’applicazione;

- Leggere sempre su Internet le recensioni degli utenti sull’applicazione;

- Revisionare ed eventualmente annullare le autorizzazioni già concesse ad altre applicazioni, accedendo alle relative impostazioni sui social network o di altri servizi Web. Vi consigliamo di portare a termine quest’ultimo passaggio il prima possibile.

#consigli

#consigli

Consigli

Consigli