Gli autori degli attacchi utilizzano link di invito di Discord scaduti e cancellati per distribuire due tipi di malware: AsyncRAT, per assumere il controllo remoto dei computer infetti, e Skuld Stealer, per rubare i dati dei portafogli di criptovaluta. Lo fanno sfruttando una vulnerabilità nel sistema di link di invito di Discord per reindirizzare furtivamente gli utenti da fonti attendibili a server dannosi.

L’attacco sfrutta la tecnica ClickFix, i caricatori multifase e l’esecuzione differita per aggirare le difese e diffondere il malware senza essere rilevato. Questo articolo esamina nel dettaglio il modo in cui gli autori degli attacchi sfruttano il sistema dei link di invito, cos’è ClickFix e perché lo utilizzano e, soprattutto, come non cadere vittima di questo schema.

Come funzionano i link di invito su Discord

Per prima cosa, vediamo come funzionano i link di invito su Discord e in cosa differiscono tra loro. In questo modo, capiremo il modo in cui gli autori degli attacchi hanno imparato a sfruttare il sistema di creazione di link in Discord.

I link di invito a Discord sono URL speciali che gli utenti possono utilizzare per unirsi ai server. Vengono creati dagli amministratori per semplificare l’accesso alle community senza dover aggiungere manualmente i membri. I link di invito su Discord possono assumere due formati diversi:

- https://discord.gg/{codice_invito}

- https://discord.com/invite/{invite_code}

Avere più di un formato, di cui uno che utilizza un dominio “meme”, non è la soluzione migliore dal punto di vista della sicurezza, poiché crea confusione nella mente degli utenti. Ma non è tutto. Anche i link di invito su Discord hanno tre tipologie principali, che differiscono notevolmente tra loro in termini di proprietà:

- Link di invito temporanei

- Link di invito permanenti

- Link di invito personalizzati (URL personalizzati)

I link del primo tipo sono quelli che Discord crea per impostazione predefinita. Inoltre, nell’app Discord, l’amministratore del server può scegliere tra diversi tempi di scadenza degli inviti: 30 minuti, 1 ora, 6 ore, 12 ore, 1 giorno o 7 giorni (opzione predefinita). Per i link creati tramite l’API Discord, è possibile impostare un tempo di scadenza personalizzato, fino a un massimo di 7 giorni.

I codici per i link di invito temporanei vengono generati casualmente e solitamente contengono 7 o 8 caratteri, tra lettere maiuscole e minuscole e numeri. Esempi di link temporaneo:

- https://discord.gg/a7X9pLd

- https://discord.gg/fq5zw2cn

Per creare un link di invito permanente, l’amministratore del server deve selezionare manualmente Mai nel campo Scadenza dopo. I codici di invito permanenti sono composti da 10 caratteri casuali: lettere maiuscole e minuscole e numeri, come in precedenza. Esempio di link permanente:

- https://discord.gg/hT9aR2kLmB

Infine, i link di invito personalizzati sono disponibili solo sui server Discord di livello 3. Per raggiungere questo livello, un server deve ottenere 14 potenziamenti, ovvero potenziamenti a pagamento che i membri della community possono acquistare per sbloccare vantaggi speciali. Ecco perché le community più popolari con un pubblico attivo (server di blogger, streamer, clan di gamer o progetti pubblici) solitamente raggiungono il Livello 3.

I link di invito personalizzati consentono agli amministratori di impostare il proprio codice di invito, che deve essere univoco tra tutti i server. Il codice può contenere lettere minuscole, numeri e trattini e può avere una lunghezza pressoché arbitraria, da 2 a 32 caratteri. Un server può avere un solo link personalizzato alla volta.

Tali link sono sempre permanenti: non scadono finché il server mantiene i vantaggi di Livello 3. Se il server perde questo livello, il collegamento personalizzato diventa disponibile per essere riutilizzato da un altro server con il livello richiesto. Esempi di link di invito personalizzati:

- https://discord.gg/alanna-titterington

- https://discord.gg/best-discord-server-ever

- https://discord.gg/fq5zw2cn

Da quest’ultimo esempio, i lettori attenti potranno intuire dove vogliamo arrivare.

In che modo i truffatori sfruttano il sistema di inviti

Ora che abbiamo esaminato i diversi tipi di link di invito su Discord, vediamo in che modo gli utenti malintenzionati sfruttano questo meccanismo. Tieni presente che quando un normale link di invito non personalizzato scade o viene eliminato, l’amministratore di un server legittimo non può ottenere nuovamente lo stesso codice, poiché tutti i codici vengono generati in modo casuale.

Tuttavia, quando si crea un link di invito personalizzato, il proprietario del server può inserire manualmente qualsiasi codice disponibile, incluso uno che corrisponda al codice di un collegamento precedentemente scaduto o eliminato.

È questa particolarità del sistema di inviti che gli autori degli attacchi sfruttano: tracciano i codici legittimi in scadenza, quindi li registrano come link personalizzati sui loro server con vantaggi di Livello 3.

Di conseguenza, i truffatori possono utilizzare:

- Tutti i link di invito temporanei scaduti (anche se il link scaduto contiene lettere maiuscole e l’URL personalizzato dei truffatori le sostituisce con lettere minuscole, il sistema reindirizza automaticamente l’utente a questo URL personalizzato)

- I link di invito permanenti eliminati dai server se il codice era composto esclusivamente da lettere minuscole e numeri (nessun reindirizzamento in questo caso)

- I link di invito personalizzati, se il server originale ha perso i vantaggi di livello 3 e il suo link è disponibile per una nuova registrazione

A cosa porta questa sostituzione? Gli autori degli attacchi hanno la possibilità di indirizzare gli utenti che seguono link precedentemente pubblicati su risorse del tutto legittime (social network, siti Web, blog e forum di varie community) ai propri server dannosi su Discord.

Inoltre, i legittimi proprietari di queste risorse potrebbero non sapere nemmeno che i vecchi link di invito ora puntano a falsi server Discord creati per distribuire malware. Ciò significa che non possono nemmeno avvisare gli utenti che un link è pericoloso o eliminare i messaggi in cui appare.

Come funziona ClickFix negli attacchi basati su Discord

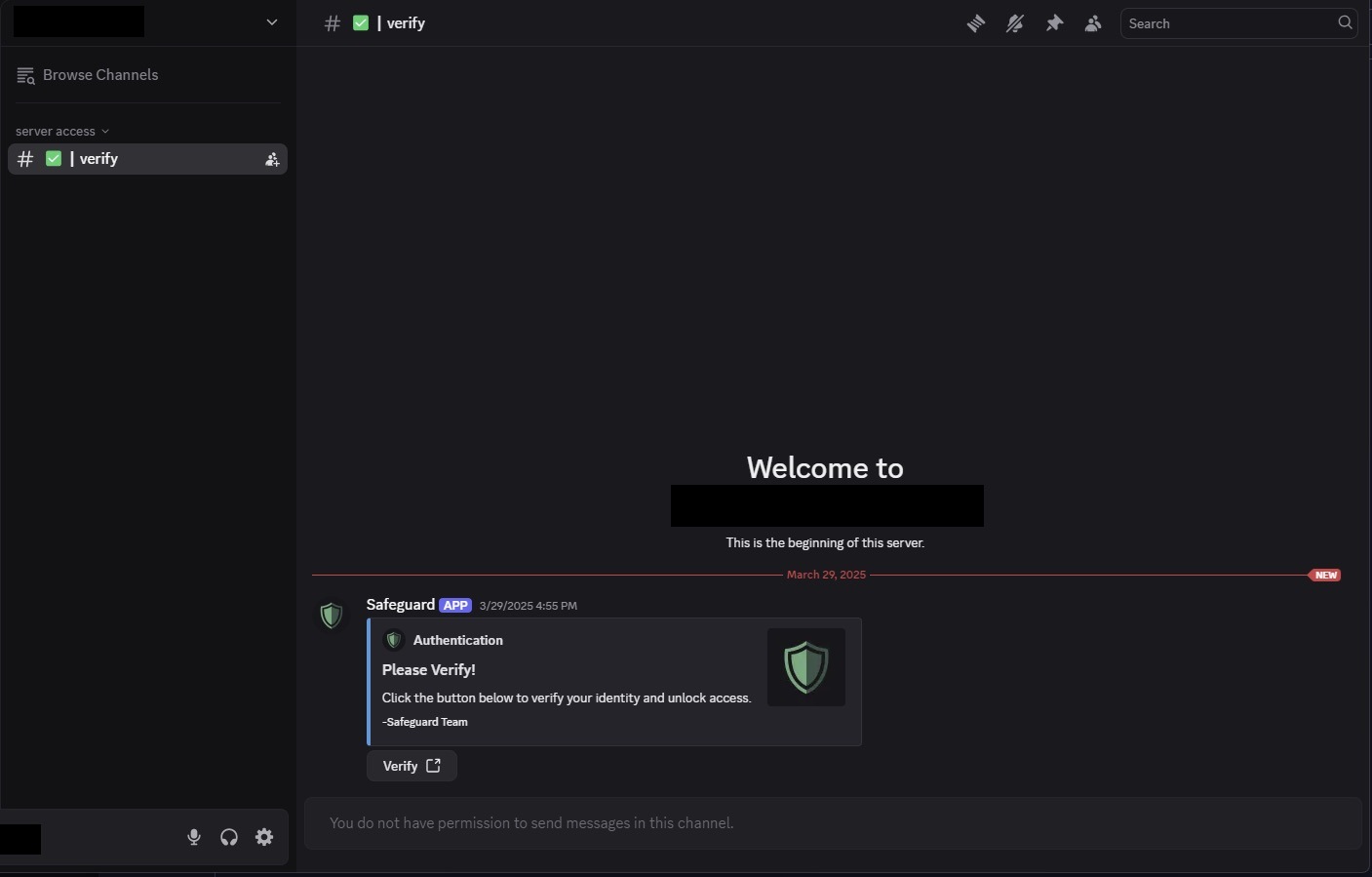

Ora parliamo di cosa succede agli utenti che seguono link di invito rubati provenienti da fonti attendibili. Dopo essersi unito al server Discord degli autori degli attacchi, l’utente vede che tutti i canali non sono disponibili, tranne uno, denominato verify.

Sul server Discord degli autori degli attacchi, gli utenti che hanno seguito il collegamento violato hanno accesso a un solo canale, verify. Fonte

Questo canale è dotato di un bot chiamato Safeguard che offre accesso completo al server. Per ottenere ciò, l’utente deve fare clic sul pulsante Verify (Verifica), seguito da una richiesta di autorizzazione del bot.

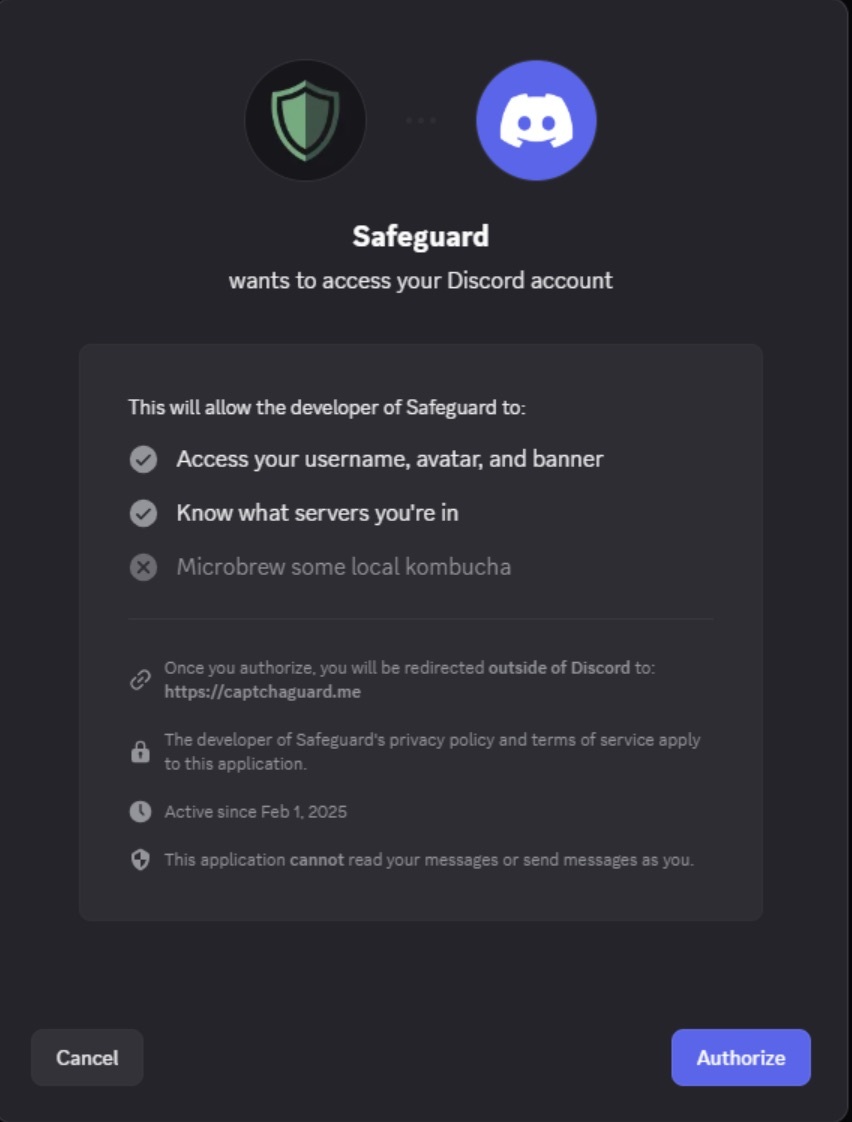

Facendo clic sul pulsante Authorize (Autorizza), l’utente viene automaticamente reindirizzato al sito esterno degli autori degli attacchi, dove inizia la fase successiva e più importante dell’attacco. Fonte

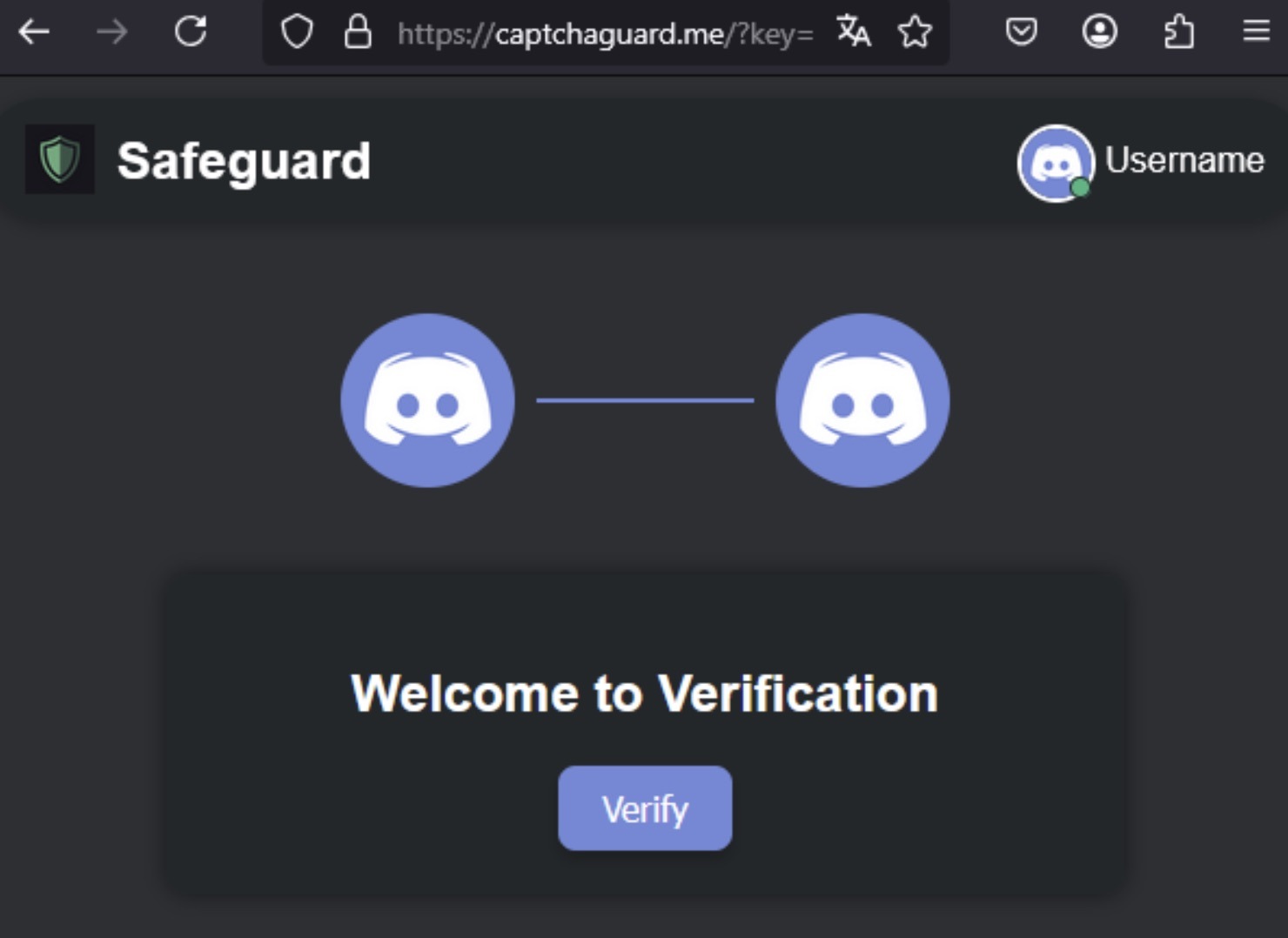

Dopo l’autorizzazione, il bot ottiene l’accesso alle informazioni del profilo (nome utente, avatar, banner) e l’utente viene reindirizzato a un sito esterno: https://captchaguard[.]me. Successivamente, l’utente attraversa una serie di reindirizzamenti e arriva a una pagina Web ben progettata che imita l’interfaccia di Discord, con un pulsante Verify (Verifica) al centro.

Il reindirizzamento porta l’utente a una pagina falsa progettata per assomigliare all’interfaccia di Discord. Facendo clic sul pulsante Verify (Verifica) si attiva un codice JavaScript dannoso che copia un comando PowerShell negli appunti. Fonte

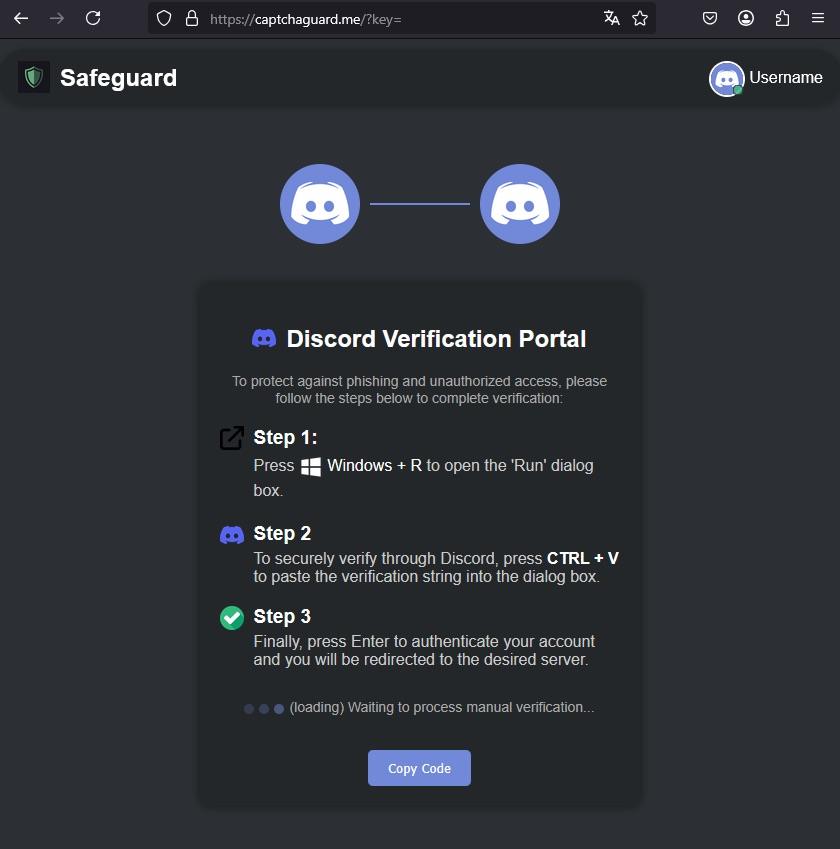

Facendo clic sul pulsante Verify (Verifica) si attiva il codice JavaScript che copia negli appunti un comando PowerShell dannoso. All’utente vengono quindi fornite istruzioni precise su come “superare il controllo”: aprire la finestra Run (Esegui) (Win + R), incollare il testo negli appunti (CTRL+V) e fare clic su INVIO.

Poi arriva la tecnica ClickFix: all’utente viene chiesto di incollare ed eseguire il comando dannoso copiato negli appunti nel passaggio precedente. Fonte

Il sito non chiede all’utente di scaricare o eseguire manualmente alcun file, eliminando così i tipici segnali di avviso. Al contrario, gli utenti sostanzialmente infettano se stessi eseguendo un comando PowerShell dannoso che il sito salva negli appunti. Tutti questi passaggi fanno parte di una tattica di infezione chiamata ClickFix, di cui abbiamo già parlato in dettaglio sul nostro blog.

Malware AsyncRAT e Skuld Stealer

Lo script PowerShell attivato dall’utente è il primo passaggio nella distribuzione in più fasi del payload dannoso. Il prossimo obiettivo degli autori degli attacchi è installare due programmi dannosi sul dispositivo della vittima: esaminiamoli più da vicino.

Per prima cosa, scaricano una versione modificata di AsyncRAT per ottenere il controllo remoto del sistema infetto. Questo strumento offre un’ampia gamma di funzionalità: esecuzione di comandi e script, intercettazione di sequenze di tasti, visualizzazione dello schermo, gestione dei file e accesso al desktop remoto e alla fotocamera.

Successivamente, i cybercriminali installano Skuld Stealer nel dispositivo della vittima. Questo cryptostealer raccoglie informazioni di sistema, sottrae le credenziali di accesso a Discord e i token di autenticazione salvati nel browser e, cosa fondamentale, ruba seedphrase e password per i portafogli di critptovaluta Exodus e Atomic iniettando codice dannoso direttamente nella loro interfaccia.

Skuld invia tutti i dati raccolti tramite un webhook Discord, un canale HTTP unidirezionale che consente alle applicazioni di inviare automaticamente messaggi ai canali Discord. Ciò fornisce un modo sicuro per rubare informazioni direttamente su Discord, senza la necessità di un’infrastruttura di gestione sofisticata.

Di conseguenza, tutti i dati, dalle password e token di autenticazione alle seedphrase dei portafogli di criptovaluta, vengono automaticamente pubblicati in un canale privato impostato in anticipo sul server Discord degli autori degli attacchi. Grazie alle seedphrase, gli utenti malintenzionati possono recuperare tutte le chiavi private dei portafogli rubati e ottenere il pieno controllo di tutte le risorse in criptovaluta delle loro vittime.

Come evitare le truffe di questo tipo?

Purtroppo il sistema di inviti di Discord manca di trasparenza e chiarezza. Ciò rende estremamente difficile, soprattutto per i principianti, individuare il trucco prima di fare clic su un collegamento violato e durante il processo di reindirizzamento.

Tuttavia, esistono alcune misure di sicurezza che, se eseguite correttamente, dovrebbero scongiurare il peggio: un computer infetto da malware e perdite finanziarie:

- Non incollare mai un codice nella finestra Esegui se non sai esattamente a cosa serve. Questa azione è estremamente pericolosa e i siti normali non forniranno mai istruzioni del genere.

- Configura la privacy e la sicurezza di Discord seguendo la nostra guida dettagliata. Questo non proteggerà dai link di invito hackerati, ma ridurrà al minimo altri rischi associati a Discord.

- Utilizza una soluzione di sicurezza affidabile che avvisa in anticipo del pericolo e impedisce il download di malware. È meglio installarla in tutti i dispositivi, ma soprattutto in quelli su cui si utilizzano portafogli di criptovaluta e altri software finanziari.

Gli autori dei cyberattacchi spesso prendono di mira Discord per rubare criptovalute, account di gioco e risorse, causando in genere problemi agli utenti. Dai un’occhiata ai nostri post per altri esempi di truffe su Discord:

Discord

Discord

Consigli

Consigli