Immagina di ricevere un’e-mail che informa che Google ha ricevuto una citazione per pubblicare i contenuti del tuo account. L’e-mail ha un aspetto in perfetto stile Google e anche l’indirizzo del mittente sembra legittimo: no-reply@accounts.google.com. Un po’ snervante (o forse inquietante?), per non dire altro, giusto?

E che fortuna: l’e-mail contiene un collegamento a una pagina di assistenza di Google con tutti i dettagli su ciò che sta accadendo. Anche il nome di dominio nel link sembra legittimo e sembra appartenere a Google…

I lettori abituali del nostro blog probabilmente hanno già intuito che si tratta di un nuovo schema di phishing. E avrebbero ragione. Questa volta i truffatori stanno sfruttando diversi servizi Google autentici per ingannare le vittime e rendere le e-mail il più convincenti possibile. Ecco come funziona…

In che modo l’e-mail di phishing imita una notifica Google ufficiale

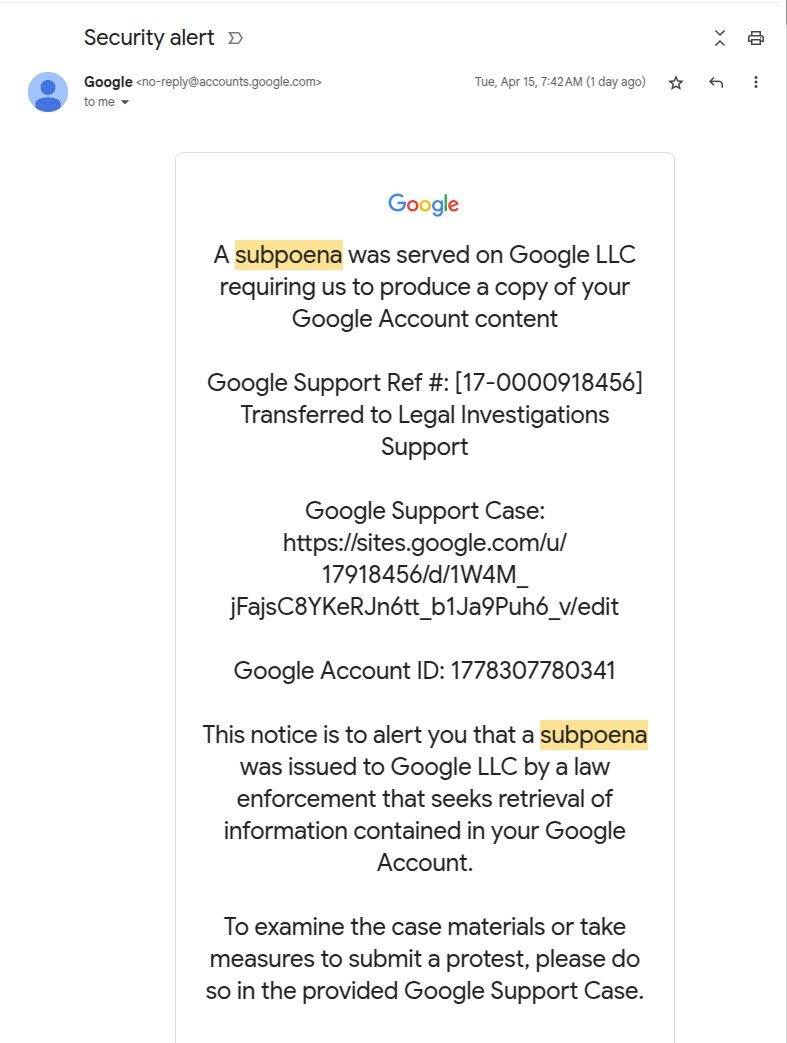

Lo screenshot seguente mostra l’e-mail che dà il via all’attacco; e sembra davvero credibile fingendo di essere un avviso del sistema di sicurezza di Google. Il messaggio informa l’utente che l’azienda ha ricevuto una citazione in giudizio con la richiesta di accedere ai dati nel proprio Account Google.

E-mail truffa inviata da no-reply@accounts.google.com, camuffata da citazione in giudizio emessa a Google LLC dalle forze dell’ordine, che richiedeva a Google di produrre una copia dei contenuti dell’Account Google dell’utente.Fonte

Il campo “da” contiene un indirizzo Google legittimo: no-reply@accounts.google.com. È esattamente lo stesso indirizzo da cui provengono le notifiche di sicurezza di Google. L’e-mail contiene anche alcuni dettagli che rafforzano l’illusione dell’autenticità: l’ID dell’Account Google, il numero della richiesta di assistenza e il link al caso. E, soprattutto, l’e-mail informa il destinatario che se desidera saperne di più sui materiali del caso o contestare la citazione, può farlo facendo clic su un link.

Anche il collegamento stesso sembra abbastanza plausibile. L’indirizzo include il dominio Google ufficiale e il numero del ticket di assistenza sopra menzionato. E ci vuole un utente esperto per individuare il problema: le pagine dell’assistenza di Google si trovano all’indirizzo support.google.com, ma questo link porta a sites.google.com. I truffatori, ovviamente, contano su utenti che non capiscono tali tecnicismi o non notano la sostituzione della parola.

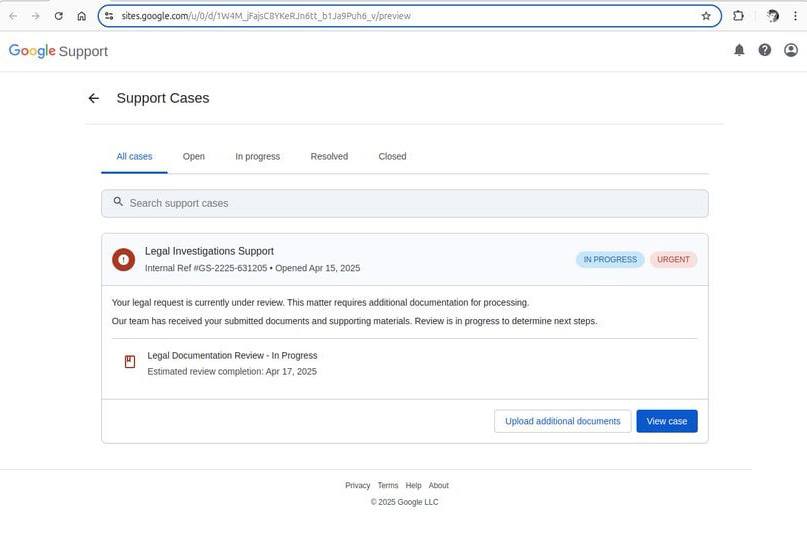

Se l’utente non ha eseguito l’accesso, facendo clic sul collegamento verrà visualizzata una pagina di accesso dell’Account Google originale. Dopo l’autorizzazione, vengono indirizzati a una pagina all’indirizzo sites.google.com, che imita in modo abbastanza convincente il sito di assistenza ufficiale di Google.

Ecco come appare una pagina dell’Assistenza Google falsa con un link nell’e-mail.Fonte

A questo punto, capita che il dominio sites.google.com appartenga al servizio Google Sites legittimo. Lanciato nel 2008, è un creatore di siti Web abbastanza semplice, niente di straordinario. La sfumatura importante in Google Sites è che tutti i siti Web creati all’interno della piattaforma sono automaticamente ospitati in un sottodominio google.com: sites.google.com.

Gli utenti malintenzionati possono utilizzare tale indirizzo sia per calmare la vigilanza delle vittime che per eludere vari sistemi di protezione, poiché sia gli utenti che le soluzioni di protezione tendono a considerare attendibile il dominio Google. Non sorprende che i truffatori utilizzino sempre più Google Sites per creare pagine di phishing.

Individuazione dei falsi: il problema è nei dettagli (dell’e-mail).

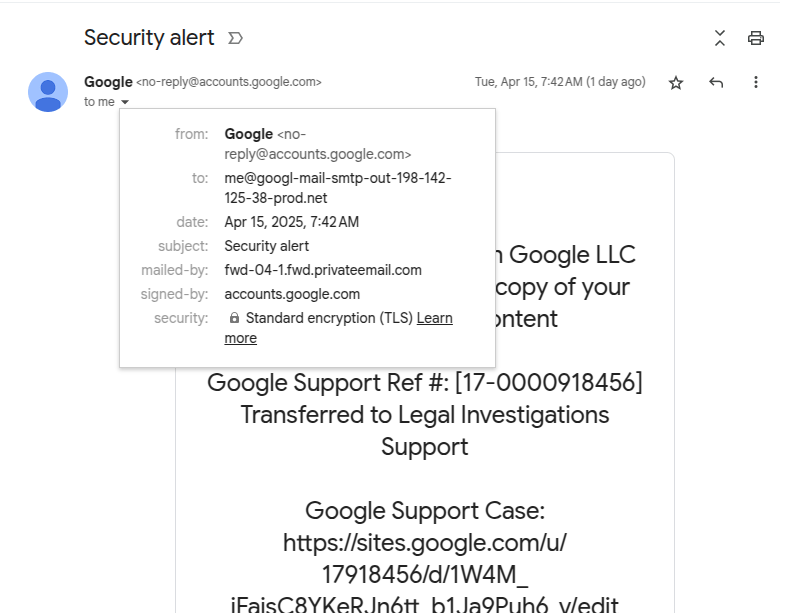

Abbiamo già descritto il primo segno di un’e-mail dubbia: l’indirizzo della pagina di assistenza falsa sites.google.com. Osservare l’intestazione dell’e-mail per ulteriori campanelli d’allarme:

Individuare il falso: guarda i campi “a” e “inviato da” nell’intestazione.Fonte

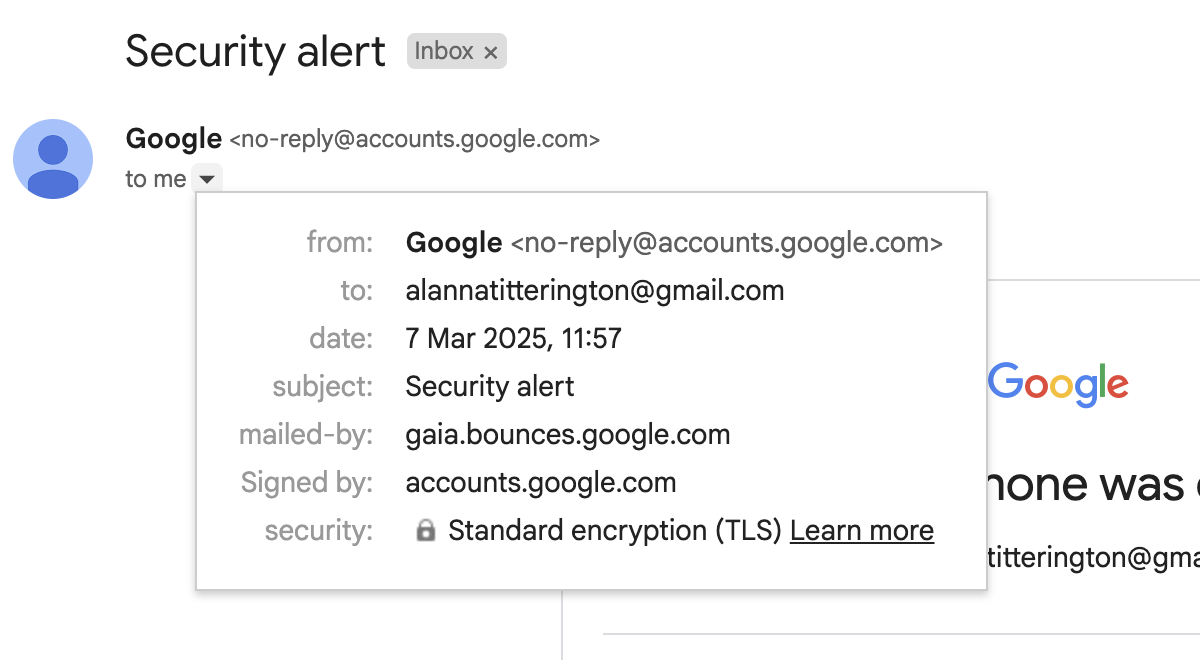

I campi a cui prestare attenzione sono ” da “, ” a ” e ” inviato da“. Quello ” da” sembra a posto: il mittente è l’e-mail ufficiale di Google, no-reply@accounts.google.com.

Ma ecco, il campo “a” appena sotto di esso rivela l’indirizzo del destinatario effettivo, e questo ha sicuramente un aspetto fittizio: me[@]google-mail-smtp-out-198-142-125-38-prod[.]net. L’indirizzo sta tentando di imitare un indirizzo Google tecnico, ma l’errore di battitura nel nome di dominio dell’azienda è un indizio. Inoltre, la presenza di tale dispositivo non è assolutamente necessaria: questo campo deve contenere l’e-mail del destinatario.

Man mano che si esamina l’intestazione, nel campo ” inviato da” viene visualizzato un altro indirizzo sospetto. Ora, questo chiaramente non è affatto vicino al territorio di Google: fwd-04-1.fwd.privateemail[.]com. Ancora una volta, sciocchezze come questa non trovano posto in un’e-mail autentica. Per riferimento, ecco come appaiono questi campi in un avviso di sicurezza Google reale:

Non sorprende che questi sottili segni andrebbero probabilmente persi per l’utente medio, specialmente quando è già spaventato dall’incombente problema legale. Ad aumentare la confusione c’è il fatto che l’e-mail falsa è effettivamente firmata da Google: il campo “firmato da” mostra accounts.google.com. Nella parte successiva di questo post spiegheremo in che modo i malviventi sono riusciti a raggiungere questo obiettivo, quindi parleremo di come evitare di diventarne vittime.

Ricostruire l’attacco passo dopo passo

Per capire esattamente in che modo i truffatori sono riusciti a inviare un’e-mail del genere e cosa cercassero, i ricercatori della cybersecurity hanno ricostruito l’attacco. L’indagine ha rivelato che gli autori degli attacchi hanno utilizzato Namecheap per registrare il dominio (ora revocato) googl-mail-smtp-out-198-142-125-38-prod[.]net.

Successivamente, hanno utilizzato nuovamente lo stesso servizio per configurare un account e-mail gratuito per questo dominio: me[@]google-mail-smtp-out-198-142-125-38-prod[.]net. I malviventi hanno inoltre registrato una versione di prova gratuita di Google Workspace nello stesso dominio. Successivamente i truffatori hanno registrato la propria applicazione Web nel sistema Google OAuth e le hanno concesso l’accesso al proprio account Google Workspace.

Google OAuth è una tecnologia che consente ad applicazioni Web di terze parti di utilizzare i dati dell’account Google per autenticare gli utenti con la loro autorizzazione. È probabile che ti sia imbattuto in Google OAuth come metodo di autenticazione per i servizi di terze parti: è il sistema che utilizzi ogni volta che fai clic sul pulsante “Accedi con Google”. Oltre a ciò, le applicazioni possono utilizzare Google OAuth per ottenere l’autorizzazione, ad esempio per salvare i file in Google Drive.

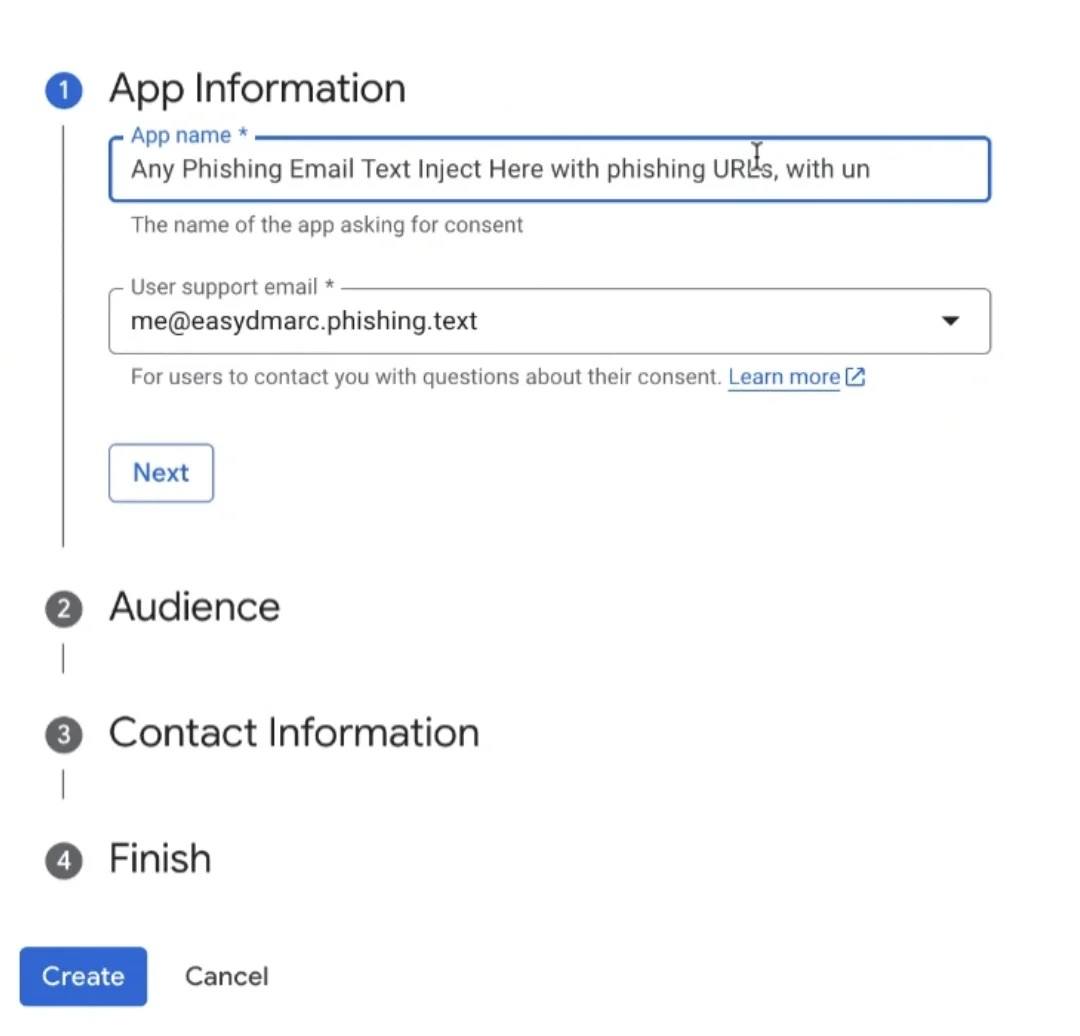

Ma torniamo ai nostri truffatori. Dopo la registrazione di un’applicazione Google OAuth, il servizio consente l’invio di una notifica all’indirizzo e-mail associato al dominio verificato. È interessante notare che l’amministratore dell’applicazione Web è libero di immettere manualmente qualsiasi testo come “Nome dell’app”, che sembra essere ciò che i criminali hanno sfruttato.

Nella schermata seguente, i ricercatori lo dimostrano registrando un’app con il nome “Any Phishing Email Text Inject Here with phishing URLs…”.

Registrazione di un’app Web con un nome arbitrario in Google OAuth: come nome è possibile immettere il testo di un’e-mail truffa con un collegamento di phishing.Fonte

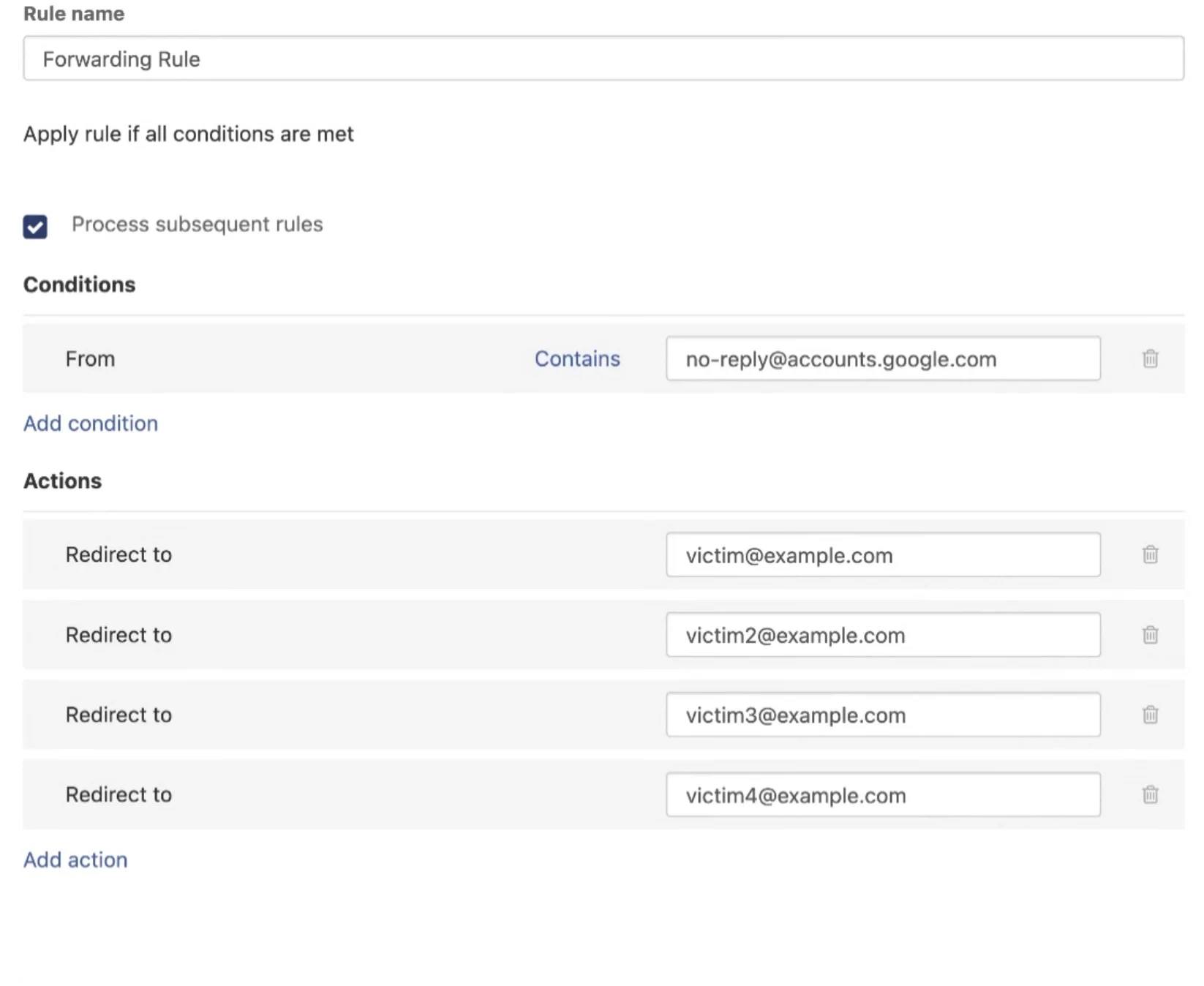

Google invia quindi un avviso di sicurezza contenente questo testo di phishing dal proprio indirizzo ufficiale. Questa e-mail viene inviata all’indirizzo e-mail dei truffatori nel dominio registrato tramite Namecheap. Questo servizio consente di inoltrare la notifica ricevuta da Google a qualsiasi indirizzo. È sufficiente impostare una regola di inoltro specifica e specificare gli indirizzi e-mail delle potenziali vittime.

Impostazione di una regola di inoltro che consente di inviare l’e-mail falsa a più destinatari.Fonte

Come proteggersi dagli attacchi di phishing come questo

Non è del tutto chiaro cosa sperassero di ottenere gli autori degli attacchi con questa campagna di phishing. L’utilizzo di Google OAuth per l’autenticazione non significa che le credenziali dell’account Google della vittima vengano condivise con i truffatori. Il processo genera un token che fornisce solo un accesso limitato ai dati dell’account dell’utente, a seconda delle autorizzazioni consentite dall’utente e delle impostazioni configurate dai truffatori.

La falsa pagina dell’Assistenza Google in cui arriva l’utente ingannato suggeriva che l’obiettivo fosse convincerlo a scaricare alcuni “documenti legali” presumibilmente correlati al loro caso. La natura di questi documenti è sconosciuta, ma è probabile che contengano codice dannoso.

I ricercatori hanno segnalato questa campagna di phishing a Google. La società ha riconosciuto questo come un potenziale rischio per gli utenti e attualmente sta lavorando a una correzione per la vulnerabilità di OAuth. Tuttavia, il tempo necessario per risolvere il problema rimane sconosciuto.

Nel frattempo, ecco alcuni consigli per evitare di diventare vittima di questo e di altri intricati schemi di phishing.

- Mantieni la calma se ricevi un’e-mail come questa. Inizia esaminando attentamente tutti i campi dell’intestazione dell’e-mail e confrontandoli con le e-mail legittime di Google: è probabile che ne siano presenti alcuni nella posta in arrivo. Se vedi discrepanze, non esitare a premere “Elimina”.

- Fai attenzione ai siti Web nel dominio google.com creati con Google Sites. Ultimamente, i truffatori lo sfruttano sempre più per un’ampia gamma di schemi di phishing.

- Come regola generale, evita di fare clic sui collegamenti nelle e-mail.

- Utilizza una solida soluzione di protezione che fornirà avvisi tempestivi in merito al pericolo e bloccherà i collegamenti di phishing.

Ai link di seguito sono disponibili altri cinque esempi di phishing straordinario.

phishing

phishing

Consigli

Consigli