Dallo scorso anno, non ci sono dubbi: controllare da lontano un’auto connessa è possibile. Ciò nonostante, sulle nostre strade non ci sono macchine fuori controllo che obbediscono solo agli hacker a lunga distanza. Si tratta quindi, di una minaccia reale o di un’ipotetica possibilità?

Stando ai dibattiti intercorsi al RSA 2016, la risposta è complessa. Adesso la minaccia è minima, ma col tempo è destinata ad aumentare. Nell’arco di diversi anni, la situazione sarà ben più pericolosa. Quel che è peggio è che l’industria automobilistica è organizzata in maniera tale che i produttori ci metteranno probabilmente dei decenni per risolvere questi problemi di fondamentale importanza. Se non vogliamo restare del tutto indietro, è ora di agire: per fortuna, ne sono consapevoli anche molti costruttori.

Niente panico…

…Ma se volete una scarica di adrenalina, guardate il video girato dal team di Wired e dai due più famosi hacker di automobili, Charlie Miller e Chris Valasek.

In questo video, troverete il giornalista di Wired Andy Greenberg, alla guida di una Jeep nuova di zecca. Contemporaneamente, Miller e Valasek compromettono a distanza l’auto di Andy: accendono la radio e azionano i tergicristalli, frenano e fanno del loro meglio per dimostrare che sterzo, ruote, pedali e freni hanno una loro vita indipendente. Questo perché non sono direttamente connessi: esistono molti sistemi computerizzati integrati che vanno da un elemento di controllo all’altro e che sono vulnerabili agli hacker.

Ad ogni modo, questo scherzetto si può giocare solo a poche macchine moderne. Secondo gli esperti di Kelley Blue Book, che hanno esposto questo argomento durante l’RSA, le auto guidate sulle strade degli USA hanno, in media, 11 anni. Ecco perché la maggior parte di esse non è dotata di connessione Internet o Bluetooth e di vari dispositivi che permetterebbero l’accesso agli hacker: sono auto non “intelligenti”, che però ci tutelano.

#BlackHat 2015: The full story of how that Jeep was hacked https://t.co/y0d6k8UE4n #bhUSA pic.twitter.com/SWulPz4Et7

— Kaspersky Lab (@kaspersky) August 7, 2015

Un criminale dovrebbe analizzare un sacco di tecnologie e dispositivi per compromettere un’auto connessa. È un compito impegnativo e complicato. E non è tutto: dovrebbe anche investire del denaro nel veicolo e in alcune attrezzature speciali. Per esempio, Miller e Valasek hanno studiato questo argomento per quattro anni e alla fine hanno imparato a compromettere solo alcuni modelli.

La maggior parte dei PC ha lo stesso tipo di processore (Intel) e solo alcuni OS (come Windows, OSX, Linux). Un sistema computerizzato di un’automobile è formato da decine di differenti computer specializzati interconnessi attraverso CANbus.

Da un lato, è un male che tale struttura renda difficile applicare misure di sicurezza standard, ma è pure vero che ci protegge dai criminali, i quali dovranno impiegare molto del loro tempo per capire di cosa si tratti.

Black Hat and DEF CON: Hacking a chemical plant – https://t.co/KSnCTtLt5U

— Kaspersky Lab (@kaspersky) August 19, 2015

Non c’è da rallegrarsi

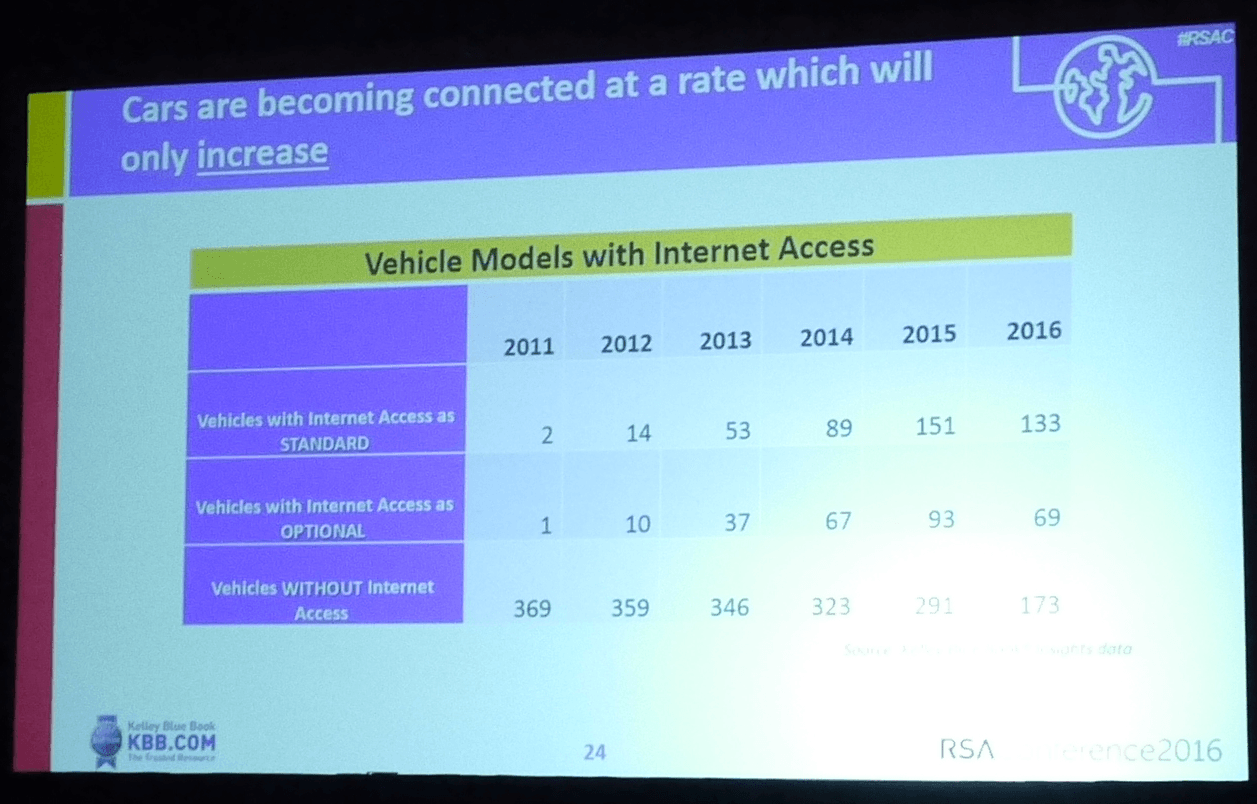

Ovviamente, questo periodo di stabilità non durerà in eterno. Il numero di auto connesse sta aumentando costantemente. Secondo Kelley Blue Book, negli ultimi 5 anni il numero di modelli di auto con connessione predefinita, è aumentato da 2 a 151.

Inoltre, ci sono un sacco di dispositivi con accesso a Internet, che possono essere integrati anche alle vecchie auto tramite CANbus. Per esempio, le compagnie di assicurazioni e logistica spesso installano dei tracker per controllare con quanta prudenza guidi la gente, dove e quanto spesso facciano sosta e cose del genere. Tali dispositivi possono essere compromessi, come pure ottenere l’accesso remoto a CANbus e a sistemi critici dell’auto.

#Progressive #Snapshot Exposes Drivers to Car Hacking: https://t.co/c8I8lc1zu0

— Kaspersky Lab (@kaspersky) January 27, 2015

L’aspetto positivo è che anche il numero di esperti che studiano questo problema sta crescendo. Per esempio, il progetto Open Garages studia soluzioni hardware e software economiche o gratuite, che permettono a un utente di analizzare i dati da una rete del veicolo e di interferire nel suo lavoro. Inoltre, OpenGarages ha delle vere e proprie officine dove si possono trovare auto, tool e altre infrastrutture per testare nuovi software e idee.

L’attrezzatura più semplice per lo studio del CANbus è basata su Raspberry Pi o Arduino. Insieme agli accessori, costano circa $100. Ci sono anche app open source per una diversa gamma di funzionalità, alcune delle quali sono anche gratuite. Ciò significa che il numero di vulnerabilità conosciute e i protocolli di controllo della sotto-rete decrittati aumenteranno, è questo è più che probabile, al più presto. I criminali inizieranno a sfruttare tutto questo molto presto: è solo questione di tempo.

Tempo di agire

Non ci sono soluzioni semplici a questo problema, come installare un antivirus al sistema computerizzato principale. CANbus è un protocollo standard che risale agli anni 80. Permette a tutti i sistemi di interconnettersi senza autenticazione. Se lo si vuole migliorare, si dovranno cambiare quasi tutti i sistemi della vostra auto, cosa molto probabile che venga fatta: sebbene ad oggi sappiamo solo di uno o due incidenti di auto compromesse, un richiamo di auto ha già causato danni per milioni tra i costruttori. Dopo la Cherokee, Fiat Chrysler ha richiamato 1,4 milioni di auto.

Un’altra spina nel fianco dei costruttori, come riporta Kelley Blue Book, è rappresentata da quello che è emerso da un sondaggio: la maggioranza dei soggetti intervistati pensa che sia compito dei produttori dotare le auto di un adeguato sistema di sicurezza, e non del concessionario o di altri enti indipendenti.

Fiat Chrysler Recalls 1.4 million Cars After Software Bug is Revealed: https://t.co/0G9HKy10DI

— Kaspersky Lab (@kaspersky) July 24, 2015

Allo stesso tempo, l’industria automobilistica ha poca, se non nessuna, esperienza nello sviluppo di soluzioni protettive per le loro auto. La stessa situazione vale per i costruttori di componenti, che affrontano il medesimo problema.

Per fortuna, gli esperti e le compagnie di sicurezza se ne intendono, perciò negli ultimi dieci anni hanno già percorso questa strada. È raccomandabile partecipare al progetto IAmTheCavalry che consiste nel dare una stella per ogni misura di sicurezza adeguatamente applicata. Possiamo dunque dire che ci sono cinque problemi principali da risolvere:

1. Rendere sicuro lo sviluppo del ciclo vitale del software, o safety by design

Ciò significa che l’auto viene sviluppata secondo i principi basici della sicurezza: i progetti si basano sullo standard per assicurare delle pratiche più prevedibili, normalizzate e complete. I vostri processi di produzione e distribuzione sono tutti ben regolati e tracciabili per facilitare la riparazione di ogni difetto. La superficie d’attacco e la complessità del codice è sistematicamente ridotta. E infine, si racconmanda consultare degli esperti con regolarità di modo che effettuino test indipendenti e di resilienza.

So, how did #Dieselgate actually happen? A look under the hood: https://t.co/WEUi1cnIJT #autohacking pic.twitter.com/HTobFIrg9L

— Kaspersky Lab (@kaspersky) January 6, 2016

2. Collaborazioni con enti indipendenti

Ciò significa che tutti i ricercatori che hanno trovato una vulnerabilità, dovrebbero sapere cosa succedere dopo la diffusione delle loro scoperte. Non devono essere minacciati da un tribunale. Al contrario, sono ben accetti riconoscimenti e bounty program. Per esempio, Tesla già premia gli esperti che scoprono le vulnerabilità nelle loro auto ma non è ancora una pratica diffusa nell’industria automobilistica.

Tesla Model S being hacked and patched blazing-fast https://t.co/ZuC0uzeKfn pic.twitter.com/al9naQnsbx

— Kaspersky Lab (@kaspersky) August 10, 2015

3. Raccogliere le prove

Finché un’auto non avrà una “scatola nera”, sarà difficile indagare su un incidente o raccogliere qualsiasi prova di violazione. Tali scatole nere dovrebbero tenere il registro dei dati scambiati tramite CANbus. Allo stesso tempo, i timori per la privacy dovrebbero essere altrettanto considerati: questi dati non dovrebbero essere trasferiti da nessuna parte.

What is a plane's "black box" really? https://t.co/cXLa0FE3ba #airplanes pic.twitter.com/3iCiJ9m6sm

— Kaspersky Lab (@kaspersky) November 12, 2015

4. Aggiornamenti di sicurezza

Se la vostra auto è vulnerabile agli hacker, potete risolvere questo problema solo in un centro per la cura dell’auto. Ovviamente, questo complica il processo di aggiornamento che comunque, una quantità di gente non aveva affatto installato. Ecco perché OpenGarages raccomanda di creare un sistema di aggiornamento “on the fly”, proprio come la soluzione di Apple, attivata negli iPhone.

Le componenti principali di tali sistemi sono soluzioni sicure di aggiornamento, accordi sul livello di servizio adeguati e il robusto programma di notifica dei clienti.

5. Segmentazione e isolamento

I sistemi, critici e non critici, dovrebbero essere indipendenti, così i criminali non sarebbero in grado di compromettere l’intera auto violando un’applicazione d’infotainment. È inoltre necessario applicare tecniche che indicano quando un sistema è stato compromesso.

Purtroppo, tutte queste misure nel migliore dei casi verranno inserite nelle auto che veranno sviluppate negli anni a venire. Quindi le prime auto rese sicure le vedremo addirittura molto tempo dopo. Nel frattempo, il numero di auto vulnerabili sta crescendo e saranno per strada per dieci anni o più. Ecco perché non c’è bisogno che vi preoccupiate adesso (ne avrete motivo molto presto), ma i produttori devono agire adesso.

Anche noi di Kaspersky Lab prendiamo parte al processo di sviluppo. Siamo aperti ad eventuali collaborazioni con produttori di componenti per auto e case automobilistiche per aiutarli a sviluppare auto progettate per essere sicure. Il nostro OS sicuro è di grande aiuto per vincere questa sfida.

attacchi

attacchi

Consigli

Consigli