Alla fine del 2021, Google ha rilasciato il suo primo report sulle minacce tipiche per gli utenti del cloud, concentrandosi sulla sicurezza di Google Cloud Platform. Il servizio fornisce ai clienti aziendali molteplici scenari per la costruzione di sistemi cloud, che vanno dal semplice hosting ed esecuzione di singole applicazioni alla distribuzione di calcolo ad alte prestazioni.

Motivi per attaccare le istanze di Google Cloud Platform

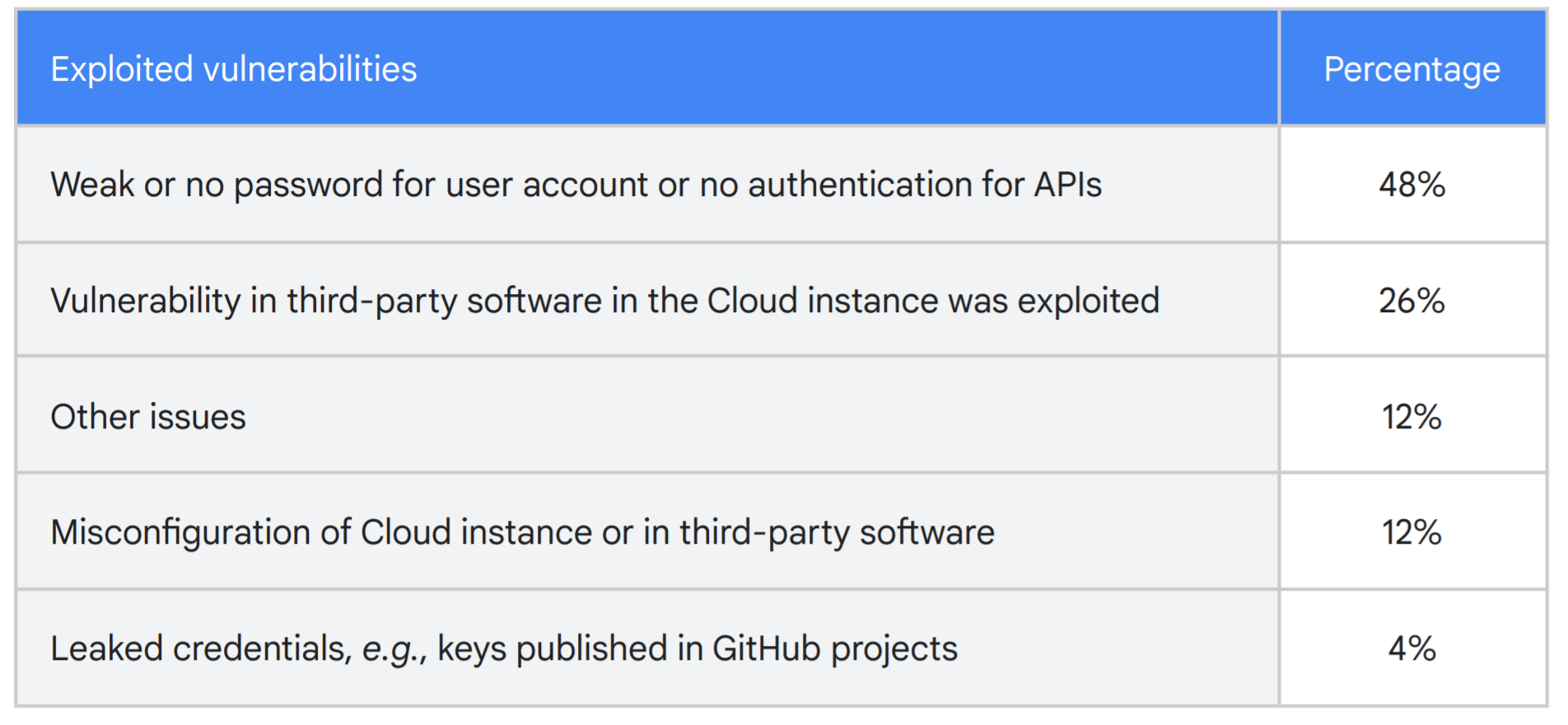

Il report si concentra sulle cause e le conseguenze degli attacchi alle istanze GCP personalizzate, analizzando 50 recenti attacchi riusciti su server o applicazioni personalizzate. Dei casi analizzati da Google, il 48% era il risultato di una password debole (o nessuna password) per gli account basati sul server. Nel 26% dei casi, gli hacker hanno usato una vulnerabilità nel software del cloud-server. La cattiva configurazione del server o dell’applicazione ha attivato il 12%, e solo il 4% è stato il risultato di fughe di password o chiavi di accesso.

Quest’ultima categoria include un errore non raro per gli sviluppatori: caricare i dati di autenticazione insieme al codice sorgente in un repository pubblico su GitHub o un servizio simile. Secondo un report di GitGuardian, fino a 5.000 “segreti” (chiavi API, coppie password/nome utente, certificati) vengono caricati su GitHub ogni giorno, e il 2020 ha visto 2 milioni di perdite.

Vulnerabilità che lasciano i server aperti all’hacking, secondo Google. Password deboli o assenti hanno permesso la maggior parte degli attacchi. Fonte.

Google nota che i criminali informatici tendono a non prendere di mira aziende specifiche, invece scansionano regolarmente l’intera gamma di indirizzi IP appartenenti a Google Cloud Platform alla ricerca di istanze vulnerabili. L’implicazione di questa automazione è chiara: se si rende un server non protetto accessibile da Internet, sarà quasi certamente violato, e probabilmente presto (in un certo numero di casi, l’attacco è iniziato entro 30 minuti dal sollevamento di una nuova istanza). Il tempo tra l’hacking e l’inizio dell’attività dannosa è ancora più breve, con la maggior parte dei server attaccati che vengono messi in funzione illegalmente entro mezzo minuto.

Perché i criminali informatici scelgono le istanze di Google Cloud Platform

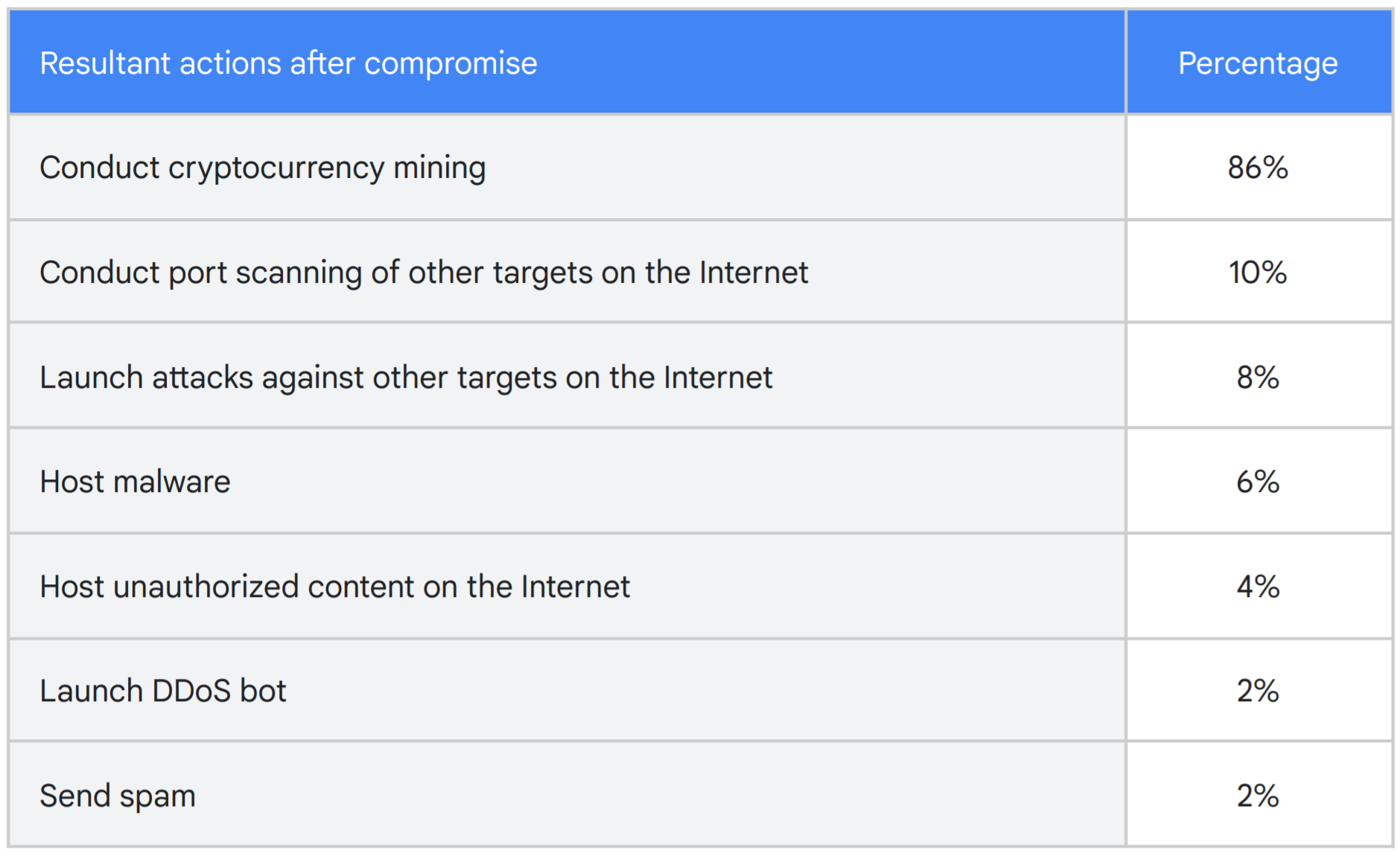

Cosa fanno gli hacker con le risorse cloud dopo averle violate? Nella stragrande maggioranza dei casi (86%), un cryptominer (un programma che utilizza le risorse di altri per generare criptovaluta) è stato installato sul server. Più comunemente, si tratta di risorse CPU/GPU, ma il rapporto cita anche il mining della criptovaluta Chia, che comporta lo sfruttamento dello spazio libero su disco. In un altro 10% dei casi, i server compromessi sono stati utilizzati per la scansione delle porte, per cercare nuove vittime. Nell’8% dei casi, un attacco ad altre risorse di rete è stato fatto dal server. I tipi più rari di attività illegali che coinvolgono i server della piattaforma cloud hackerati includono: ospitare malware, contenuti proibiti, o entrambi; effettuare attacchi DDoS; e distribuire spam.

Tipi di attività dannose sui server cloud violati. In alcuni casi, diversi tipi di operazioni illegali sono stati eseguiti contemporaneamente. Fonte.

Se qualcuno hackera un servizio cloud e installa un cryptominer, le sue azioni non solo danneggiano la reputazione del cliente e mettono a rischio l’accesso alla propria applicazione o sito web, ma le vittime potrebbero anche affrontare bollette di servizio da capogiro, anche solo per poche ore di attività.

Raccomandazioni per la sicurezza delle istanze GCP

Nella maggior parte dei casi studiati da Google, gli utenti avrebbero potuto evitare i problemi seguendo i requisiti minimi di sicurezza: impiegando password forti e fattori di autorizzazione aggiuntivi; garantendo la dovuta diligenza quando si carica il codice sorgente; e aggiornando regolarmente il software installato per riparare le vulnerabilità note.

In generale, i sistemi cloud richiedono le stesse misure di protezione di qualsiasi altro tipo di infrastruttura. Hanno bisogno, come minimo, di verifiche regolari, monitoraggio delle attività sospette e isolamento dei dati critici.

Tuttavia, l’implementazione dell’infrastruttura nei servizi di cloud pubblico comporta alcune raccomandazioni extra, e non solo per le organizzazioni che utilizzano Google Cloud Platform. Uno dei principali, come nota Google, è quello di impostare avvisi automatici condizionati per determinare quando il consumo di risorse supera determinate soglie o per individuare un rapido aumento dei costi.

cloud pubblico

cloud pubblico

Consigli

Consigli